# 1.11 反编译APK获取代码&资源

## 本节引言

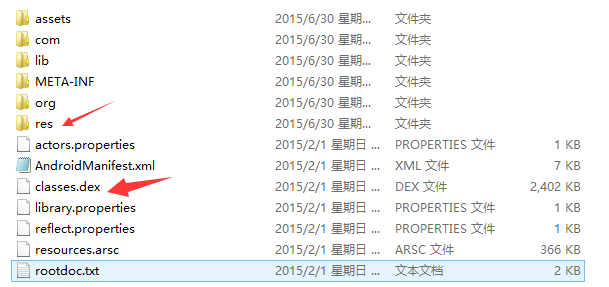

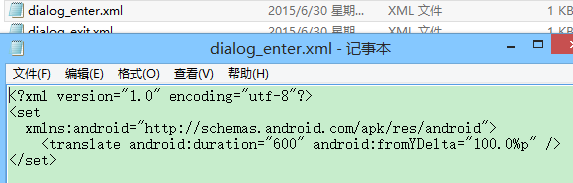

> "反编译Apk",看上去好像好像很高端的样子,其实不然,就是通过某些反编译软件,对我们的APK进行反编译,从而获取程序的源代码,图片,XML资源等文件;不知道你有没有这样做过,看到一个别人的一个APP界面做得很精美,或者你看上别人的图片素材,简单点的,我们可以下载别人的APK,然后改下后缀名,改成xxx.zip,然后解压: 笔者随便解压了一个APK:

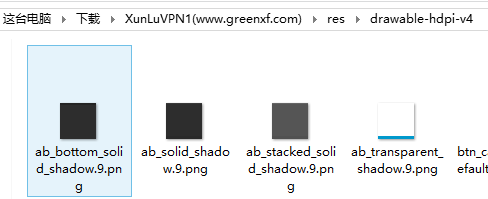

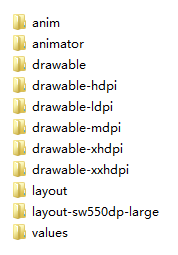

> 我们可以打开res目录,获取里面的图片素材

> 但是,这种方法,获得的只会是一些.png,或者.jpg这样的位图文件资源,如果是xml类的资源,打开我们会发现是乱码,并且假如我们想看APK程序的Java代码,也是行不通的,因为他们都打被打包到classes.dex文件中! 但是反编译可以解决你的需要~另外,切勿拿反编译来做违法的事,比如把人家的APK重新打包后使用自己的签名然后发布到相关市场...另外,我们是参考别人的代码,而不是完全拷贝!!!切记!!

## 1.要准备的三个工具

> 1. **apktool:**获取资源文件,提取图片文件,布局文件,还有一些XML的资源文件

> 2. **dex2jar:**将APK反编译成Java源码(将classes.dex转化为jar文件)

> 3. **jd-gui:**查看2中转换后的jar文件,即查看Java文件 为了方便各位读者,这里将三个打包到一起放到云盘中,又需要的可以进行下载: [反编译相关的三个工具.zip](http://pan.baidu.com/s/1c06Qrjq)

## 2.使用apktool反编译APK获得图片与XML资源:

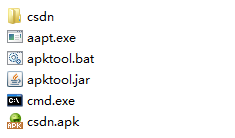

> 把下载好的apktool解压后,我们可以看到下述文件(忽略那两个csdn,一个是反编译的apk,一个是反编译后文件):

>

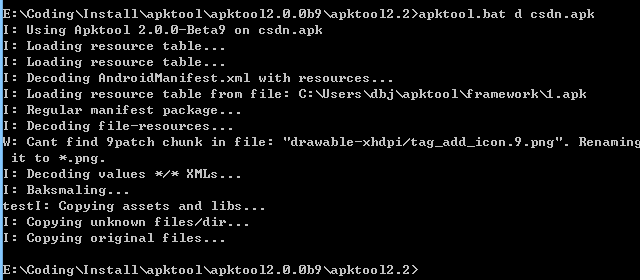

>  接下来,双击cmd.exe,来到命令行,键入: **apktool.bat d csdn.apk** 即可,Enter回车:

>

>

>

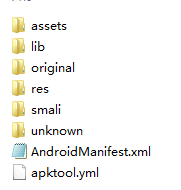

> 然后就可以看到生成的csdn文件夹,里面就有我们想要资源  好的,就是XML资源到手了是吧!图片素材也到手了!

## 3.使用dex2jar将classes.dex转换成jar文件:

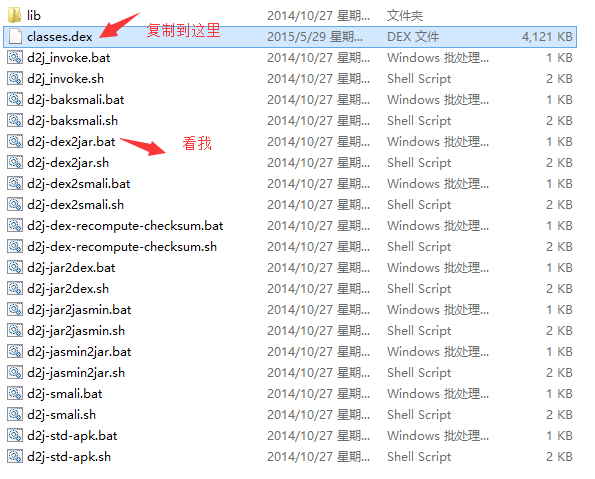

> 把下载好的dex2jar文件夹解压,apk解压后中的classes.dex复制到dex2jar.bat所在的目录下:

>

>

>

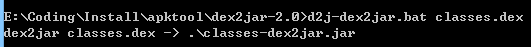

> 打开cmd,来到这个目录下:键入:**d2j-dex2jar.bat classes.dex**

>

>

>

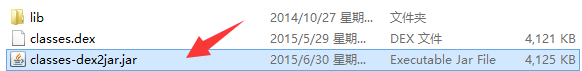

> 接着我们可以看到,生成了一个jar包:

>

>  好的,转换完成!

## 4.使用jd-gui查看jar包中的Java代码:

> 好的,打开jd-gui的文件夹

>

>

>

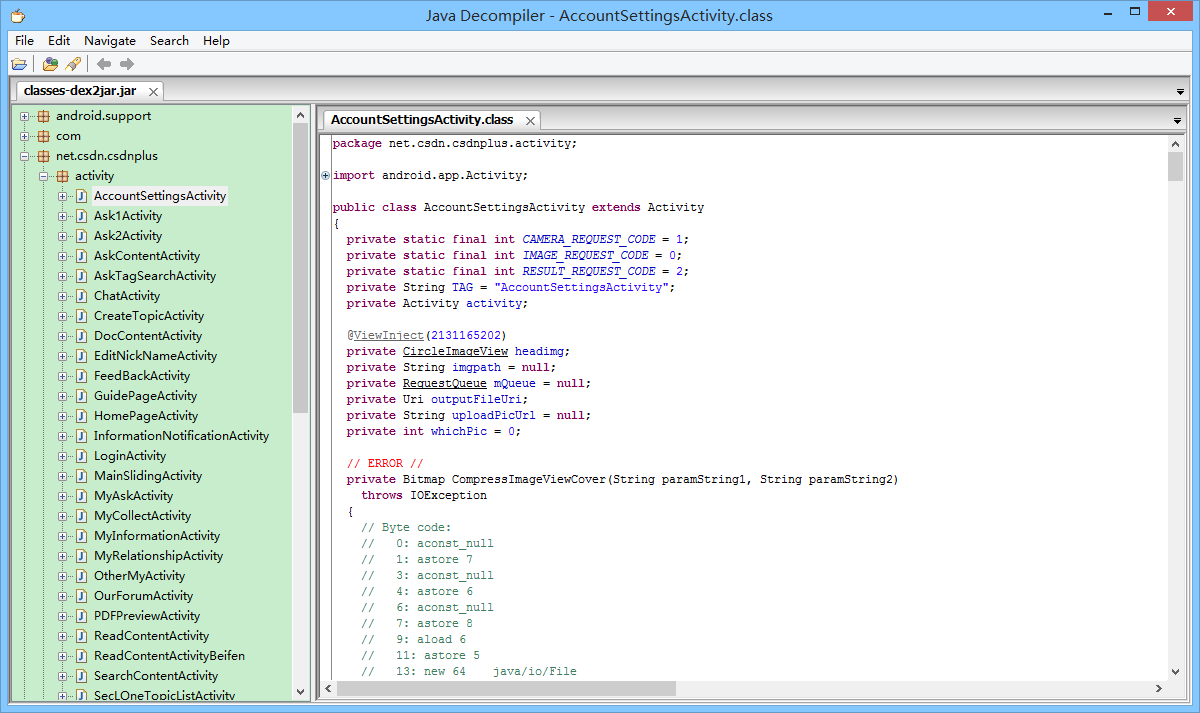

> 打开后,打开我们3中转换后的jar包,我们可以看见里面的代码:

>

>  csdn的客户端竟然不混淆代码...可能是本着开源的精神吧,给我们学习代码吧!一般的话,apk发布都会 进行混淆,然后进行一些加密,或者使用第三方的加密平台,用的比较多的"爱加密",有兴趣的也自行百度查看更加详细的介绍!

## 本节小结

> 好的,关于APK的反编译就介绍到这里,相信你已经摩拳擦掌想要试试了,那就试试吧,最后提醒一句,别做坏事!尊重别人的劳动成果!另外,关于第一大章环境搭建相关以及一些常用开发技巧就到这里,下一节开始我们就来进行本系列教程的第二章——Android中的常用UI控件的学习了!因相关的基本控件较多,估计有几十个,如果一直学控件可能没什么意思,可能并行写教程,每天学一个控件 + 一点其他的知识点这样,笔者要构思构思,敬请期待~谢谢~

- 1.0 Android基础入门教程

- 1.0.1 2015年最新Android基础入门教程目录

- 1.1 背景相关与系统架构分析

- 1.2 开发环境搭建

- 1.2.1 使用Eclipse + ADT + SDK开发Android APP

- 1.2.2 使用Android Studio开发Android APP

- 1.3 SDK更新不了问题解决

- 1.4 Genymotion模拟器安装

- 1.5.1 Git使用教程之本地仓库的基本操作

- 1.5.2 Git之使用GitHub搭建远程仓库

- 1.6 .9(九妹)图片怎么玩

- 1.7 界面原型设计

- 1.8 工程相关解析(各种文件,资源访问)

- 1.9 Android程序签名打包

- 1.11 反编译APK获取代码&资源

- 2.1 View与ViewGroup的概念

- 2.2.1 LinearLayout(线性布局)

- 2.2.2 RelativeLayout(相对布局)

- 2.2.3 TableLayout(表格布局)

- 2.2.4 FrameLayout(帧布局)

- 2.2.5 GridLayout(网格布局)

- 2.2.6 AbsoluteLayout(绝对布局)

- 2.3.1 TextView(文本框)详解

- 2.3.2 EditText(输入框)详解

- 2.3.3 Button(按钮)与ImageButton(图像按钮)

- 2.3.4 ImageView(图像视图)

- 2.3.5.RadioButton(单选按钮)&Checkbox(复选框)

- 2.3.6 开关按钮ToggleButton和开关Switch

- 2.3.7 ProgressBar(进度条)

- 2.3.8 SeekBar(拖动条)

- 2.3.9 RatingBar(星级评分条)

- 2.4.1 ScrollView(滚动条)

- 2.4.2 Date & Time组件(上)

- 2.4.3 Date & Time组件(下)

- 2.4.4 Adapter基础讲解

- 2.4.5 ListView简单实用

- 2.4.6 BaseAdapter优化

- 2.4.7ListView的焦点问题

- 2.4.8 ListView之checkbox错位问题解决

- 2.4.9 ListView的数据更新问题

- 2.5.0 构建一个可复用的自定义BaseAdapter

- 2.5.1 ListView Item多布局的实现

- 2.5.2 GridView(网格视图)的基本使用

- 2.5.3 Spinner(列表选项框)的基本使用

- 2.5.4 AutoCompleteTextView(自动完成文本框)的基本使用

- 2.5.5 ExpandableListView(可折叠列表)的基本使用

- 2.5.6 ViewFlipper(翻转视图)的基本使用

- 2.5.7 Toast(吐司)的基本使用

- 2.5.8 Notification(状态栏通知)详解

- 2.5.9 AlertDialog(对话框)详解

- 2.6.0 其他几种常用对话框基本使用

- 2.6.1 PopupWindow(悬浮框)的基本使用

- 2.6.2 菜单(Menu)

- 2.6.3 ViewPager的简单使用

- 2.6.4 DrawerLayout(官方侧滑菜单)的简单使用

- 3.1.1 基于监听的事件处理机制

- 3.2 基于回调的事件处理机制

- 3.3 Handler消息传递机制浅析

- 3.4 TouchListener PK OnTouchEvent + 多点触碰

- 3.5 监听EditText的内容变化

- 3.6 响应系统设置的事件(Configuration类)

- 3.7 AnsyncTask异步任务

- 3.8 Gestures(手势)

- 4.1.1 Activity初学乍练

- 4.1.2 Activity初窥门径

- 4.1.3 Activity登堂入室

- 4.2.1 Service初涉

- 4.2.2 Service进阶

- 4.2.3 Service精通

- 4.3.1 BroadcastReceiver牛刀小试

- 4.3.2 BroadcastReceiver庖丁解牛

- 4.4.2 ContentProvider再探——Document Provider

- 4.5.1 Intent的基本使用

- 4.5.2 Intent之复杂数据的传递

- 5.1 Fragment基本概述

- 5.2.1 Fragment实例精讲——底部导航栏的实现(方法1)

- 5.2.2 Fragment实例精讲——底部导航栏的实现(方法2)

- 5.2.3 Fragment实例精讲——底部导航栏的实现(方法3)

- 5.2.4 Fragment实例精讲——底部导航栏+ViewPager滑动切换页面

- 5.2.5 Fragment实例精讲——新闻(购物)类App列表Fragment的简单实现

- 6.1 数据存储与访问之——文件存储读写

- 6.2 数据存储与访问之——SharedPreferences保存用户偏好参数

- 6.3.1 数据存储与访问之——初见SQLite数据库

- 6.3.2 数据存储与访问之——又见SQLite数据库

- 7.1.1 Android网络编程要学的东西与Http协议学习

- 7.1.2 Android Http请求头与响应头的学习

- 7.1.3 Android HTTP请求方式:HttpURLConnection

- 7.1.4 Android HTTP请求方式:HttpClient

- 7.2.1 Android XML数据解析

- 7.2.2 Android JSON数据解析

- 7.3.1 Android 文件上传

- 7.3.2 Android 文件下载(1)

- 7.3.3 Android 文件下载(2)

- 7.4 Android 调用 WebService

- 7.5.1 WebView(网页视图)基本用法

- 7.5.2 WebView和JavaScrip交互基础

- 7.5.3 Android 4.4后WebView的一些注意事项

- 7.5.4 WebView文件下载

- 7.5.5 WebView缓存问题

- 7.5.6 WebView处理网页返回的错误码信息

- 7.6.1 Socket学习网络基础准备

- 7.6.2 基于TCP协议的Socket通信(1)

- 7.6.3 基于TCP协议的Socket通信(2)

- 7.6.4 基于UDP协议的Socket通信

- 8.1.1 Android中的13种Drawable小结 Part 1

- 8.1.2 Android中的13种Drawable小结 Part 2

- 8.1.3 Android中的13种Drawable小结 Part 3

- 8.2.1 Bitmap(位图)全解析 Part 1

- 8.2.2 Bitmap引起的OOM问题

- 8.3.1 三个绘图工具类详解

- 8.3.2 绘图类实战示例

- 8.3.3 Paint API之—— MaskFilter(面具)

- 8.3.4 Paint API之—— Xfermode与PorterDuff详解(一)

- 8.3.5 Paint API之—— Xfermode与PorterDuff详解(二)

- 8.3.6 Paint API之—— Xfermode与PorterDuff详解(三)

- 8.3.7 Paint API之—— Xfermode与PorterDuff详解(四)

- 8.3.8 Paint API之—— Xfermode与PorterDuff详解(五)

- 8.3.9 Paint API之—— ColorFilter(颜色过滤器)(1/3)

- 8.3.10 Paint API之—— ColorFilter(颜色过滤器)(2-3)

- 8.3.11 Paint API之—— ColorFilter(颜色过滤器)(3-3)

- 8.3.12 Paint API之—— PathEffect(路径效果)

- 8.3.13 Paint API之—— Shader(图像渲染)

- 8.3.14 Paint几个枚举/常量值以及ShadowLayer阴影效果

- 8.3.15 Paint API之——Typeface(字型)

- 8.3.16 Canvas API详解(Part 1)

- 8.3.17 Canvas API详解(Part 2)剪切方法合集

- 8.3.18 Canvas API详解(Part 3)Matrix和drawBitmapMash

- 8.4.1 Android动画合集之帧动画

- 8.4.2 Android动画合集之补间动画

- 8.4.3 Android动画合集之属性动画-初见

- 8.4.4 Android动画合集之属性动画-又见

- 9.1 使用SoundPool播放音效(Duang~)

- 9.2 MediaPlayer播放音频与视频

- 9.3 使用Camera拍照

- 9.4 使用MediaRecord录音

- 10.1 TelephonyManager(电话管理器)

- 10.2 SmsManager(短信管理器)

- 10.3 AudioManager(音频管理器)

- 10.4 Vibrator(振动器)

- 10.5 AlarmManager(闹钟服务)

- 10.6 PowerManager(电源服务)

- 10.7 WindowManager(窗口管理服务)

- 10.8 LayoutInflater(布局服务)

- 10.9 WallpaperManager(壁纸管理器)

- 10.10 传感器专题(1)——相关介绍

- 10.11 传感器专题(2)——方向传感器

- 10.12 传感器专题(3)——加速度/陀螺仪传感器

- 10.12 传感器专题(4)——其他传感器了解

- 10.14 Android GPS初涉

- 11.0《2015最新Android基础入门教程》完结散花~