>[danger]密码明文传输

密码明文传输是比较常见的高危漏洞,安全评测监测的主要方案是在表单页面匹配Http响应内容中是否包含username或password类似的关键字。通常此类的漏洞有两种处理方案:

1、部署安全证书,使用Https加密协议传输数据(在政务内网基本上此方案不可行)

2、代码层面处理

(1)、登录页面不能使用表单;

(2)、登录账号、密码表单元素使用的名称不能撞枪口(username,password之类的)

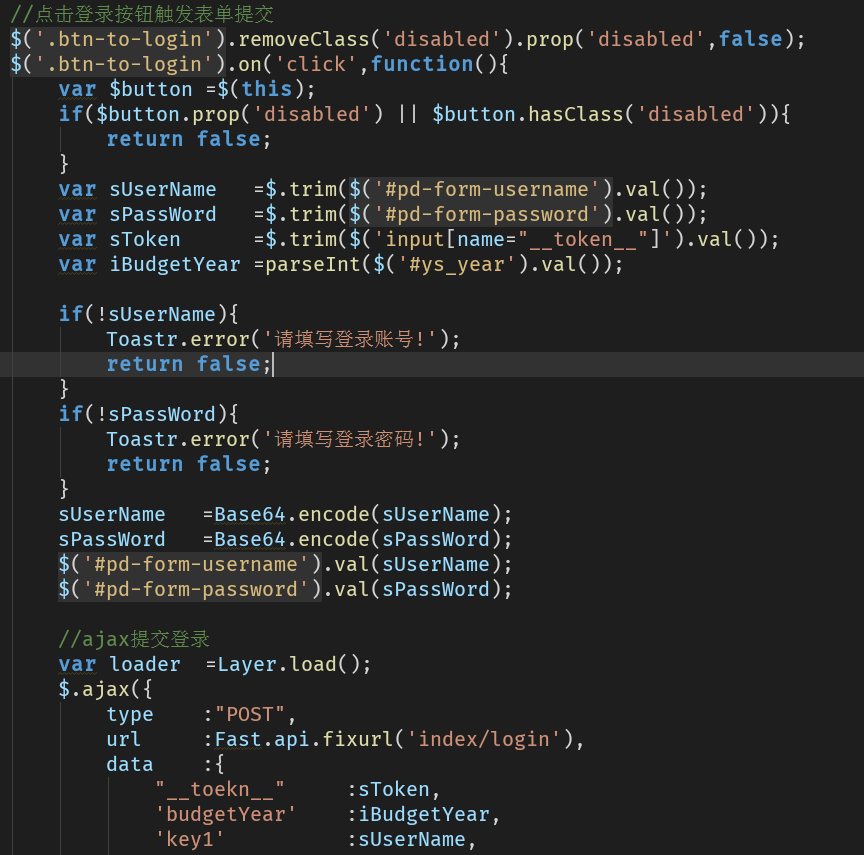

(3)、不使用submit按钮,替代的使用button按钮,使用JS提交;

(4)、提交之前对输入的账号、密码使用客户端JS加密传输(因为需要在服务端解密,使用可逆加密即可)

HTML代码部分如下图:

JS部分代码: