>[info]敏感文件泄露

敏感文件泄露是指可以直接输入地址来访问某些特定扩展名的文件,例如json配置文件,inc配置文件,XML配置文件,升值包含github的忽略配置文件.gitignore(很多JS扩或者PHP扩展库中下载下来是包含这类文件的)。

例如XML文件,很可能是需要在程序中访问使用的,如果直接删除不仅不一定能够删除干净,而且可能影响程序的运行,所以比较好的解决方法是在apache中配置禁止直接访问这些扩展名的文件,好处是直接访问会返回404状态码,而在程序中又能正常访问。

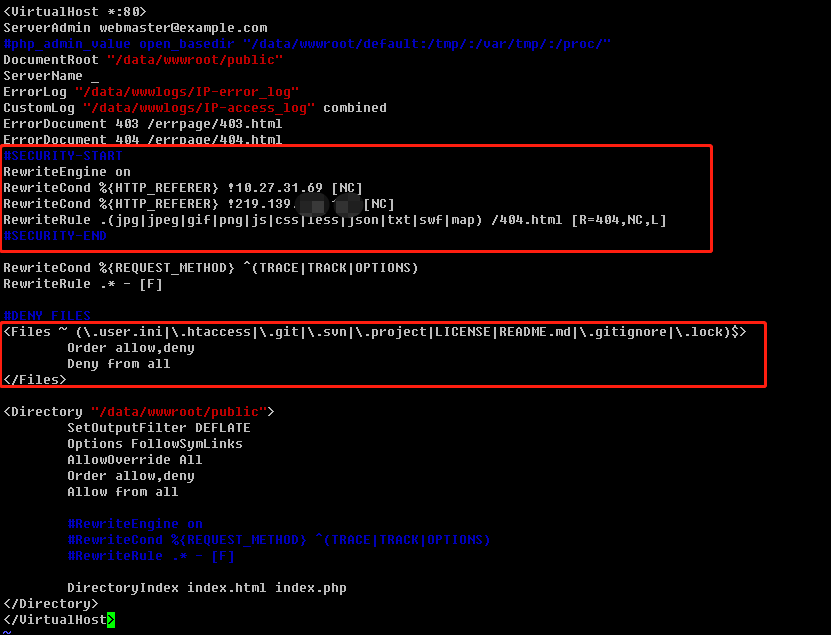

修改apache配置文件/use/local/apache/conf/extra/httpd-vhosts.conf

如上图,除开指定的内网、外网两个IP能够正常访问配置的这些扩展名文件外,其他IP地址无论使用何种方式访问都会返回404状态码(原理起始就是防盗链)。

而在第二个红色框区域配置了当前站点禁止任何形式访问的扩展名。