>[primary]低危漏洞

常见的低危漏洞主要包括:

HTTP X-Permitted-Cross-Domain-Policies 响应头缺失

HTTP X-XSS-Protection 响应头缺失

HTTP X-Download-Options 响应头缺失

HTTP X-Content-Type-Options 响应头缺失

HTTP Content-Security-Policy 响应头缺失

HTTP Referer-Policy 响应头缺失

服务器启用了TRACE Method

Cookie没有设置secure属性

缺少X-Frame-Options头

HTTP Strict-Transport-Security 响应头缺失

解决这类低危漏洞从服务器配置和代码层面配置两个方面入手:

1、服务器配置

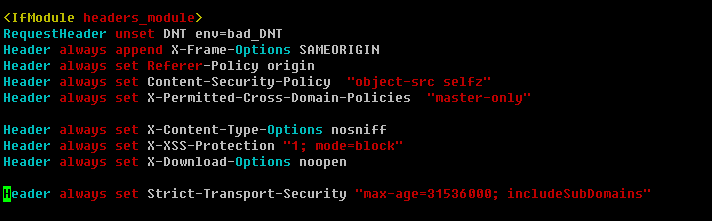

(1)、修改httpd.conf

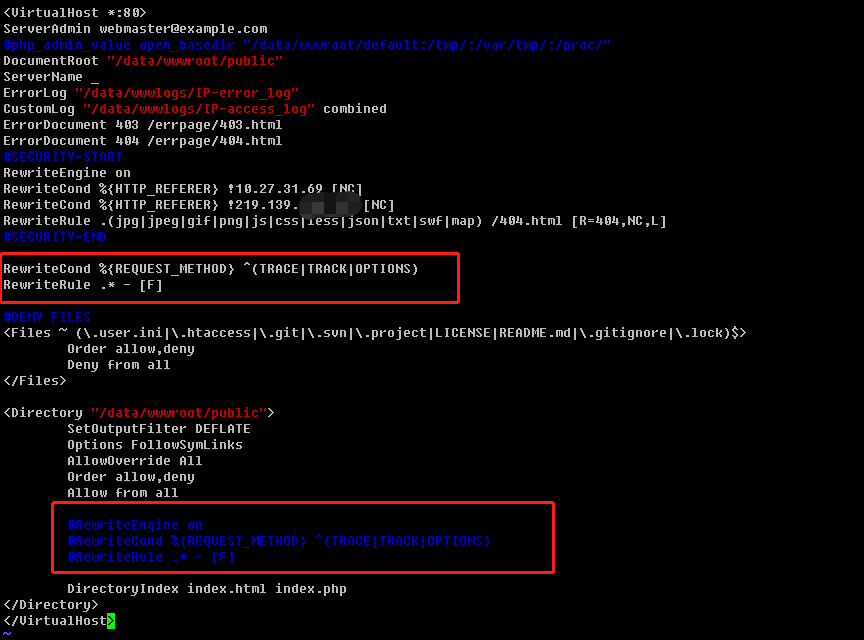

(2)、修改conf/extra/httpd-vhosts.conf

2、代码层面

在入口文件中增加如下headers

~~~

//add cookie HttpOnly & secure settings

ini_set("session.cookie_httponly", 1);//php 5.1 以前版本使用 header("Set-Cookie: hidden=value; httpOnly");

ini_set("session.cookie_secure", 0); //设置为true或者1时服务器只在https协议下接受cookie数据

//add safe headers

header("Strict-Transport-Security: max-age=31536000; includeSubDomains");

header('X-Frame-Options:SAMEORIGIN');

header('Referer-Policy:origin');

header("Content-Security-Policy:object-src 'self'");

header('X-Permitted-Cross-Domain-Policies:master-only');

header('X-Content-Type-Options:nosniff');

header('X-XSS-Protection:1; mode=block');

header('X-Download-Options:noopen');

~~~

[注意]:单一的在入口文件中增加header并不能完全解决问题,因为站点中可能存在纯静态的html资源,如果没有在服务器上设置这些静态资源在安全评测中仍然会暴雷。