[TOC]

# CND识别

如果挖掘的目标购买了CDN服务,可以直接ping目标的域名,但得到的并非真正的目标Web服务器,只是离我们最近的一台目标节点的CDN服务器,这就导致了我们没法直接得到目标的真实IP段范围。

## CDN简介

CDN的全称是Content Delivery Network,即内容分发网络。其基本思路是尽可能避开互联网上有可能影响数据传输速度和稳定性的瓶颈和环节,使内容传输的更快、更稳定。通过在网络各处放置节点服务器所构成的在现有的互联网基础之上的一层智能虚拟网络,CDN系统能够实时地根据网络流量和各节点的连接、负载状况以及到用户的距离和响应时间等综合信息将用户的请求重新导向离用户最近的服务节点上。

## 国内外CND

国内常见CDN

~~~

阿里云

腾讯云

百度云

网宿科技(ChinanNet Center)

蓝汛

金山云

UCloud

网易云

世纪互联

七牛云

京东云等

~~~

国外常见CDN

~~~

Akamai(阿卡迈)

Limelight Networks(简称LLNW)

AWS Cloud(亚马逊)

Google(谷歌)

Comcast(康卡斯特)

~~~

## 判断目标是否存在CDN

由于CDN需要代价,一般小企业很大几率不会存在CDN服务。

假如一些企业存在CDN服务,那该如何寻找其真实IP呢,往下看,常见几种手法

### Ping目标主域

通常通过ping目标主域,观察域名的解析情况,以此来判断其是否使用了CDN

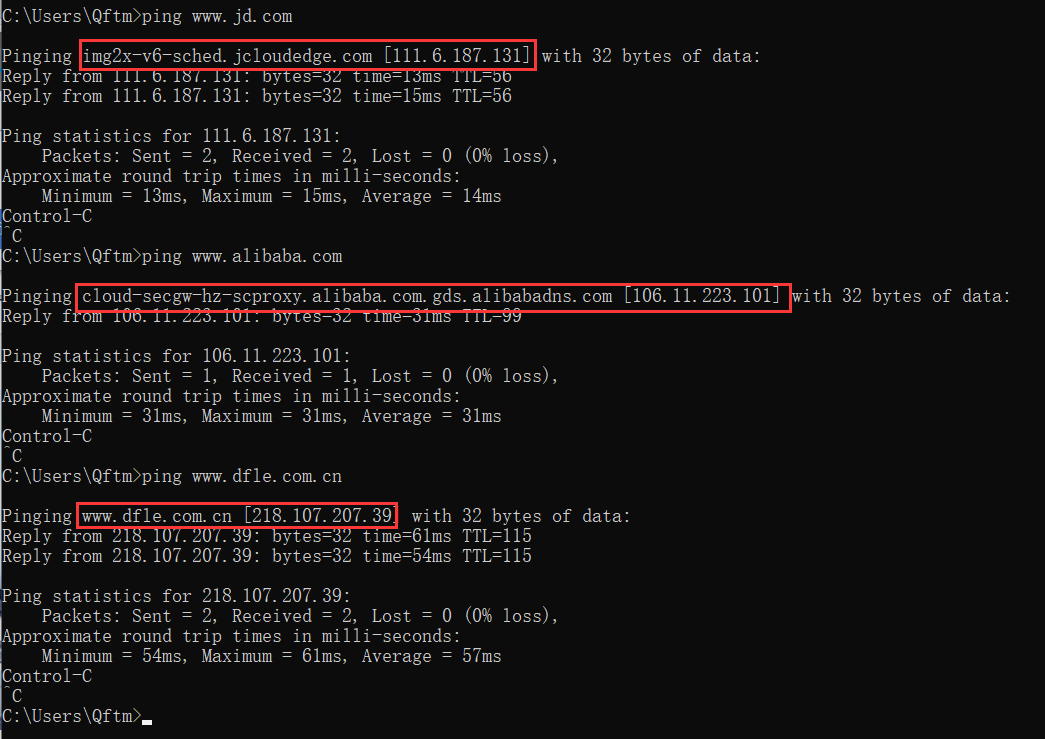

对京东和阿里还有一家电器企业进行ping测试,观察域名的解析情况,可以看到京东和阿里都采用了自家CDN,而那个电器企业没有CDN服务

~~~cmd

C:\Users\Qftm>ping www.jd.com

C:\Users\Qftm>ping www.alibaba.com

C:\Users\Qftm>ping www.dfle.com.cn

~~~

### Nslookup

#### 不同DNS域名解析

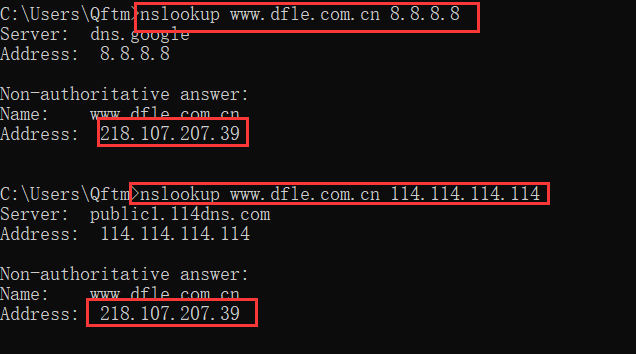

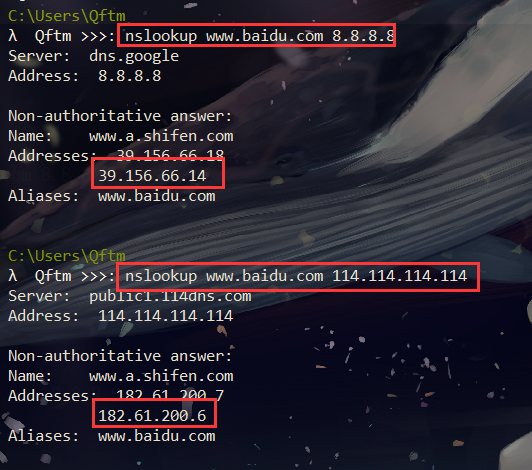

不同DNS域名解析情况对比,判断其是否使用了CDN

不同DNS解析结果若不一样,很有可能存在CDN服务

~~~

C:\Users\Qftm>nslookup www.dfle.com.cn 8.8.8.8

C:\Users\Qftm>nslookup www.dfle.com.cn 114.114.114.114

~~~

~~~

λ Qftm >>>: nslookup www.baidu.com 8.8.8.8

λ Qftm >>>: nslookup www.baidu.com 114.114.114.114

~~~

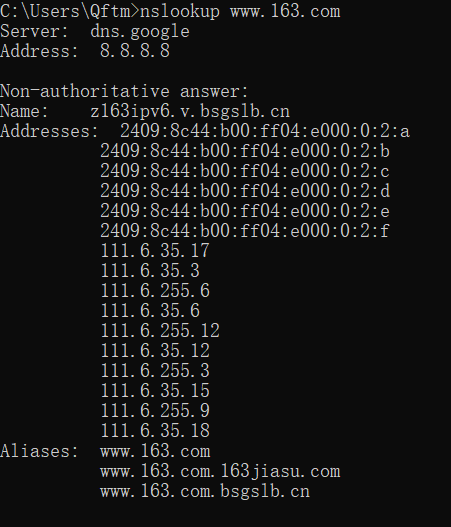

#### nslookup默认解析

若解析结果有多个,很有可能存在CDN,相反,若解析结果有一个,可能不存在CDN(不能肯定)

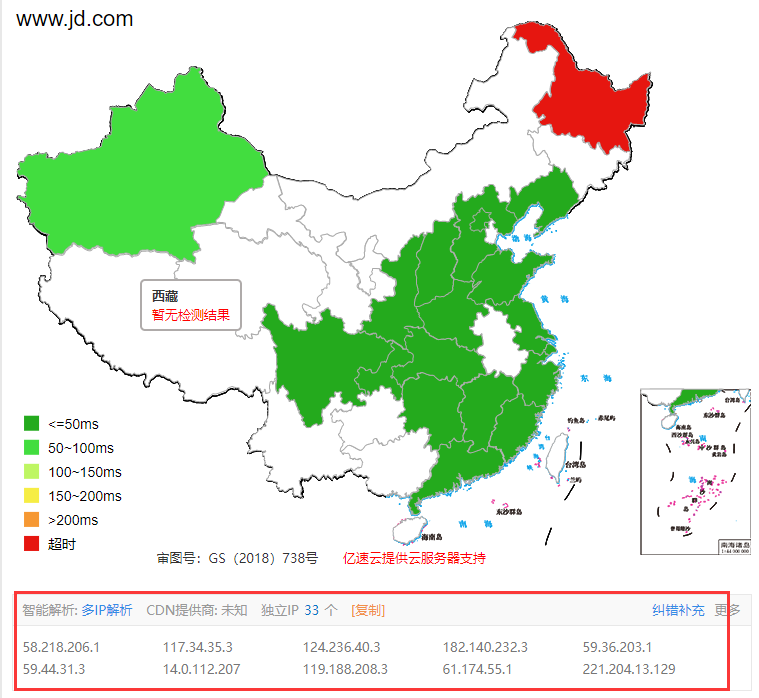

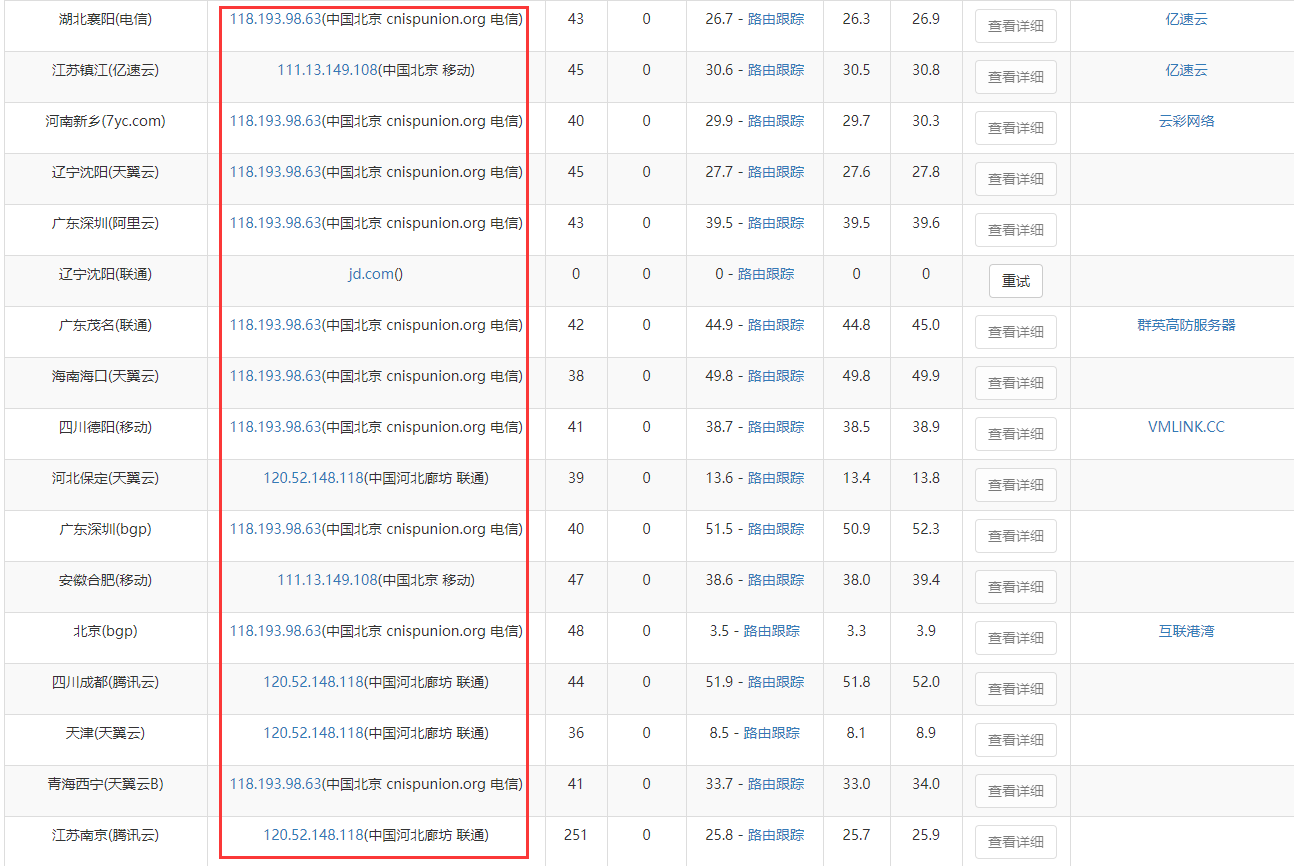

### 全国Ping

利用全国多地区的ping服务器操作,然后对比每个地区ping出的IP结果,查看这些IP是否一致, 如果都是一样的,极有可能不存在CDN。如果IP大多不太一样或者规律性很强,可以尝试查询这些IP的归属地,判断是否存在CDN。

在线网址

* [Ping检测-站长工具](http://ping.chinaz.com/)

* [17CE](https://www.17ce.com/)

* [ipip (支持国内、国外)](https://tools.ipip.net/newping.php)

#### 站长工具

测试目标:`www.jd.com`

#### 17CE

测试目标:`www.baidu.com`

#### IPIP

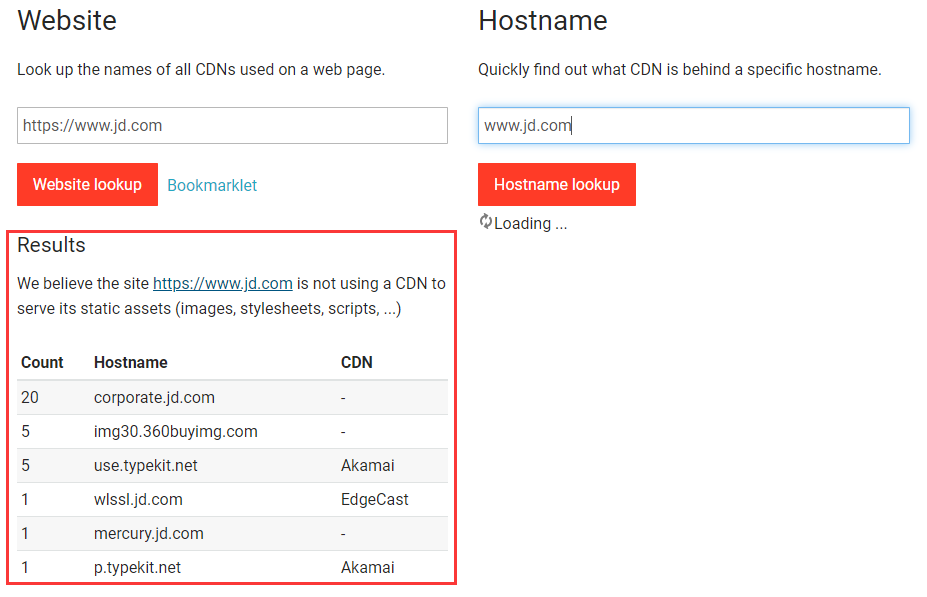

### 工具查询

这里工具只能作为辅助,有一定误报的概率,只能作为参考

#### Cdnplanet

* [cdnplanet](https://www.cdnplanet.com/tools/cdnfinder/)(查询可能比较慢)

- src导航站

- kali和msf

- 信息收集

- 收集域名信息

- Whois 查询

- 备案信息查询

- 信用信息查询

- IP反查站点的站

- 浏览器插件

- 收集子域名信息

- 在线平台

- 工具枚举

- ssl与证书透明度

- DNS历史解析

- DNS域传送漏洞

- C段探测

- JS文件域名&ip探测

- 搜索引擎&情报社区

- google黑客

- 威胁情报

- 钟馗之眼

- 收集相关应用信息

- 微信公众号&微博

- APP收集&反编译

- 收集常用端口信息

- 常见端口&解析&总结

- 扫描工具

- 网络空间引擎搜索

- 浏览器插件

- nmap扫描

- 收集敏感信息

- 源码泄露

- 邮箱信息收集

- 备份文件泄露

- 目录&后台扫描

- 公网网盘

- 历史资产

- 指纹&WAF&CDN识别

- 指纹识别

- CDN识别

- 绕过CDN查找真实IP

- WAF识别

- 漏洞资源和社工

- 漏洞公共资源库

- 社会工程

- 资产梳理

- 各种对渗透有帮助的平台

- 扫描器

- 扫描器对比

- AppScan(IBM)_web和系统

- AWVS_web扫描

- X-Scan_系统扫描

- WebInspect_HP_WEB

- Netsparker_web

- WVSS_绿盟_web

- 安恒明鉴

- Nessus_系统

- nexpose_系统

- 启明天镜_web_系统

- SQL注入

- 常用函数

- sql注入步骤

- union注入和information_schema库

- 函数和报错注入

- SQL盲注

- 其他注入方式

- 防止SQL注入解决方案

- Access数据库注入

- MSSQL数据库注入

- MYSQL数据库注入

- 神器SQLmap

- xss跨站脚本攻击

- xss原理和分类

- xss案例和修复

- xss绕过技巧

- xss案例

- 文件上传下载包含

- 常有用文件路径

- 文件上传漏洞

- 文件下载漏洞

- 文件包含漏洞

- upload-labs上传漏洞练习

- XXE、SSRF、CSRF

- SSRF原理基础

- SSRF案例实战

- CSRF原理基础

- CSRF案例及防范

- XXE之XML_DTD基础

- XXE之payload与修复

- XXE结合SSRF

- 远程命令执行与反序列化

- 远程命令和代码执行漏洞

- 反序列化漏洞

- 验证码与暴力破解

- 爆破与验证码原理

- CS架构暴力破解

- BS架构暴力破解

- WEB编辑器漏洞

- 编辑器漏洞基础

- Ewebeditor编辑器

- FCKeditor编辑器

- 其他编辑器

- web中间件漏洞

- 中间件解析漏洞

- Tomcat常见的漏洞总结

- Jboss漏洞利用总结

- Weblogic漏洞利用总结

- WEB具体步骤

- 旁注和越权

- CDN绕过

- 越权与逻辑漏洞

- WEB应用常见其他漏洞

- WEB登陆页面渗透思路

- 获取WEBshell思路

- 社工、钓鱼、apt

- 社工和信息收集

- 域名欺骗

- 钓鱼邮件

- 一些钓鱼用的挂马工具

- 代码审计

- 代码审计工具

- WAF绕过

- WAF基础及云WAF

- 各种WAF绕过方法

- 绕过WAF上传文件

- 系统提权

- windows系统提权

- linux系统提权

- 数据库提权操作系统

- 内网横向渗透

- 内网穿透方式

- 一些内网第三方应用提权

- ARP与DOS

- ARP欺骗

- DOS与DDOS

- 一些DOS工具