本小节包含如何创建用户,并配置用户登录相关的开发组件

---

### 基础概念

| 概念 | 描述 |

| :--: | :--: |

| dn | 区分名称(唯一标识) |

| dc | 域名组件(格式是将完整的域名分成几部分,如将dtzhejiang.com变成dc=dtzhejiang,dc=com) |

| ou | 组织单元 |

| cn | 公共名称 |

---

### 新建组织(用户)

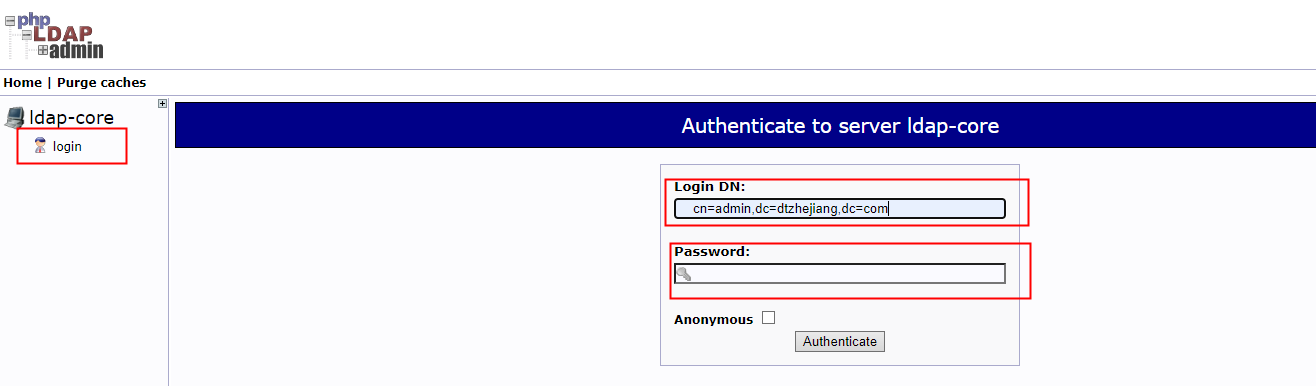

- 点击 “登录” 按钮

默认用户名、密码详见安装 *LDAPAdmin* 小节

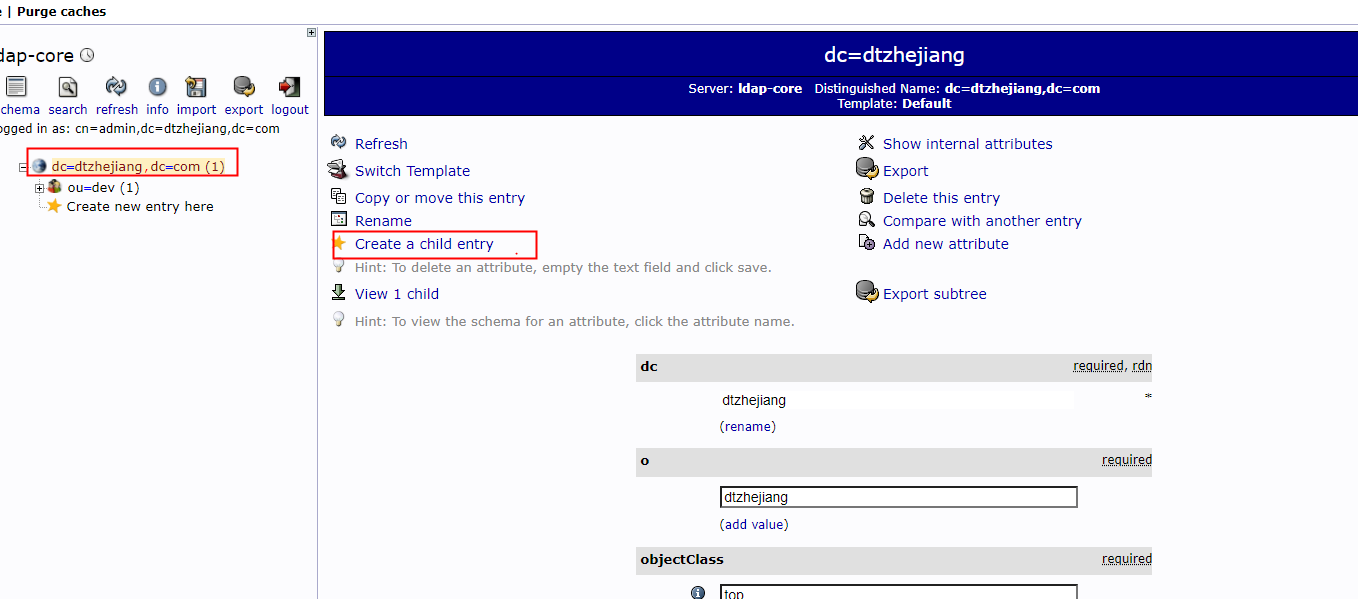

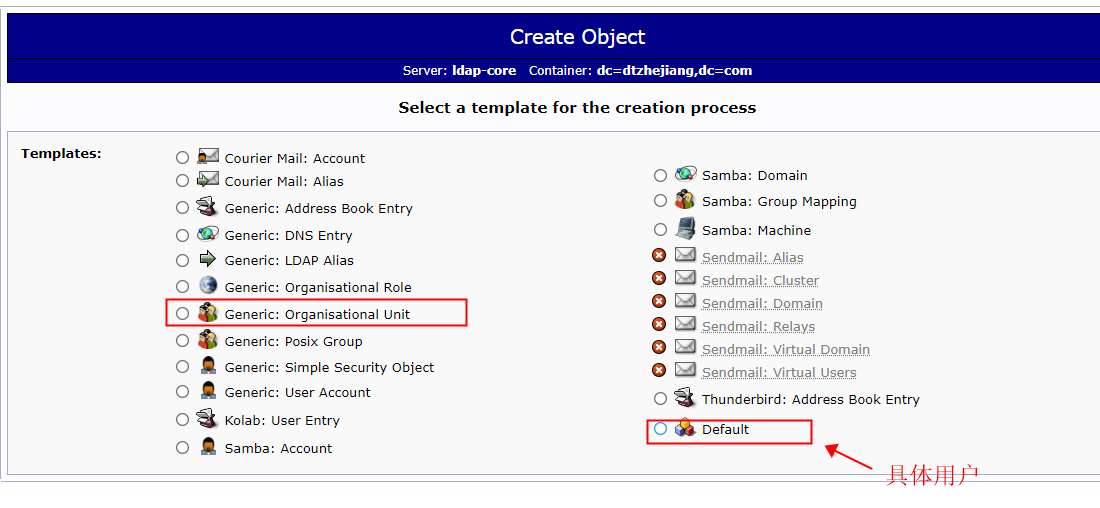

- 进去后选择"根组织"逐步创建子项目,包括“组织”和“用户”

- 注意用户类型选择 "interOrgPerson"

---

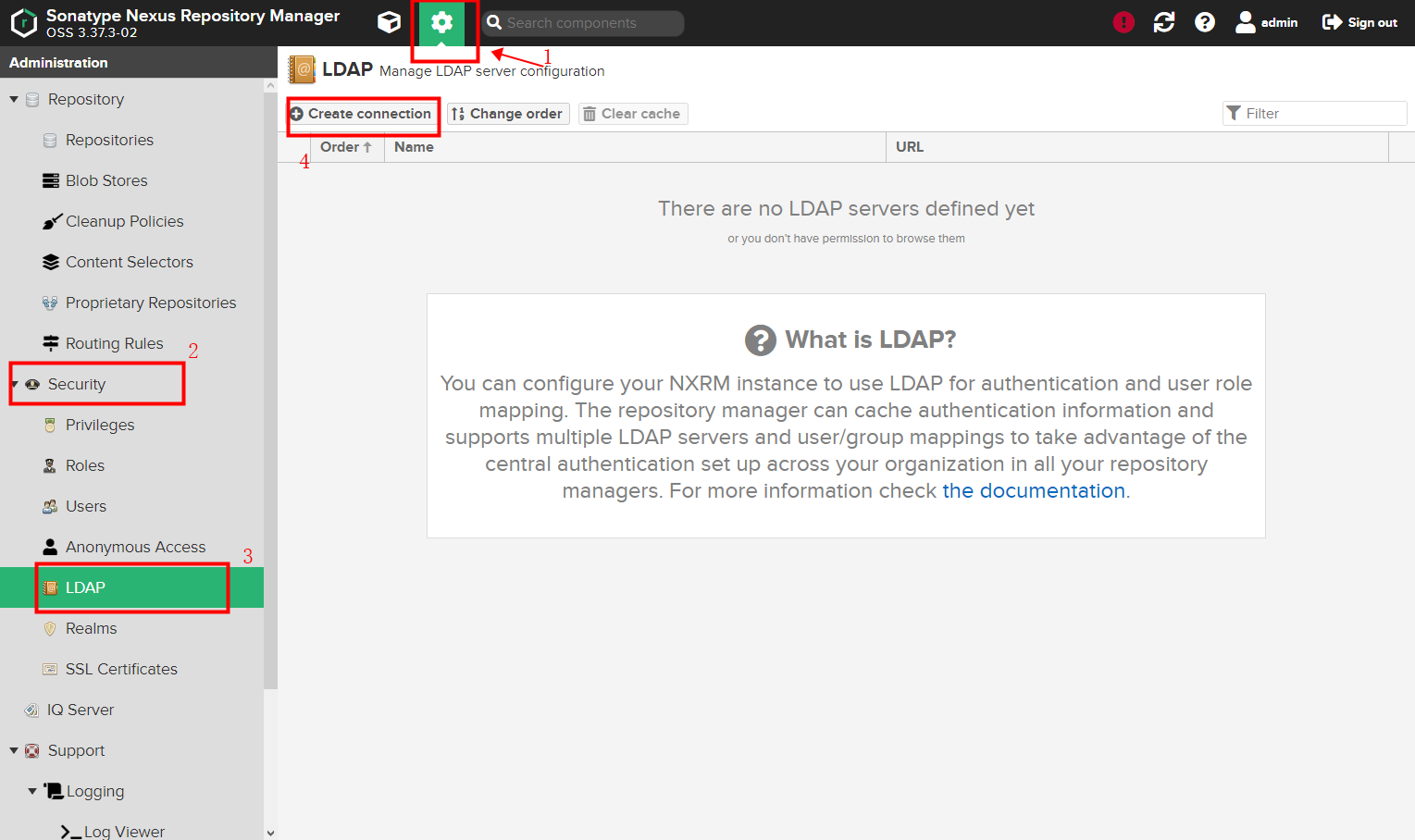

### 配置Nexus

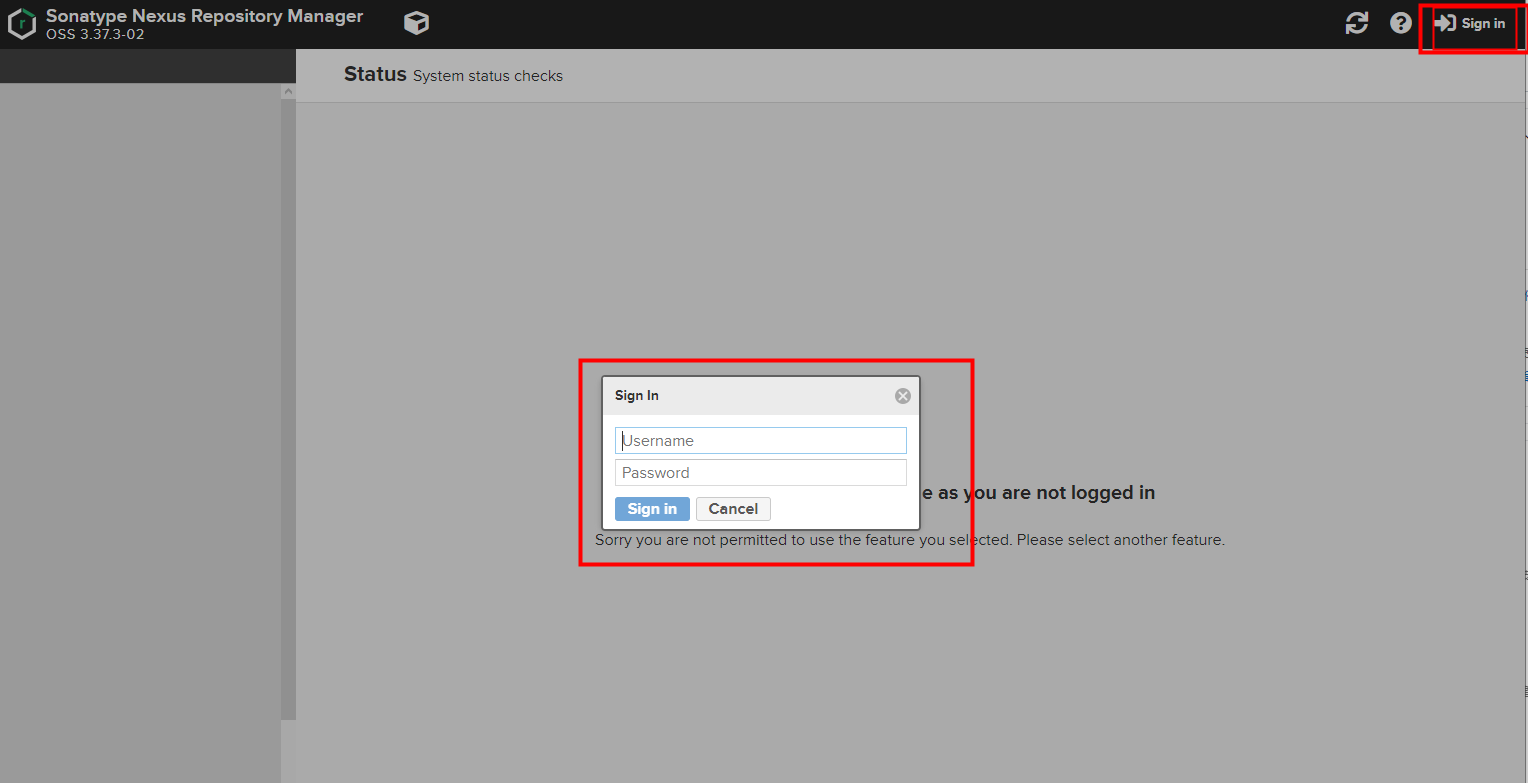

- 登录管理员账号

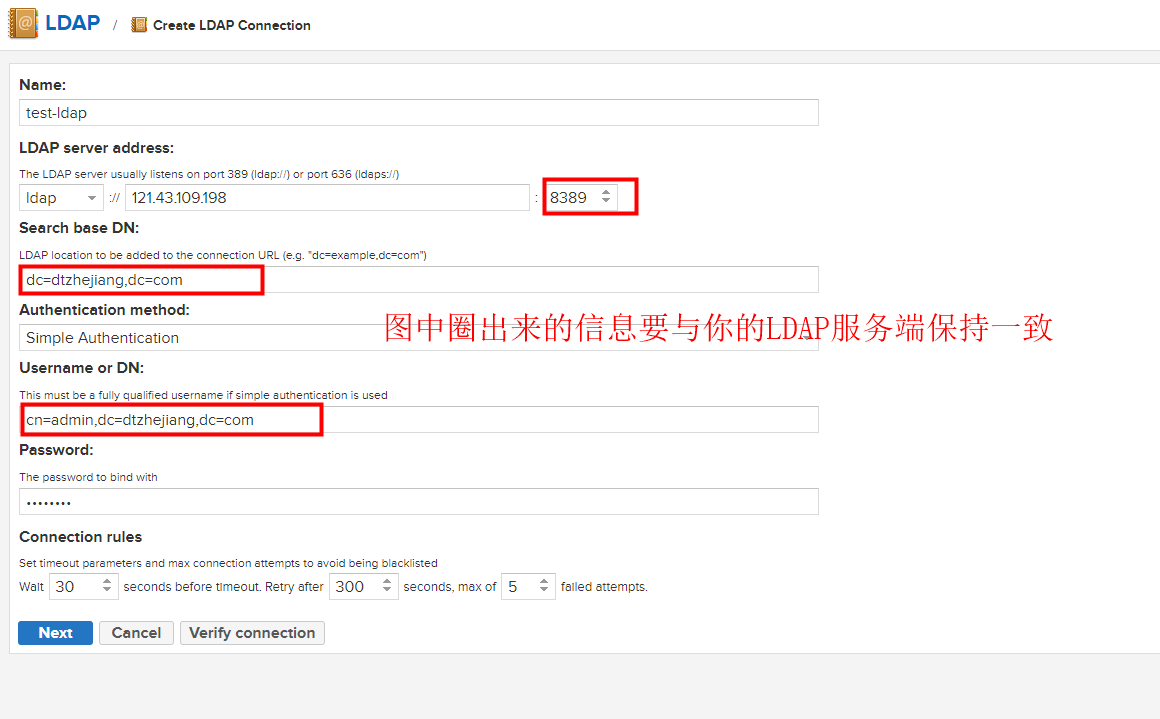

- 进入“系统设置”,选择 “安全”-“LDAP”-“创建连接”

- 输入LDAP连接信息

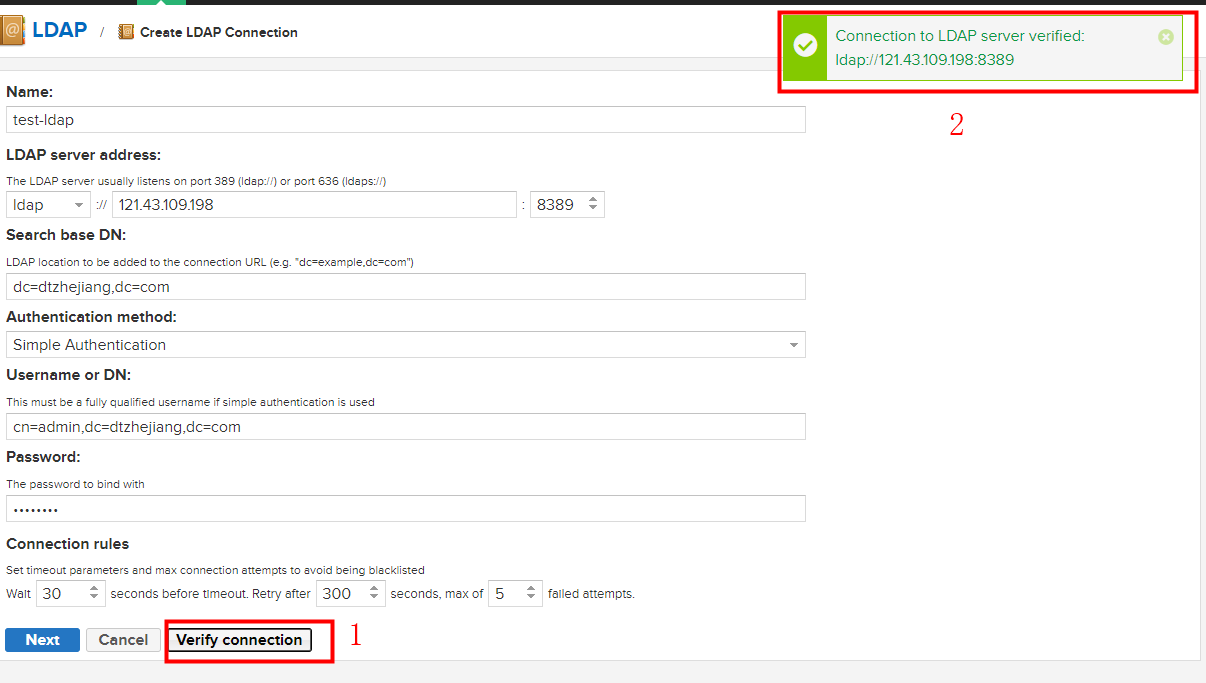

- 点击 "Verify connection" 验证连接

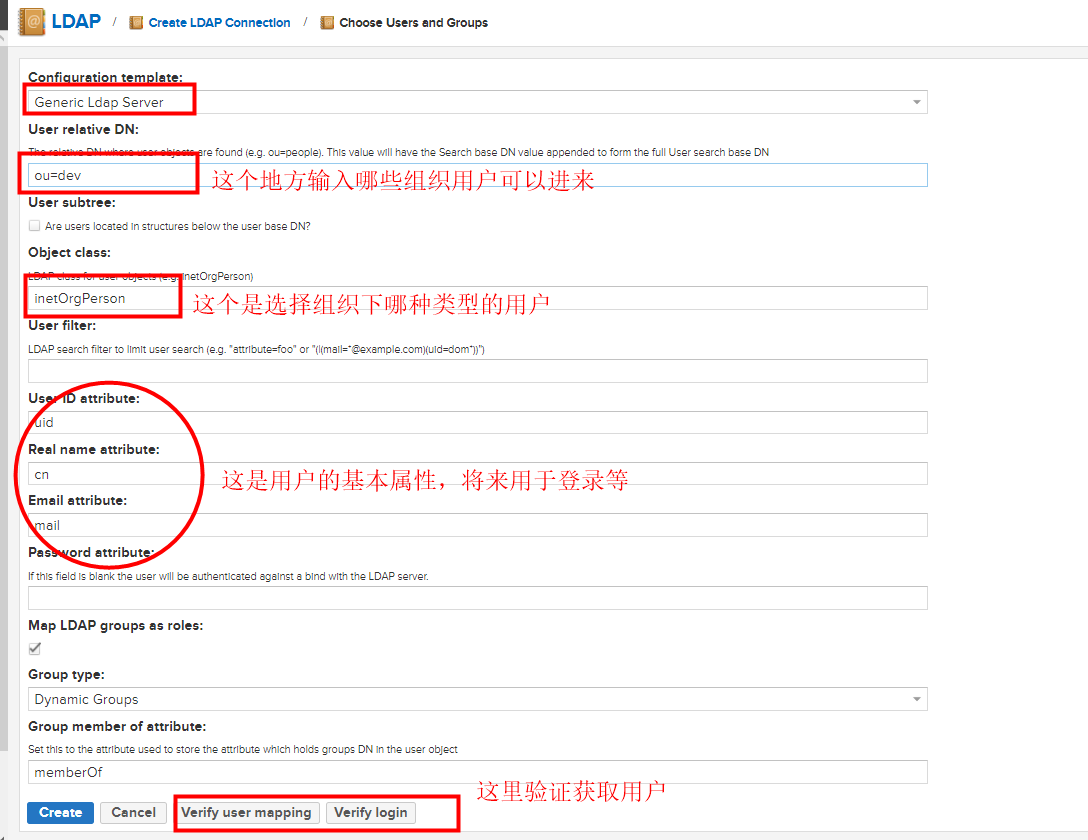

- 成功后,点击“Next”,配置基本信息

- 点击 "Verify user mapping" 获取用户列表

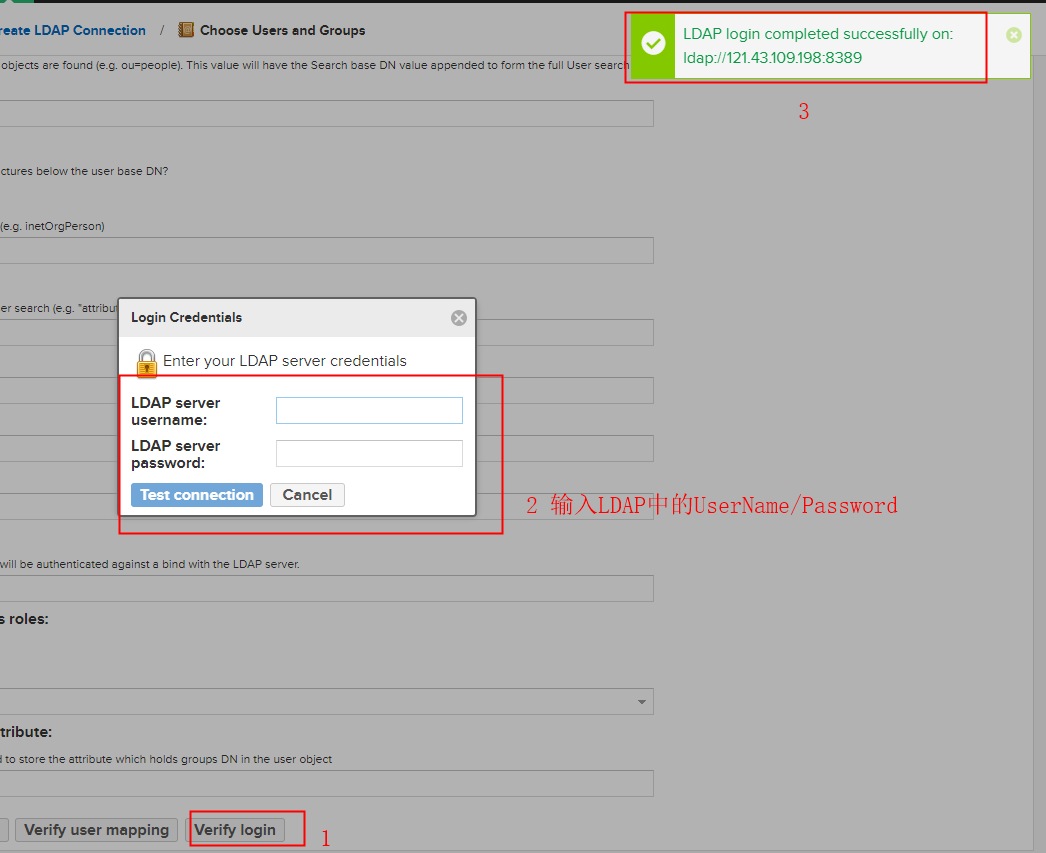

- 点击 "Verify login" 进行任意用户登录验证

- 点击“Create”按钮,完成LDAP服务端配置

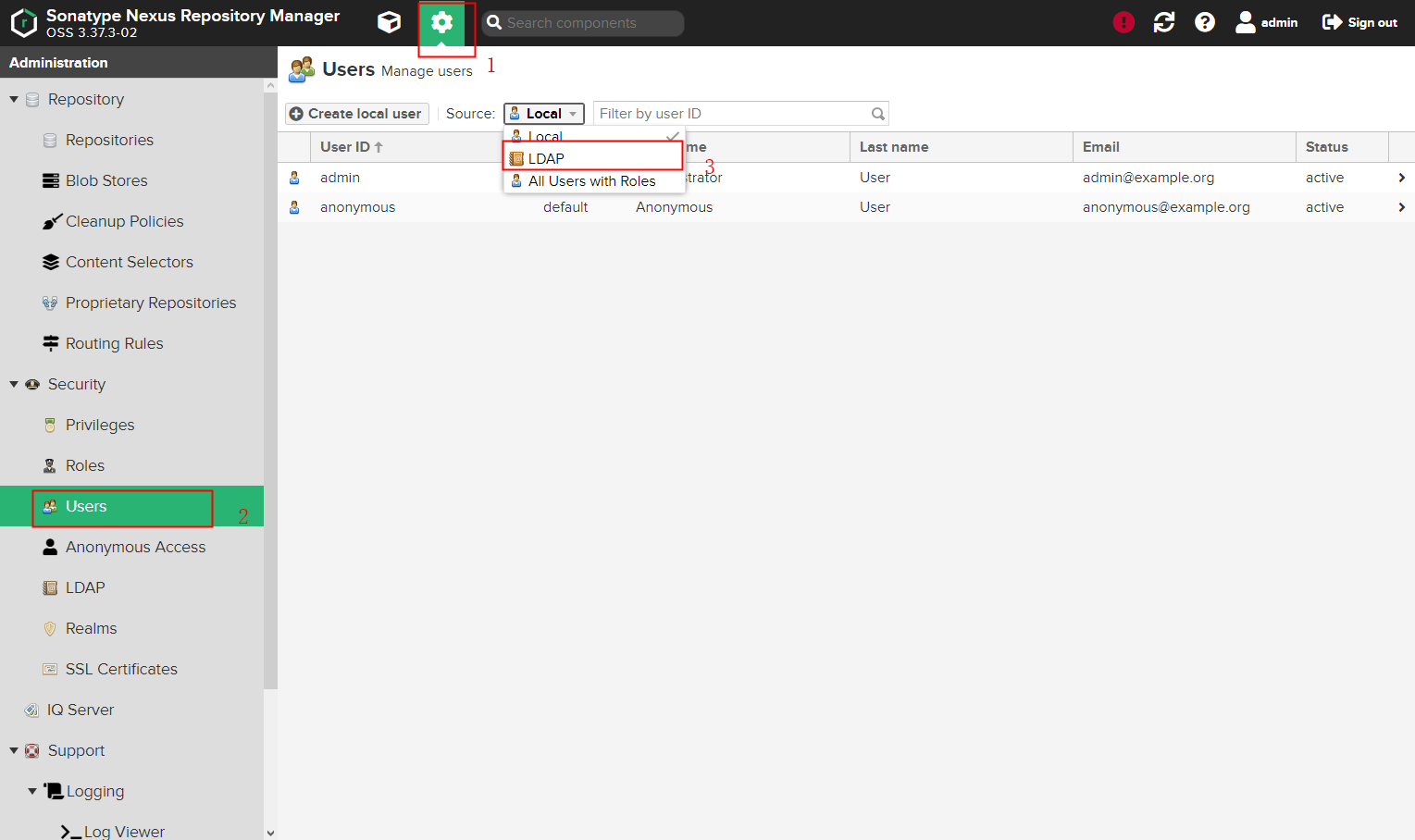

- 此时LDAP服务中用户需先登录一次系统,然后管理员再给其进行授权

---

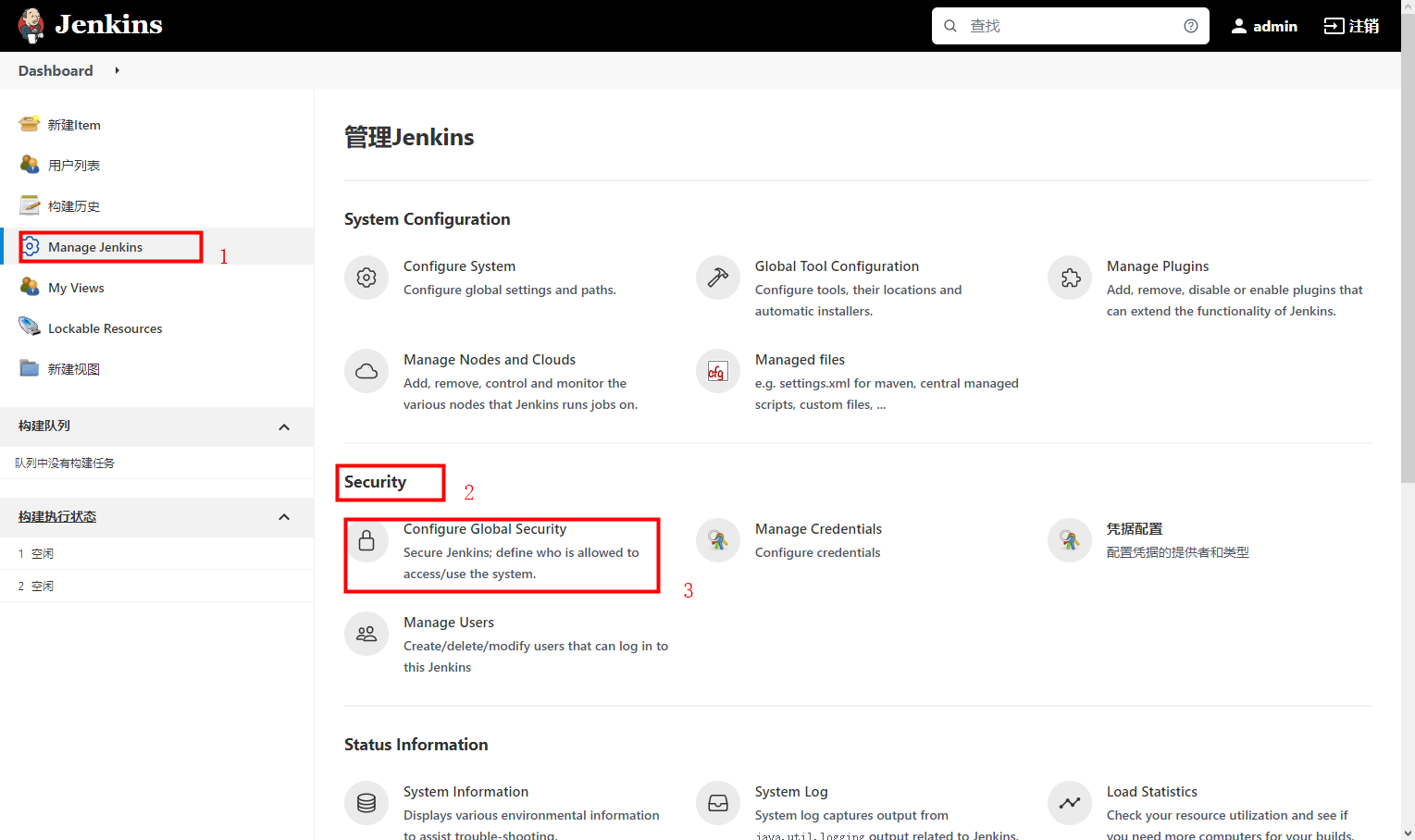

### 配置Jenkins

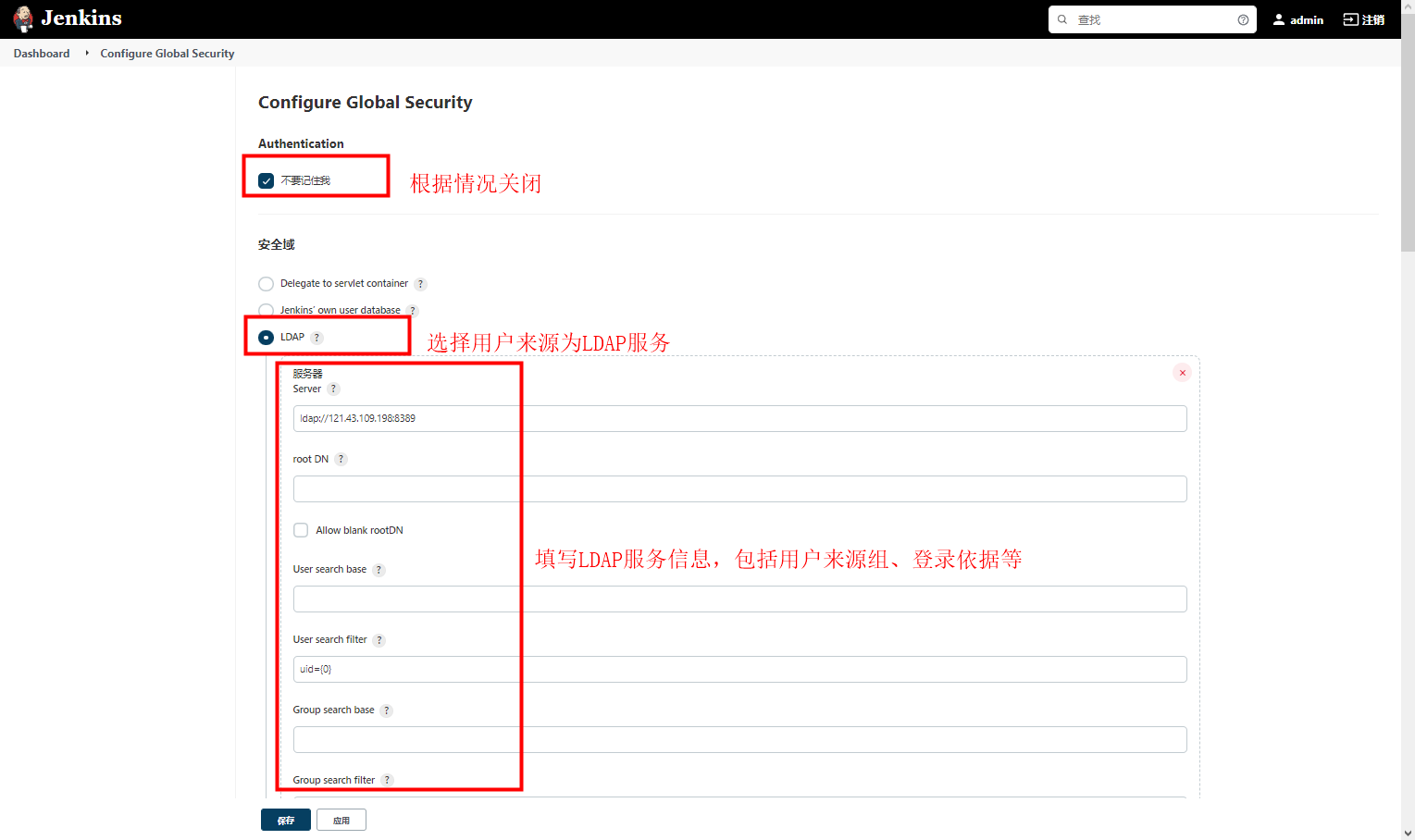

注意📝:Jenkins用户来源一旦切换为LDAP,原来自带的数据库将会失效,

这将意味着原来的 admin 用户也无法登录,所以需要提前在LDAP里面创建一个 超级管理员 用户,

并使用 Role-based Authorization Strategy 插件授权

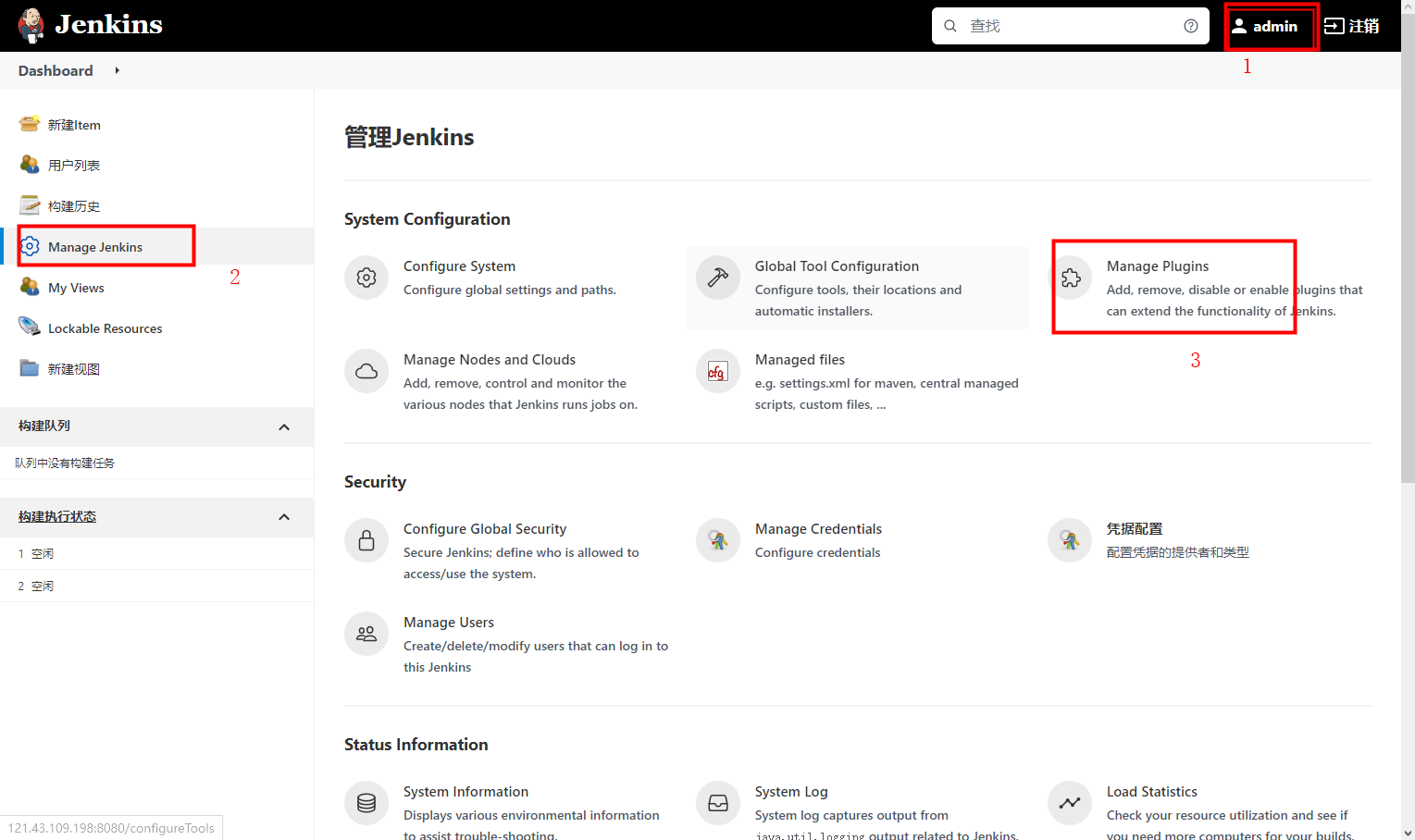

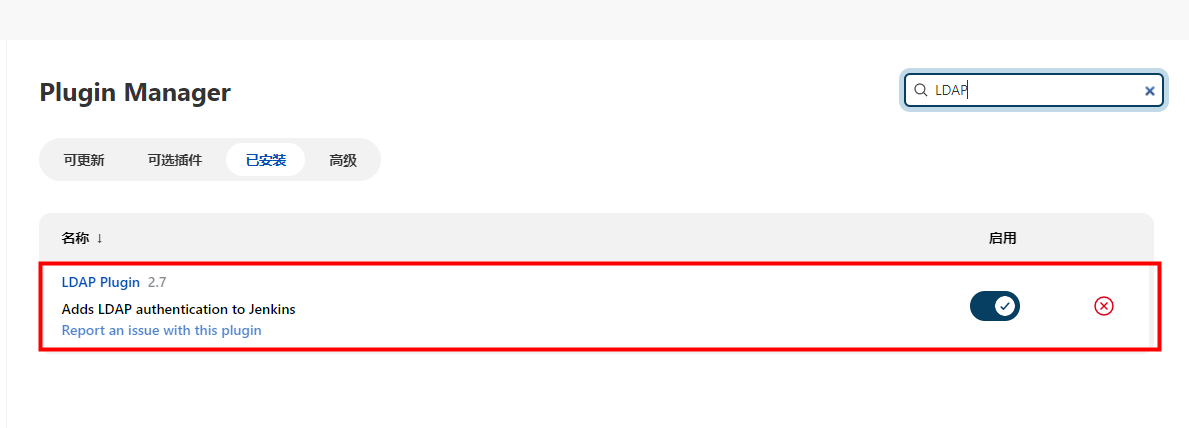

- 登录系统,点击“系统管理”,在“插件管理”里查看是否已安装“LDAP”组件

- 如果没有,需要根据版本进行安装

- 安装完后,重启服务,选择“系统管理”-“安全”-“全局安装配置”

- 选择“LDAP”,填写相关信息

- User search base: 用户从哪里来(ou=dev)

- Group search base: 搜索哪些组织(ou=dev)

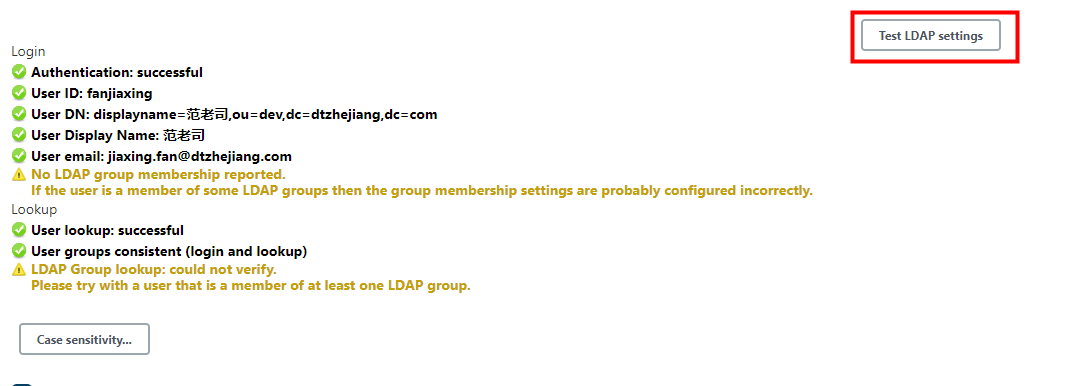

- 配置好后,可以点击测试,任意登录一个LDAP用户信息

- 配置"超级管理员" ⛏️⛏️⛏️

---

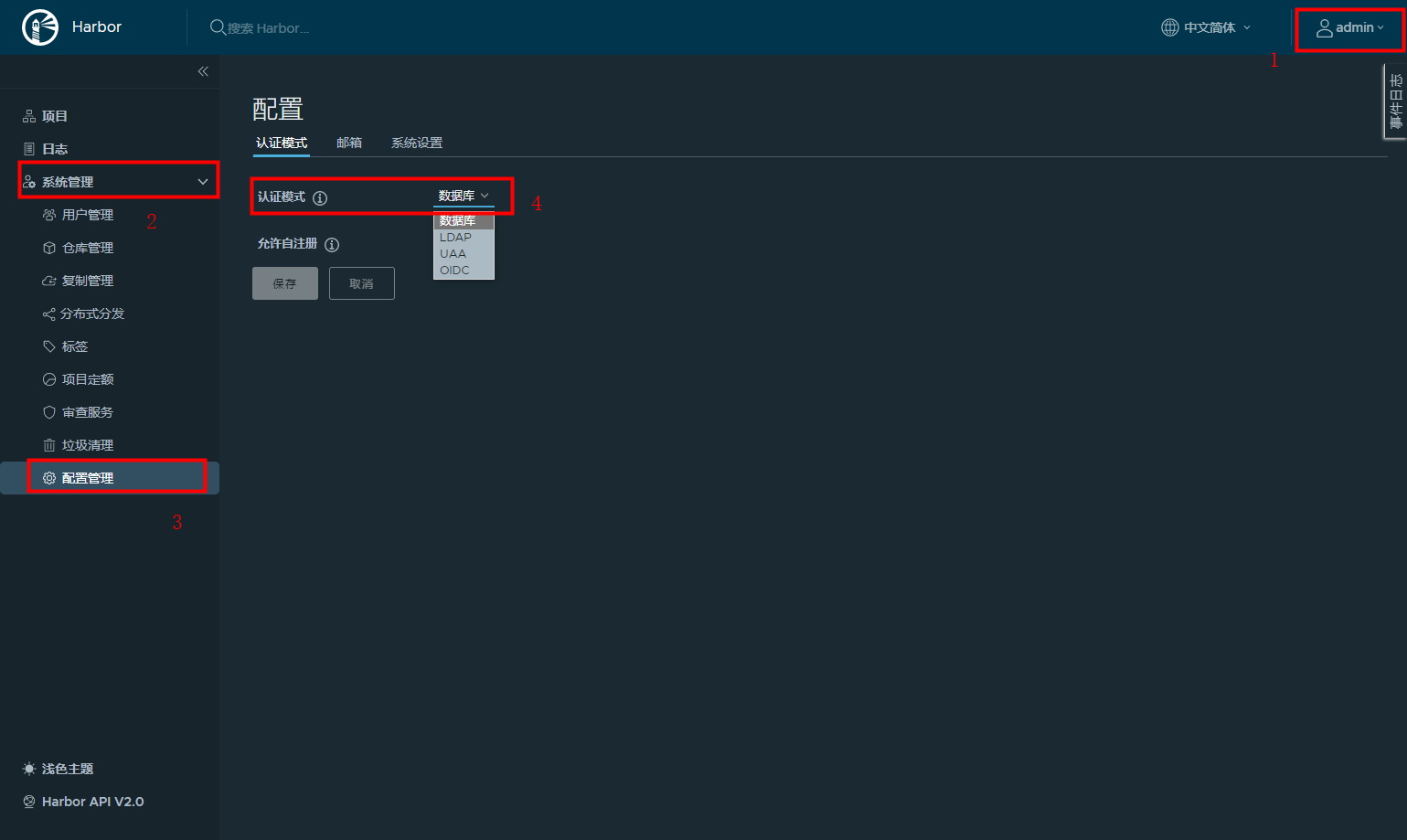

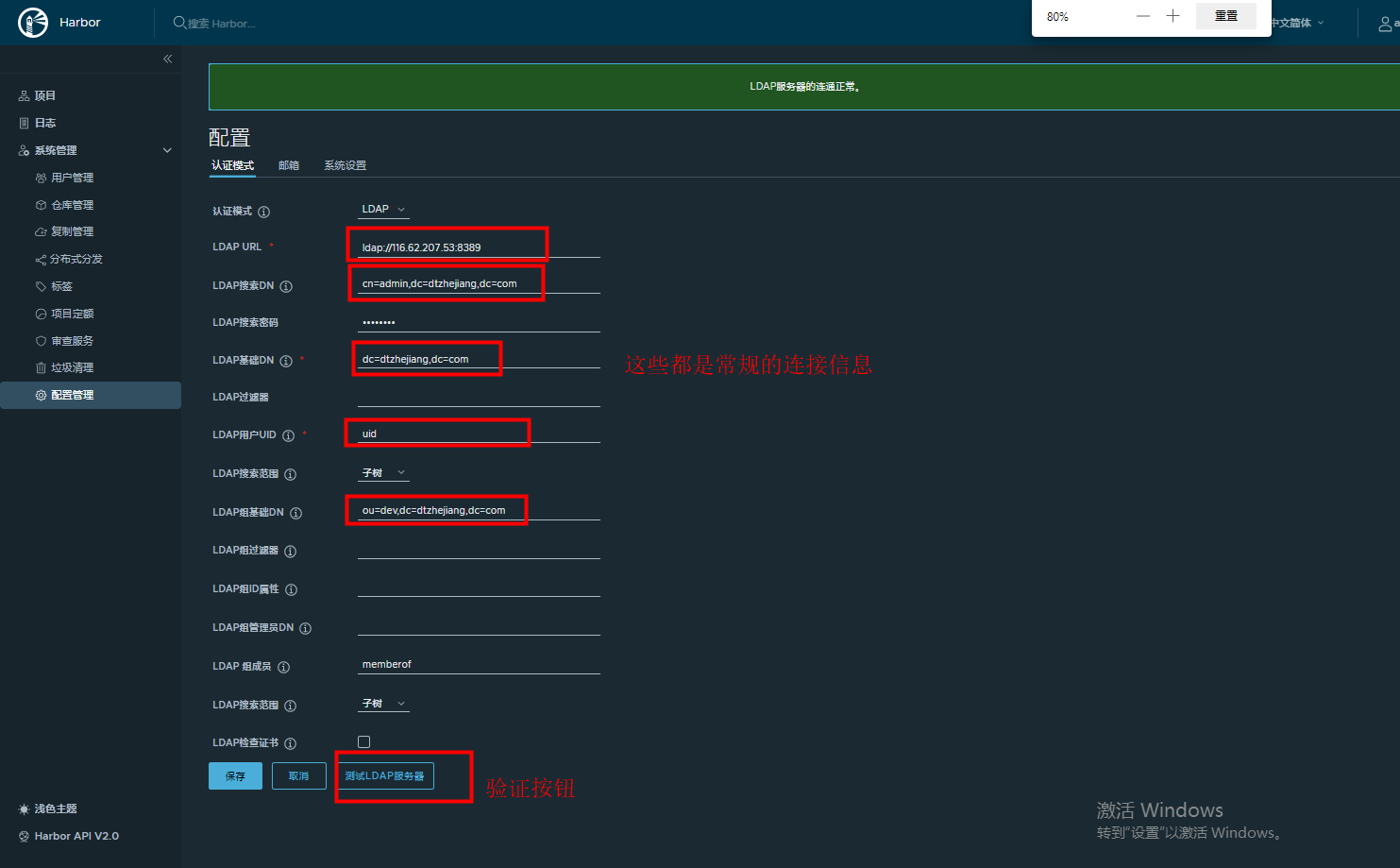

### 配置Harbor

- 管理员登录系统,默认超管密码 *Harbor12345*

- 点击"系统管理"-“配置管理”-“认证模式”,选择"LDAP"

- 输入你LDAP服务器详细信息

- 成功后,可以用LDAP用户登录,注意授权项目才有权限

---

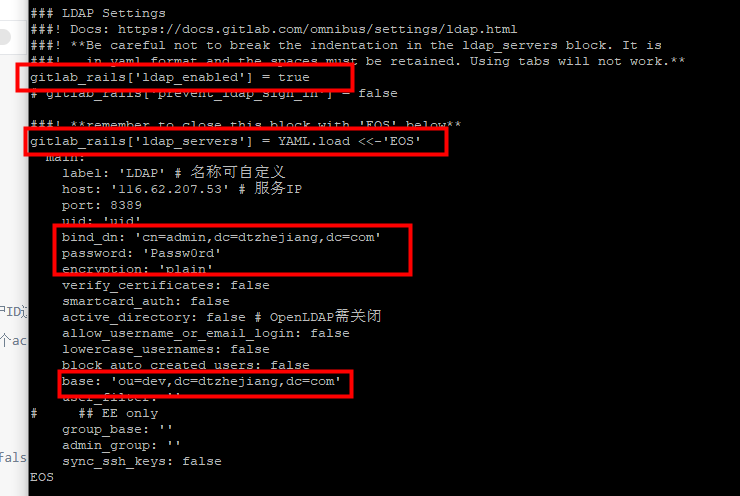

### 配置Gitlab

- 修改配置文件(gitlab.rb),不同安装方式位置不同,以容器为例

```

vi /data/gitlab/config/gitlab.rb

```

- 找到 LDAP Settings 段落,启动并配置相关信息

- 重新加载配置文件.

```

- 容器

docker exec -it gitlab gitlab-ctl reconfigure

- 非容器

gitlab-ctl reconfigure

```

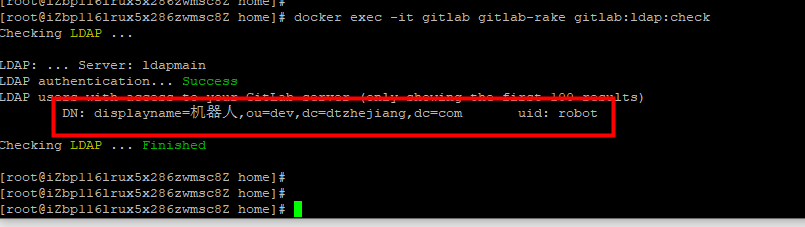

- 查看用户列表

```

- 容器

docker exec -it gitlab gitlab-rake gitlab:ldap:check

- 非容器

gitlab-rake gitlab:ldap:check

```

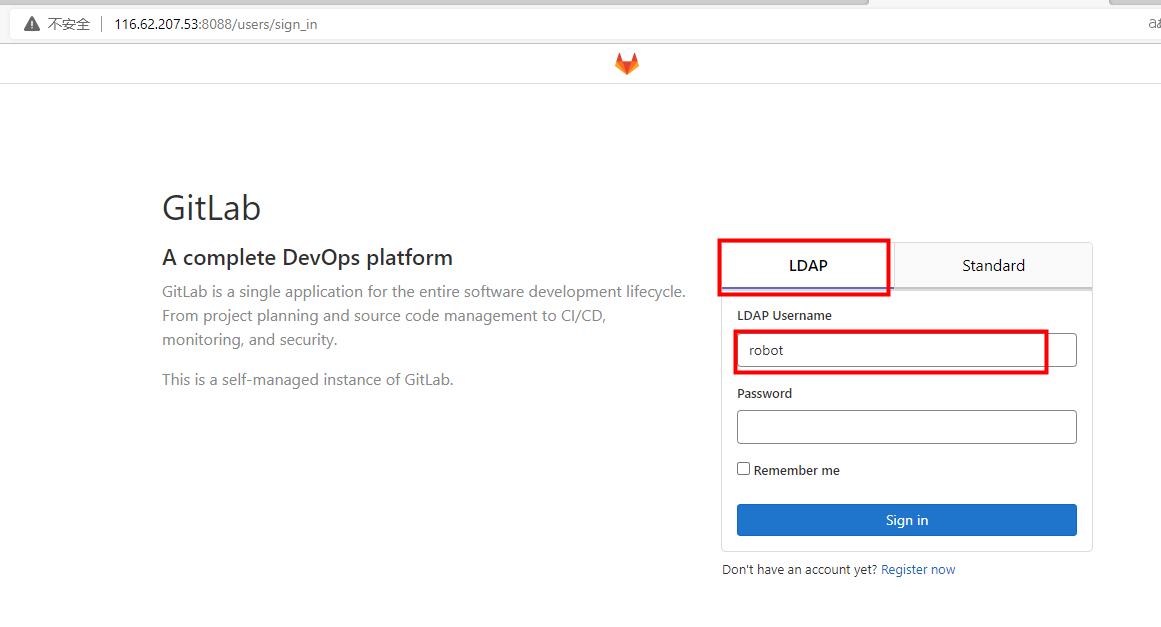

- 出现 “LDAP” 登录选项并验证后,表示成功

---

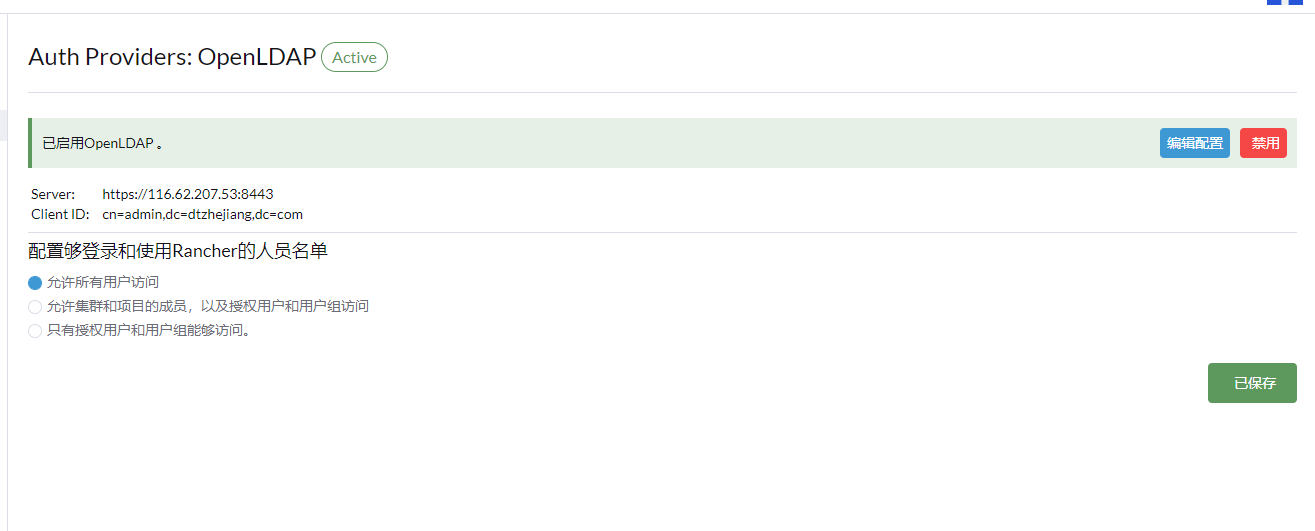

### 配置Rancher

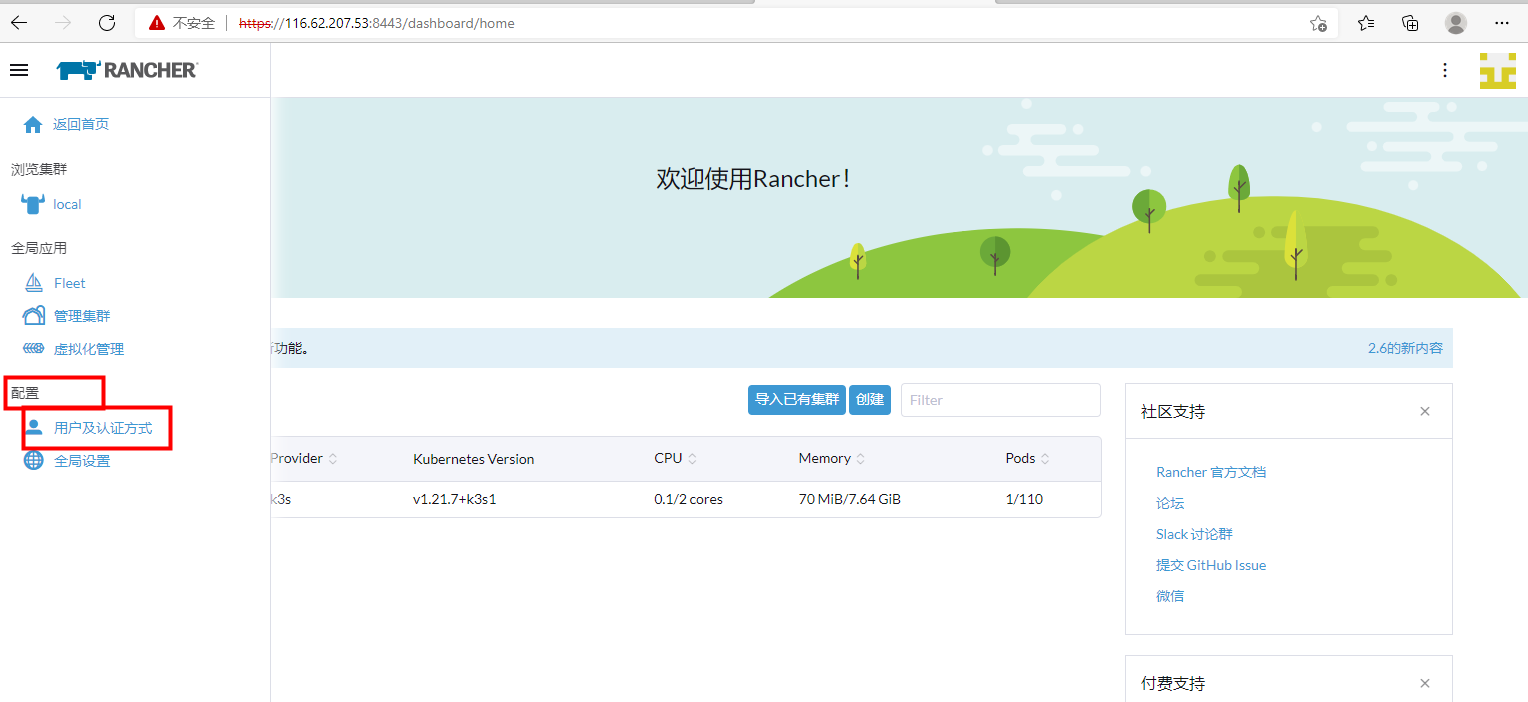

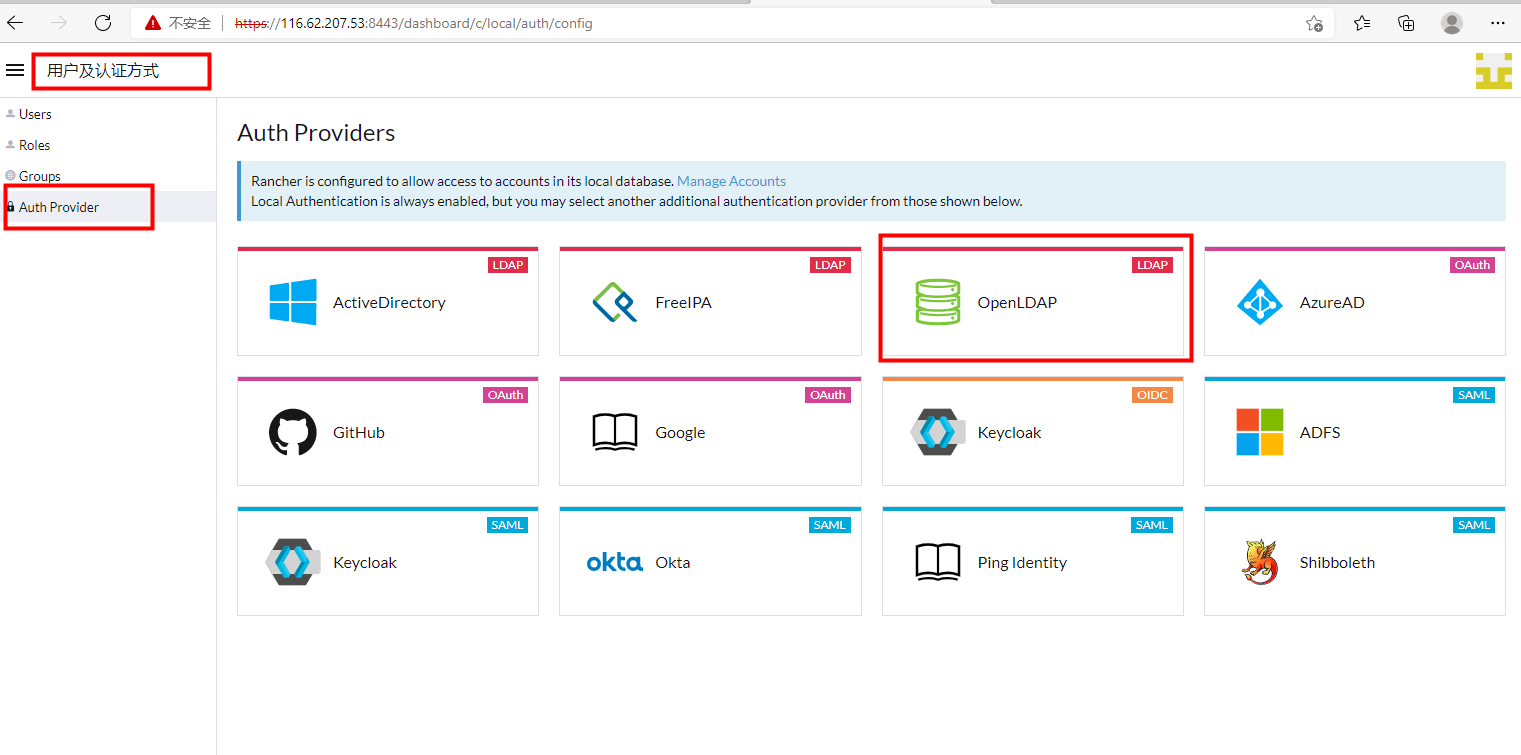

- 登录“管理员”,选择“配置”-“用户及认证方式”-“认证提供方”

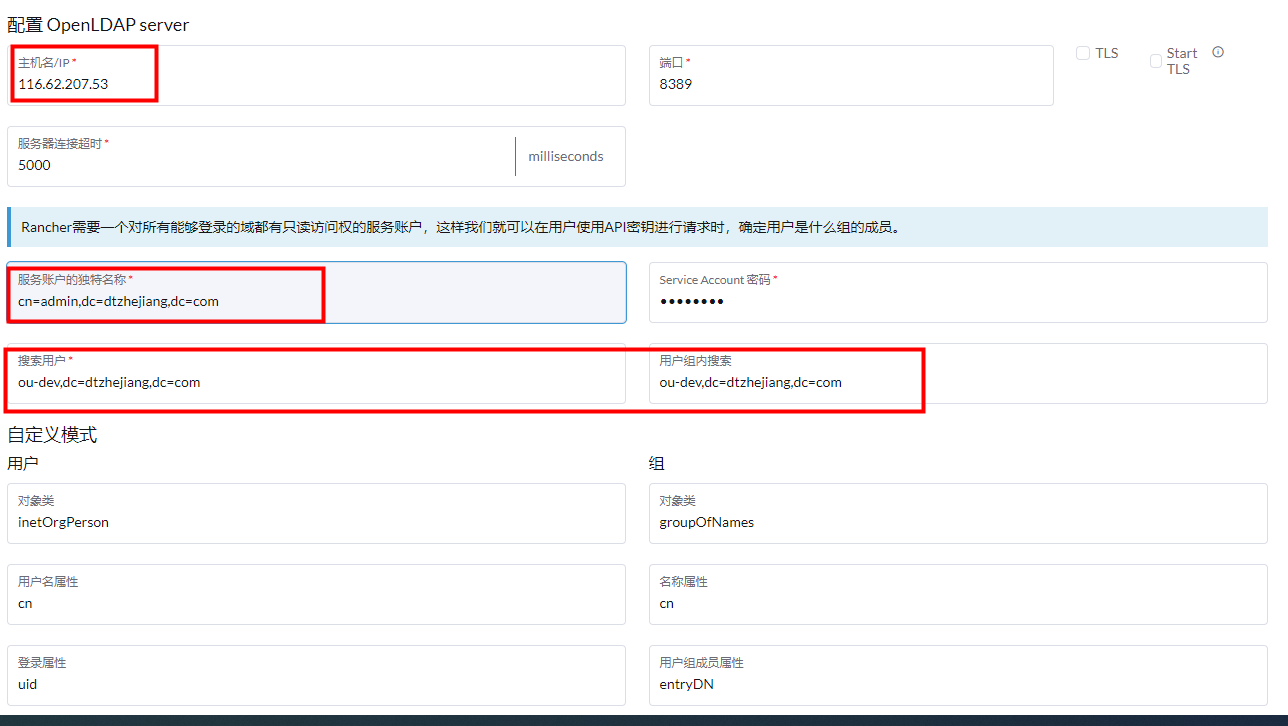

- 输入“LDAP”关键信息

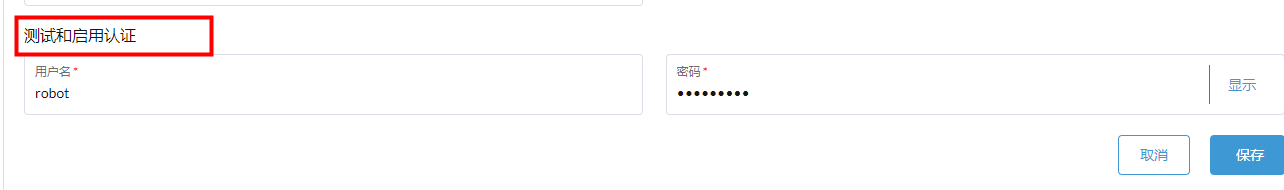

- 注意最后输入的用户,启用 LDAP 后,将成为 **超管用户**

- 配置完成后,记得"保存"

- 登录页面就会增加“LDAP登录”选项,如果想要继续使用之前本地用户,选择“本地用户”登录选项即可

- 前言

- 关于文档

- 第一章 预备

- 1.1 机器资源

- 1.2 网络环境

- 1.3 镜像源

- 1.4 磁盘挂载

- 第二章 基础组件

- 2.1 安装Zlib

- 2.2 安装JDK

- 2.3 安装Maven

- 2.4 安装Git

- 2.5 安装SonarQube

- 2.6 安装Nexus

- 2.7 安装NodeJS

- 2.8 安装Docker

- 2.9 安装Compose

- 2.10 安装Kubectl

- 第三章 集群组件

- 3.1 安装Gitlab

- 3.2 安装Jenkins

- 3.3 安装Harbor

- 3.4 安装Rancher

- 3.5 安装Nacos

- 3.6 安装LDAP

- 3.7 安装LDAPAdmin

- 第四章 集群配置

- 4.1 配置流水线

- 4.2 配置Hook

- 4.3 配置Rancher-Cli

- 4.4 配置Harbor

- 4.5 配置LDAP

- 4.6 配置Rancher

- 第五章 开发集成

- 5.1 Java项目

- 5.2 NodeJS项目

- 5.3 Python项目

- 5.4 Go项目

- 第六章 F&Q

- 6.1 安装错误Compose

- 6.2 安装错误Harbor