## 一、Jasypt是什么

官网:[http://www.jasypt.org/](http://www.jasypt.org/)

> [Jasypt](http://jasypt.org/ "Jasypt")是一个Java库,允许开发人员以很简单的方式添加基本加密功能,而无需深入研究加密原理。利用它可以实现高安全性的,基于标准的加密技术,无论是单向和双向加密。加密密码,文本,数字,二进制文件。

1. 高安全性的,基于标准的加密技术,无论是单向和双向加密。加密密码,文本,数字,二进制文件…

2. 集成Hibernate的。

3. 可集成到Spring应用程序中,与Spring Security集成。

4. 集成的能力,用于加密的应用程序(即数据源)的配置。

5. 特定功能的高性能加密的multi-processor/multi-core系统。

6. 与任何JCE(Java Cryptography Extension)提供者使用开放的API

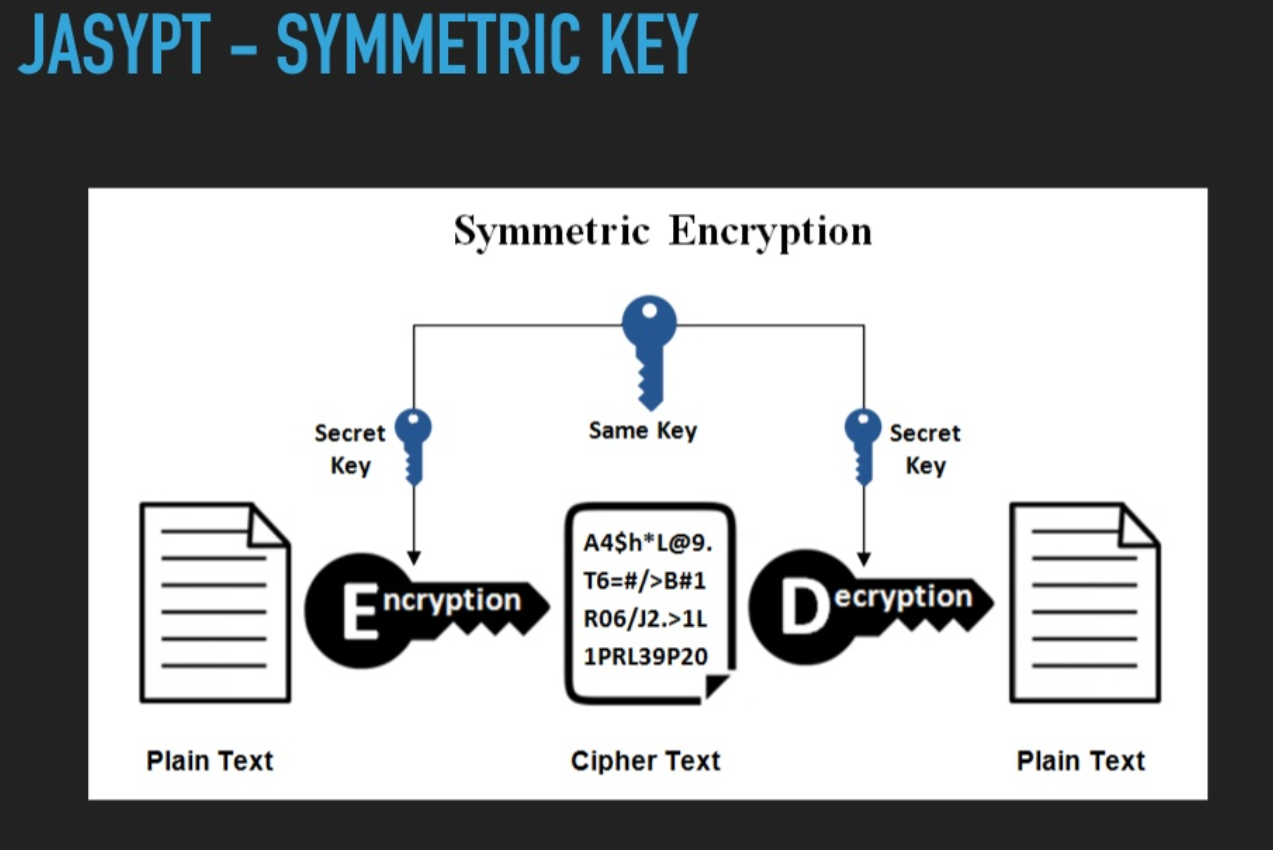

说了这么多,我们spring boot 配置管理到底用Jasypt做什么?

* 出于安全考量,使用“密钥”加密敏感字符串(如数据库密码),并将加密后的字符串保存到配置文件中。

* spring boot集成Jasypt后实现加密字符串的自动解密配置值,不需要人为参与。当然spring boot需要密钥才能进行解密。

* “密钥”与配置文件分开存放,分开使用,从而保证应用配置的安全性

## 二、使用bat脚本生成加密串

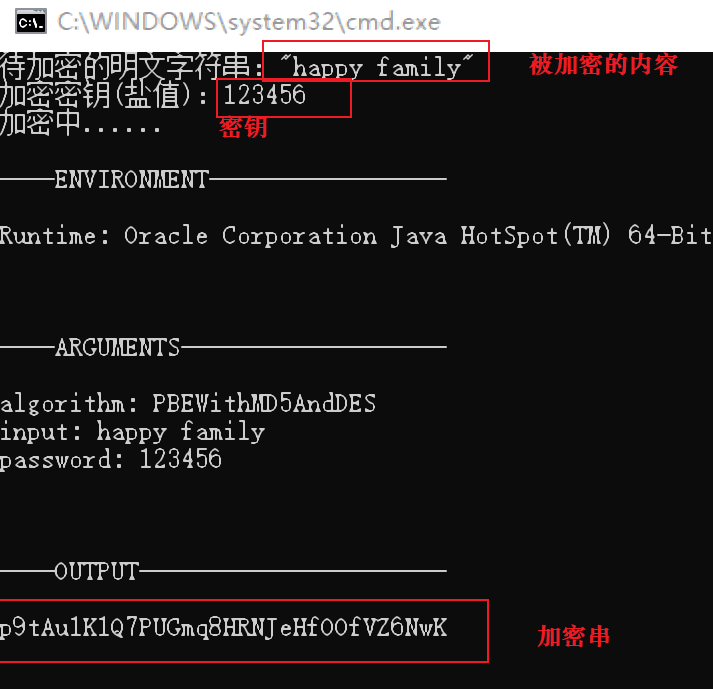

为了方便,简单编写了一个bat脚本方便使用。

~~~

@echo off

set/p input=待加密的明文字符串:

set/p password=加密密钥(盐值):

echo 加密中......

java -cp jasypt-1.9.2.jar org.jasypt.intf.cli.JasyptPBEStringEncryptionCLI ^

input=%input% password=%password% ^

algorithm=PBEWithMD5AndDES

pause

~~~

* 使用 jasypt-1.9.2.jar中的org.jasypt.intf.cli.JasyptPBEStringEncryptionCLI类进行加密

* input参数是待加密的字符串,password参数是加密的密钥(盐值)

* 使用PBEWithMD5AndDES算法进行加密

> **注意:`jasypt-1.9.2.jar`文件需要和bat脚本放在相同目录下。此包可直接在示例项目中直接下载。**

使用示例,双击上面的bat脚本文件,输入待加密内容和密钥,得到加密结果:

**注意:相同的盐值(密钥),每次加密的结果是不同的。**

## 三、Jasypt与spring boot整合

首先引入Jasypt的maven坐标

~~~

<dependency>

<groupId>com.github.ulisesbocchio</groupId>

<artifactId>jasypt-spring-boot-starter</artifactId>

<version>1.18</version>

</dependency>

~~~

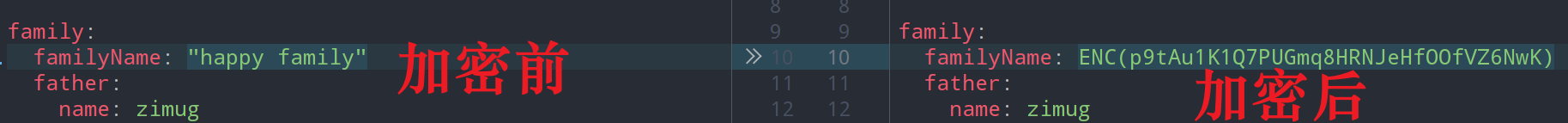

在properties或yml文件中需要对明文进行加密的地方使用ENC()包裹,如原值:"happy family",加密后使用`ENC(密文)`替换。程序中像往常一样使用`@Value("${}")`获取该配置即可,获取的是解密之后的明文值。

文本被加密之后,我们需要告知Spring Boot该如何解密,因为Spring Boot要读取该配置的明文内容。在application.properties或yml文件中,做如下配置:

~~~

# 设置盐值(加密解密密钥),我们配置在这里只是为了测试方便

# 生产环境中,切记不要这样直接进行设置,可通过环境变量、命令行等形式进行设置。下文会讲

jasypt:

encryptor:

password: 123456

~~~

## 四、“密钥”与配置文件分开存放

本身加解密过程都是通过`盐值`进行处理的,所以正常情况下`盐值`和`加密串`是分开存储的。出于安全考量,**`盐值`应该放在`系统属性`、`命令行`或是`环境变量`来使用,而不是放在同一个配置文件里面。**

### 4.1 命令行存储方式示例

~~~

java -jar xxx.jar --jasypt.encryptor.password=xxx &;

~~~

### 4.2 环境变量存储方式示例

设置环境变量(linux):

~~~

# 打开/etc/profile文件

vim /etc/profile

# 文件末尾插入

export JASYPT_PASSWORD = xxxx

~~~

启动命令:

~~~

java -jar xxx.jar --jasypt.encryptor.password=${JASYPT_PASSWORD} &;

~~~

## 五、这样真的安全么?

**有的同学会问这样的问题:如果的linux主机被攻陷了怎么办,黑客不就知道了密钥?**

对于这个问题:我只能这么说,如果你的应用从内部被攻陷,在这个世界上没有一种加密方法是绝对安全的。这种加密方法只能做到:防君子不防小人。大家可能都听说过,某著名互联网公司将明文数据库密码上传到了github上面,导致用户信息被泄露的问题。这种加密方式,无非是将密钥与加密结果分开存放,减少个人疏忽导致的意外,增加破解难度。

如果密钥被从内部渗透暴露了,任何加密都是不安全的。就像你的组织内部有离心离德的人,无论你如何加密都不安全,你需要做的是把他找出来干掉,或者防范他加入你的组织!

- 内容简介

- 第一章 Spring boot 简介

- 1.1 helloworld

- 1.2 提高开发效率工具lombok

- 1.3 IDEA热部署

- 1.4 IDEA常用插件

- 1.5 常用注解

- 第二章 RESTful接口

- 2.1 RESTful风格API

- 2.1.1 spring常用注解开发RESTful接口

- 2.1.2 HTTP协议与Spring参数接收注解

- 2.1.3 Spring请求处理流程注解

- 2.2 JSON数据格式处理

- 2.2.1 Jackson的转换示例代码

- 2.3 针对接口编写测试代码

- 2.3.1 编码接口测试示例代码

- 2.3.2 带severlet容器的接口测试示例代码

- 2.3.3 Mockito测试示例代码

- 2.3.4 Mockito轻量测试

- 2.4 使用swagger2构建API文档

- 2.4.1 swagger2示例代码

- 2.4.2 pom.xml

- 2.5 使用swagger2导出各种格式的接口文档

- 第三章 sping boot配置管理

- 3.1 YAML语法

- 3.2 YAML绑定配置变量的方式

- 3.3 YAML配置属性值校验

- 3.4 YAML加载外部配置文件

- 3.5 SpEL表达式绑定配置项

- 3.6 不同环境下的多配置

- 3.7 配置文件的优先级

- 3.8 配置文件敏感字段加密

- 第四章 连接数据库使用到的框架

- 4.1 spring JDBC

- 4.2 mybatis配置mybatisgenerator自动生成代码

- 4.3 mybatis操作数据库+dozer整合Bean自动加载

- 4.4 spring boot mybatis 规范

- 4.5 spirng 事务与分布式事务

- 4.6 spring mybaits 多数据源(未在git版本中实现)

- 4.7 mybatis+atomikos实现分布式事务(未在git版本中实现)

- 4.8 mybatis踩坑之逆向工程导致的服务无法启动

- 4.9 Mybatis Plus

- 4.9.1.CURD快速入门

- 4.9.2.条件构造器使用与总结

- 4.9.3.自定义SQL

- 4.9.4.表格分页与下拉分页查询

- 4.9.5.ActiveRecord模式

- 4.9.6.主键生成策略

- 4.9.7.MybatisPlus代码生成器

- 4.9.8.逻辑删除

- 4.9.9.字段自动填充

- 4.9.10.多租户解决方案

- 4.9.11.雪花算法与精度丢失

- 第五章 页面展现整合

- 5.1 webjars与静态资源

- 5.2 模板引擎与未来趋势

- 5.3 整合JSP

- 5.4 整合Freemarker

- 5.5 整合Thymeleaf

- 5.6 Thymeleaf基础语法

- 5.7 Thymeleaf内置对象与工具类

- 5.8 Thymeleaf公共片段(标签)和内联JS

- 第六章 生命周期内的拦截、监听

- 6.1 servlet与filter与listener的实现

- 6.1.1 FilterRegistration

- 6.1.2 CustomFilter

- 6.1.3 Customlister

- 6.1.4 FirstServlet

- 6.2 spring拦截器及请求链路说明

- 6.2.1 MyWebMvcConfigurer

- 6.2.2 CustomHandlerInterceptor

- 6.3 自定义事件的发布与监听

- 6.4 应用启动的监听

- 第七章 嵌入式容器的配置与应用

- 7.1 嵌入式的容器配置与调整

- 7.2 切换到jetty&undertow容器

- 7.3 打war包部署到外置tomcat容器

- 第八章 统一全局异常处理

- 8.1 设计一个优秀的异常处理机制

- 8.2 自定义异常和相关数据结构

- 8.3 全局异常处理ExceptionHandler

- 8.3.1 HelloController

- 8.4 服务端数据校验与全局异常处理

- 8.5 AOP实现完美异常处理方案

- 第九章 日志框架与全局日志管理

- 9.1 日志框架的简介与选型

- 9.2 logback日志框架整合使用

- 9.3 log4j2日志框架整合与使用

- 9.4 拦截器实现用户统一访问日志

- 第十章 异步任务与定时任务

- 10.1 实现Async异步任务

- 10.2 为异步任务规划线程池

- 10.3 通过@Scheduled实现定时任务

- 10.4 quartz简单定时任务(内存持久化)

- 10.5 quartz动态定时任务(数据库持久化)

- 番外章节

- 1.windows下安装git

- 1 git的使用

- 2 idea通过git上传代码到github

- 2.maven配置

- 3.idea几个辅助插件

- 4.idea配置数据库

- 5.搭建外网穿透实现外网访问内网项目

- 6.idea设置修改页面自动刷新

- 7.本地tomcat启动乱码

- 8.win10桌面整理,得到一个整洁的桌面

- 9.//TODO的用法

- 10.navicat for mysql 工具激活

- 11.安装redis

- 12.idea修改内存

- 13.IDEA svn配置

- 14.IntelliJ IDEA像Eclipse一样打开多个项目