## DNS域传送漏洞

目前来看"DNS域传送漏洞"已经很少了。

### DNS记录分类

常见的DNS记录有以下几类:

~~~

A记录 IP地址记录,记录一个域名对应的IP地址

AAAA记录 IPv6地址记录,记录一个域名对应的IPv6地址

CNAME记录 别名记录,记录一个主机的别名

MX记录 电子邮件交换记录,记录一个邮件域名对应的IP地址

NS记录 域名服务器记录 ,记录该域名由哪台域名服务器解析

PTR记录 反向记录,也即从IP地址到域名的一条记录

TXT记录 记录域名的相关文本信息

~~~

### DNS注册信息

Whois查询

### DNS域传送漏洞原理

DNS服务器分为:`主服务器`、`备份服务器`和`缓存服务器`。在主备服务器之间同步数据库,需要使用`“DNS域传送”`。域传送是指备份服务器从主服务器拷贝数据,并用得到的数据更新自身数据库。

若DNS服务器配置不当,可能导致攻击者获取某个域的所有记录。造成整个网络的拓扑结构泄露给潜在的攻击者,包括一些安全性较低的内部主机,如测试服务器。同时,黑客可以快速的判定出某个特定zone的所有主机,收集域信息,选择攻击目标,找出未使用的IP地址,绕过基于网络的访问控制。

### DNS域传送漏洞检测

#### nslookup

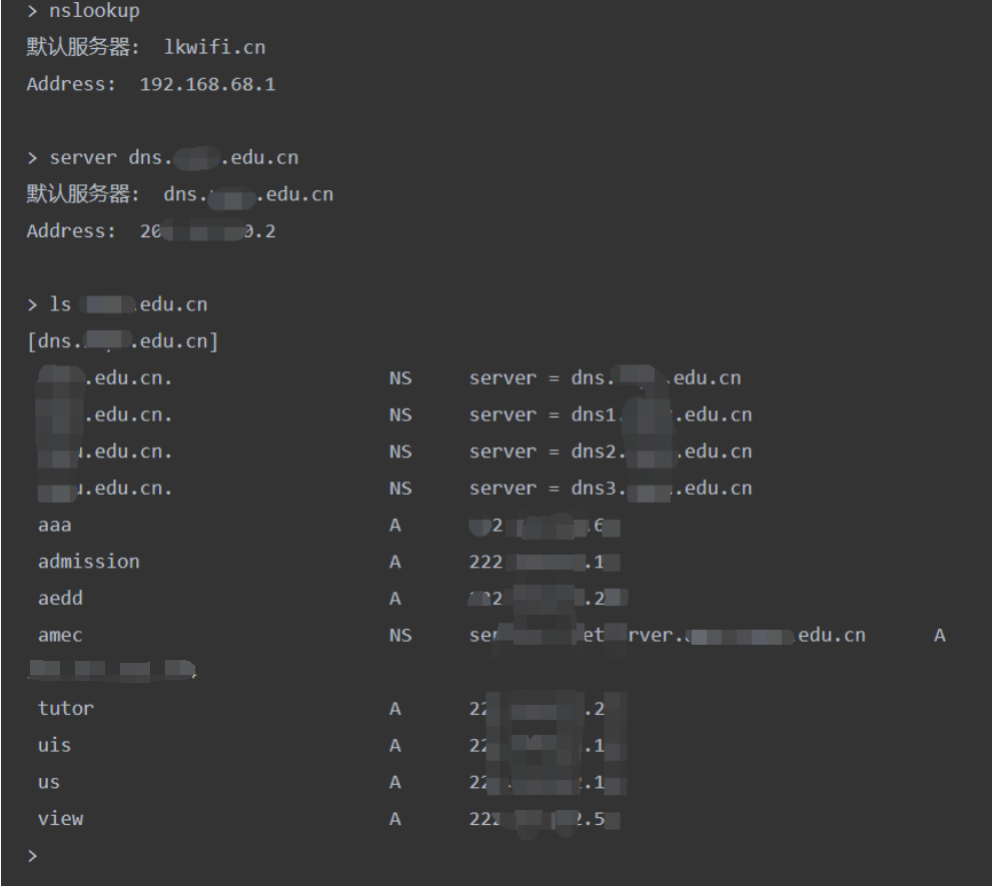

基本过程

~~~

1) nslookup #进入交互式shell

2) server dns.xx.yy.zz #设定查询将要使用的DNS服务器

3) ls xx.yy.zz #列出某个域中的所有域名

4) exit #退出

~~~

漏洞检验-不存在漏洞

~~~

> nslookup

Server: lkwifi.cn

Address: 192.168.68.1

*** lkwifi.cn can't find nslookup: Non-existent domain

> server ss2.bjfu.edu.cn

Default Server: ss2.bjfu.edu.cn

Address: 202.204.112.67

> ls bjfu.edu.cn

[ss2.bjfu.edu.cn]

*** Can't list domain bjfu.edu.cn: Query refused

The DNS server refused to transfer the zone bjfu.edu.cn to your computer. If this

is incorrect, check the zone transfer security settings for bjfu.edu.cn on the DNS

server at IP address 202.204.112.67.

> exit

~~~

漏洞检验-存在漏洞

~~~

> nslookup

> server dns1.xxx.edu.cn

> ls xxx.edu.cn

~~~

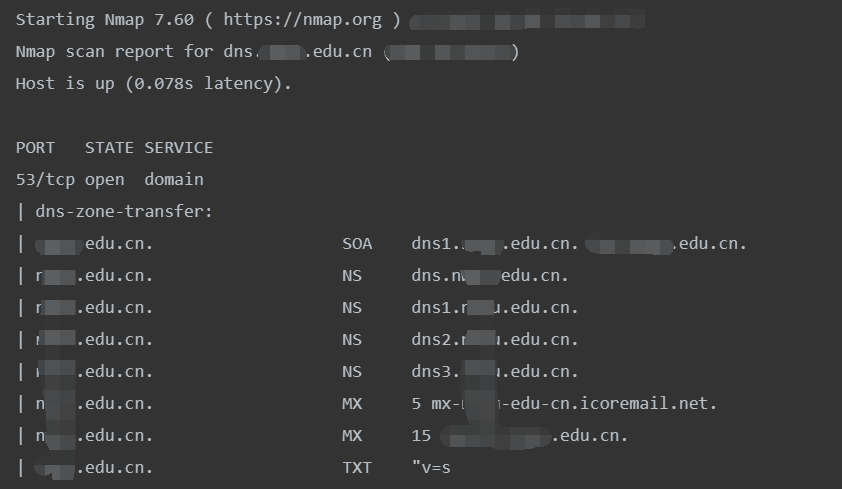

#### nmap

利用nmap漏洞检测脚本"dns-zone-transfer"进行检测

~~~

nmap --script dns-zone-transfer --script-args dns-zone-transfer.domain=xxx.edu.cn -p 53 -Pn dns.xxx.edu.cn

~~~

~~~

--script dns-zone-transfer 表示加载nmap漏洞检测脚本dns-zone-transfer.nse,扩展名.nse可省略

--script-args dns-zone-transfer.domain=xxx.edu.cn 向脚本传递参数,设置列出某个域中的所有域名

-p 53 设置扫描53端口

-Pn 设置通过Ping发现主机是否存活

~~~

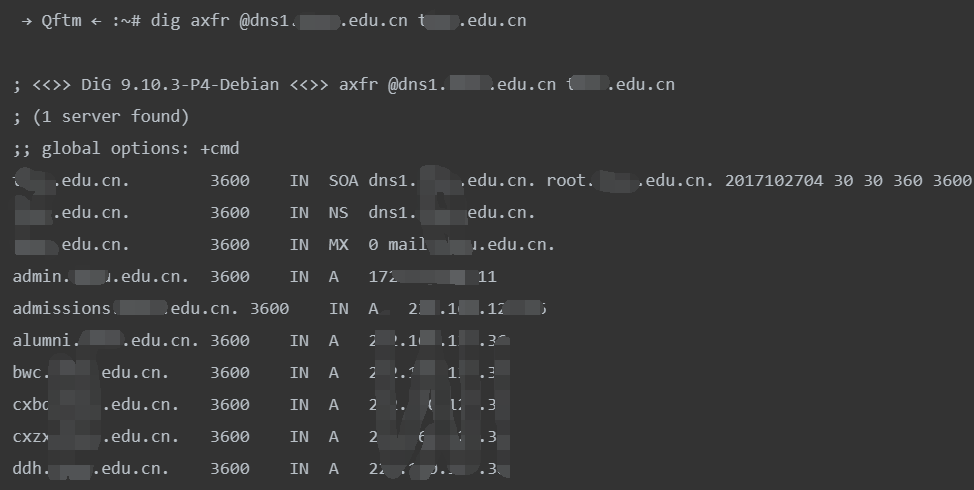

#### dig

使用说明`dig -h`

漏洞测试

~~~

dig @dns.xxx.edu.cn axfr xxx.edu.cn

~~~

`axfr`是q-type类型的一种: axfr类型是Authoritative Transfer的缩写,指请求传送某个区域的全部记录。

- src导航站

- kali和msf

- 信息收集

- 收集域名信息

- Whois 查询

- 备案信息查询

- 信用信息查询

- IP反查站点的站

- 浏览器插件

- 收集子域名信息

- 在线平台

- 工具枚举

- ssl与证书透明度

- DNS历史解析

- DNS域传送漏洞

- C段探测

- JS文件域名&ip探测

- 搜索引擎&情报社区

- google黑客

- 威胁情报

- 钟馗之眼

- 收集相关应用信息

- 微信公众号&微博

- APP收集&反编译

- 收集常用端口信息

- 常见端口&解析&总结

- 扫描工具

- 网络空间引擎搜索

- 浏览器插件

- nmap扫描

- 收集敏感信息

- 源码泄露

- 邮箱信息收集

- 备份文件泄露

- 目录&后台扫描

- 公网网盘

- 历史资产

- 指纹&WAF&CDN识别

- 指纹识别

- CDN识别

- 绕过CDN查找真实IP

- WAF识别

- 漏洞资源和社工

- 漏洞公共资源库

- 社会工程

- 资产梳理

- 各种对渗透有帮助的平台

- 扫描器

- 扫描器对比

- AppScan(IBM)_web和系统

- AWVS_web扫描

- X-Scan_系统扫描

- WebInspect_HP_WEB

- Netsparker_web

- WVSS_绿盟_web

- 安恒明鉴

- Nessus_系统

- nexpose_系统

- 启明天镜_web_系统

- SQL注入

- 常用函数

- sql注入步骤

- union注入和information_schema库

- 函数和报错注入

- SQL盲注

- 其他注入方式

- 防止SQL注入解决方案

- Access数据库注入

- MSSQL数据库注入

- MYSQL数据库注入

- 神器SQLmap

- xss跨站脚本攻击

- xss原理和分类

- xss案例和修复

- xss绕过技巧

- xss案例

- 文件上传下载包含

- 常有用文件路径

- 文件上传漏洞

- 文件下载漏洞

- 文件包含漏洞

- upload-labs上传漏洞练习

- XXE、SSRF、CSRF

- SSRF原理基础

- SSRF案例实战

- CSRF原理基础

- CSRF案例及防范

- XXE之XML_DTD基础

- XXE之payload与修复

- XXE结合SSRF

- 远程命令执行与反序列化

- 远程命令和代码执行漏洞

- 反序列化漏洞

- 验证码与暴力破解

- 爆破与验证码原理

- CS架构暴力破解

- BS架构暴力破解

- WEB编辑器漏洞

- 编辑器漏洞基础

- Ewebeditor编辑器

- FCKeditor编辑器

- 其他编辑器

- web中间件漏洞

- 中间件解析漏洞

- Tomcat常见的漏洞总结

- Jboss漏洞利用总结

- Weblogic漏洞利用总结

- WEB具体步骤

- 旁注和越权

- CDN绕过

- 越权与逻辑漏洞

- WEB应用常见其他漏洞

- WEB登陆页面渗透思路

- 获取WEBshell思路

- 社工、钓鱼、apt

- 社工和信息收集

- 域名欺骗

- 钓鱼邮件

- 一些钓鱼用的挂马工具

- 代码审计

- 代码审计工具

- WAF绕过

- WAF基础及云WAF

- 各种WAF绕过方法

- 绕过WAF上传文件

- 系统提权

- windows系统提权

- linux系统提权

- 数据库提权操作系统

- 内网横向渗透

- 内网穿透方式

- 一些内网第三方应用提权

- ARP与DOS

- ARP欺骗

- DOS与DDOS

- 一些DOS工具