# **网关**

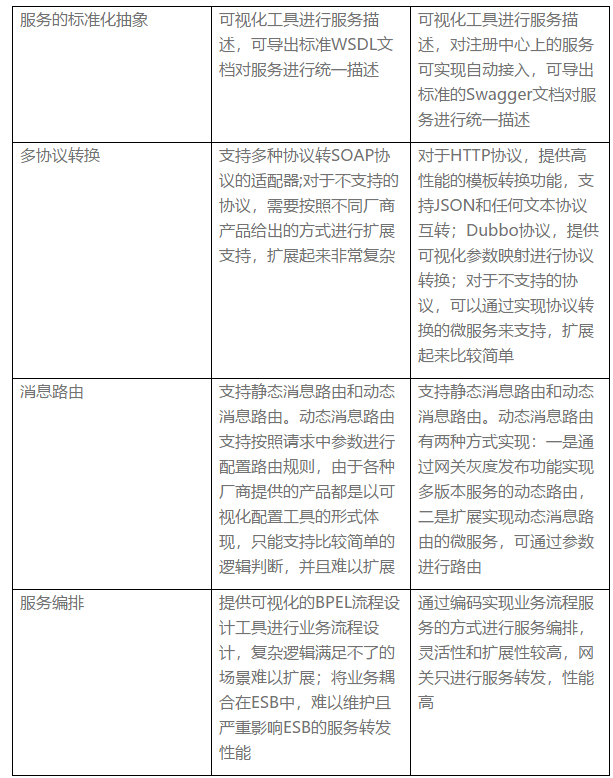

## 传统的ESB企业总线

**满足ESB的主要场景**

>一旦某个企业决定要走企业服务总线路线,他们通常会陷入几大厂商的巨型软件套件的复杂性(及成本)的深潭之中,这些厂商试图将ESB模式等同于某个特定产品。而这些套件,虽然它们往往是比较全面的适配器,但其功能却超出了一般企业的需要。当敏捷和客户需求的响应速度作为架构目标时,答案绝不会是需要花一个星期去安装的解决方案。它们是重量级的、适配器驱动的解决方案,通常需要数月才能建成具有一定价值的规模,而且协议映射和数据格式往往还需要许多编码。此外,它们主要关注联通性,而很少关心安全,性能等因素。

API网关产品随着微服务概念出现并趋于成熟之后 ,用户就会意识到这种轻量级、方便易用、廉价的替代方案能够实现更多的传统ESB平台所提供的功能,而已经在实施的传统ESB并非都取得了成功。此时一个需求分析问题就出现了,API网关能否满足我的需求?如果可以的话,为什么还要继续沿着原先那条更慢、更昂贵、更费劲的道路向相同的目标前进呢?API网关更易于配置,可易于扩展,而且从运维的角度看它更便于管理。它能为安全架构师、应用开发者、网络管理员和运维人员都带来价值;更重要的是,任何痛苦都痛不过口袋里缺钱。

**应用形态的发展趋势**

>随着苹果公司2008年发布了App Store,拥有应用商店的智能手机很快就成为了主流趋势。移动应用的开发变得司空见惯,但是应用程序本身能做的事情很少,它们需要与世界各地的数据进行交互。如果有简单高效的方法来访问其他企业提供的数据和功能,开发人员就可以开发出更强大的应用程序。除此之外,运行在浏览器中基于HTML/JavaScript开发的功能强大的单页应用,甚至是传统的MVC架构的服务器端web应用程序如今的运行形态也是不同的,这些应用通常会被部署到能够弹性伸缩的云服务器上(Amazon Elastic Beanstalk),服务器内部不会存储数据和状态,几乎每一个重要的用户交互都需要由后端的API请求来支撑。

**ESB无法支撑当今应用形态**

>企业早期的web应用体系架构要么简单的数据库访问类应用,要么是通过ESB进行服务集成的面向服务的架构。如果基于ESB的面向服务的架构,无论是soap类型服务还是其他标准的服务,它们最初的主要消费者都来源于企业内部的系统,通常数据是以XML形式进行传输,对于企业内部的高速网络的影响很小,同时由于内部系统之间都是相互信任不需要考虑太多的安全因素,所以许多架构师将ESB作为面向服务架构最合理高效的最佳实践。但是对于移动应用、具有弹性云能力的高度可伸缩的web应用来说,ESB并不能满足它们的需求,因为ESB设计初衷并不是为了适应这种高并发、高性能、频繁和服务器进行交互的应用。并且大多数场景,这些应用都运行在企业的安全防线之外,需要将企业的服务通过公共媒体(如Internet)进行公开,这就意味着企业需要关心从各种各样的有效负载攻击(如XML威胁)到影响吞吐量和连接的拒绝服务攻击等一系列新的安全风险,同时还必须提供一种有效可靠的手段可以认证接入的应用程序,以便有效地控制其服务访问权限。

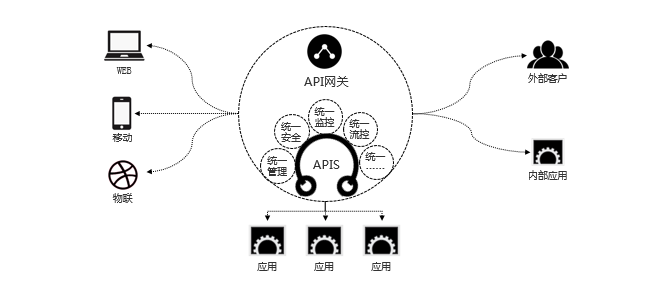

**api-gateway**

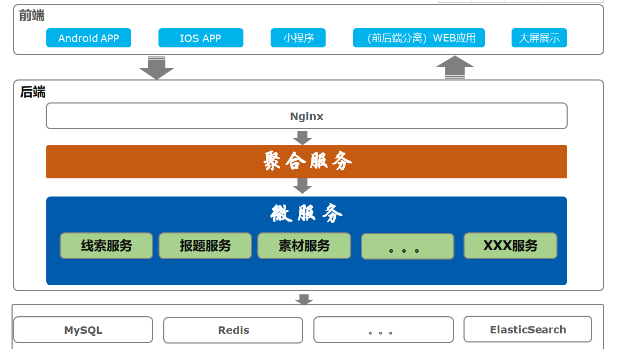

>api-gateway是一款轻量级、高性能、易扩展的基于zuul的网关产品,提供API的统一管理服务、涵盖API发布、管理、运维的全生命周期管理。对内辅助用户简单、快速、低成本、低风险的实现微服务聚合、前后端分离、系统集成等功能;对外面向合作伙伴、开发者开放服务。通过使用API-Gateway,我们能快速帮助用户实现传统ESB面临的主要场景,又能满足新型业务场景(移动应用等)所需的高性能、安全、可靠等要求。

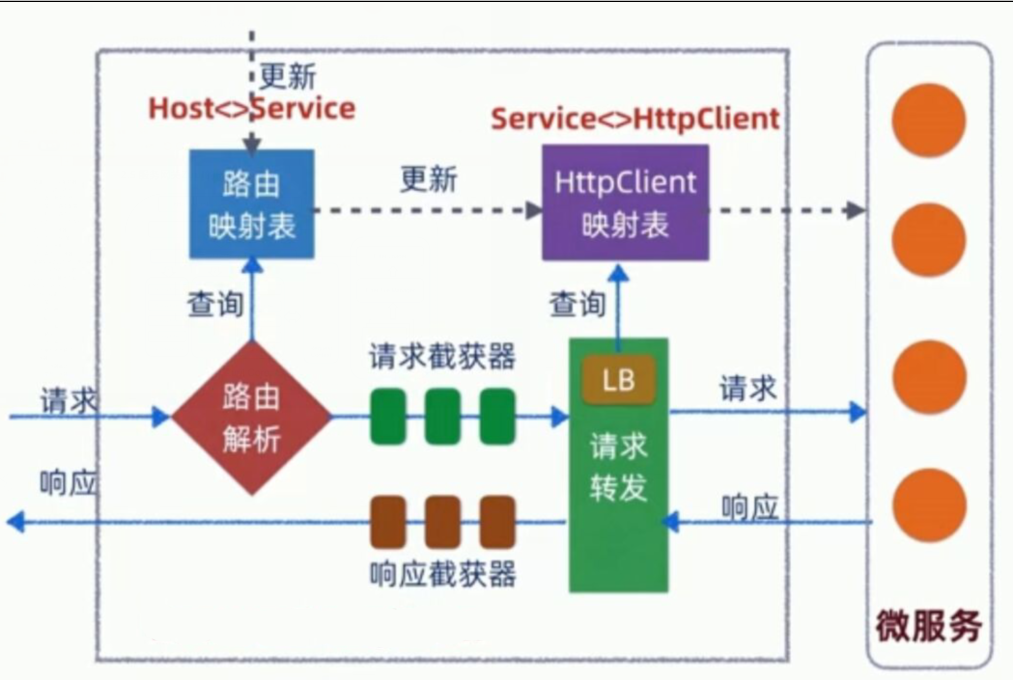

## 通用网关设计

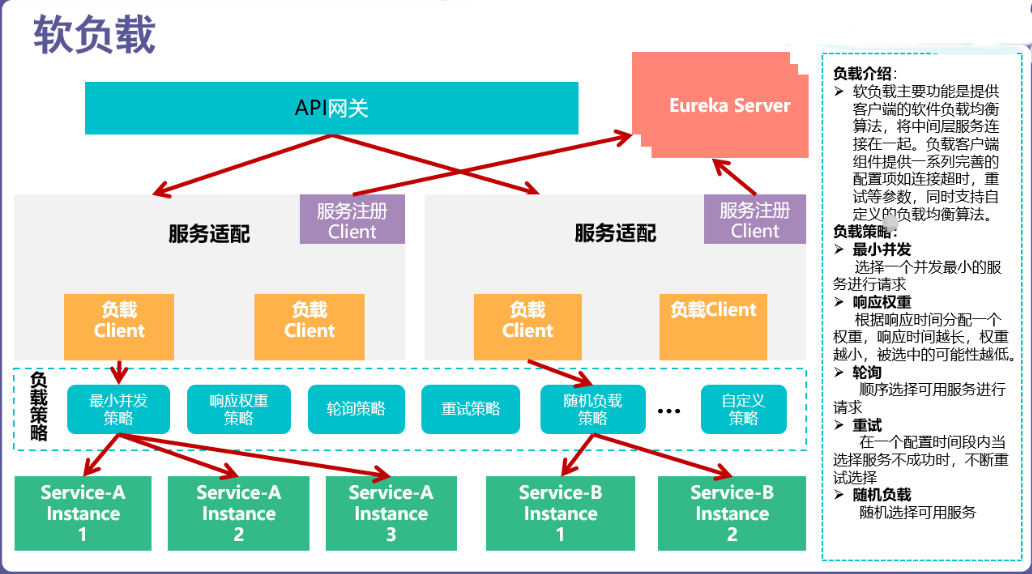

## 软负载ZUUL

## api-gateway在项目中的位置

## API Gateway 作用

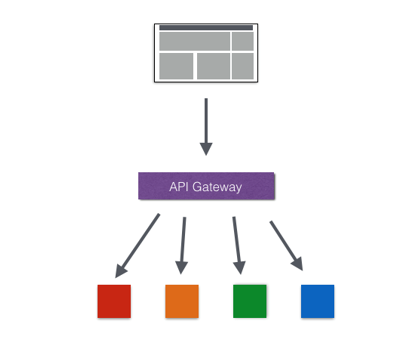

* 简化客户端调用复杂度

在微服务架构模式下后端服务的实例数一般是动态的,对于客户端而言,很难发现动态改变的服务实例的访问地址信息。因此在基于微服务的项目中为了简化前端的调用逻辑,通常会引入API Gateway作为轻量级网关,同时API Gateway中也会实现相关的认证逻辑从而简化内部服务之间相互调用的复杂度。

* 数据裁剪以及聚合

通常而言不同的客户端在显示时对于数据的需求是不一致的,比如手机端或者Web端又或者在低延迟的网络环境或者高延迟的网络环境。因此为了优化客户端的使用体验,API Gateway可以对通用性的响应数据进行裁剪以适应不同客户端的使用需求,同时还可以将多个API调用逻辑进行聚合,从而减少客户端的请求数,优化客户端用户体验。

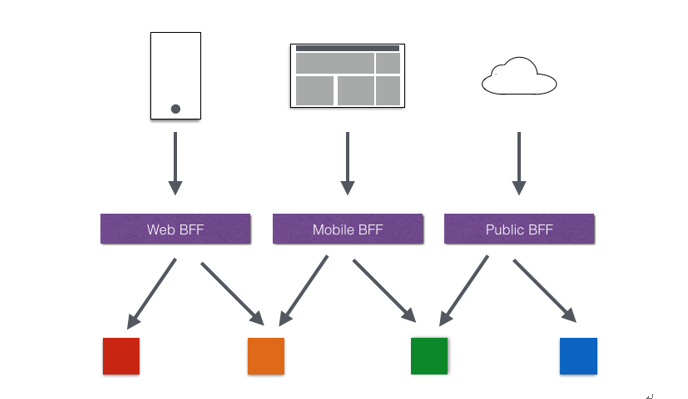

* 多渠道支持

当然我们还可以针对不同的渠道和客户端提供不同的API Gateway,对于该模式的使用由另外一个大家熟知的方式叫Backend for front-end,在Backend for front-end模式当中,我们可以针对不同的客户端分别创建其BFF。

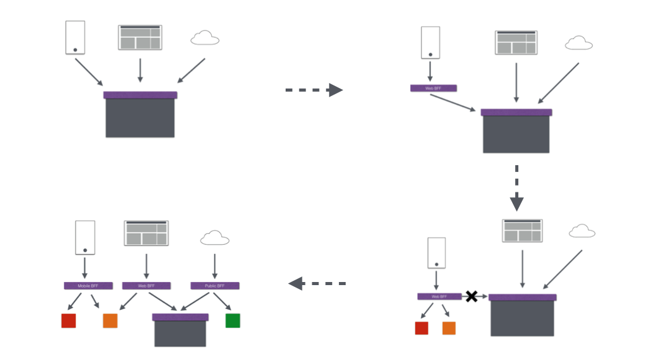

* 遗留系统的微服务改造

对于遗留系统而言进行微服务改造通常是由于原有的系统存在或多或少的问题,比如技术债务,代码质量,可维护性,可扩展性等等。API Gateway的模式同样适用于这一类遗留系统的改造,通过微服务化的改造逐步实现对原有系统中的问题的修复,从而提升对于原有业务相应力的提升。通过引入抽象层,逐步使用新的实现替换旧的实现。

在Spring Cloud体系中,Spring Cloud Zuul就是提供负载均衡,反向代理,权限认证的一个API Gateway。

# api-gateway代码分析

## 开启ZUUL

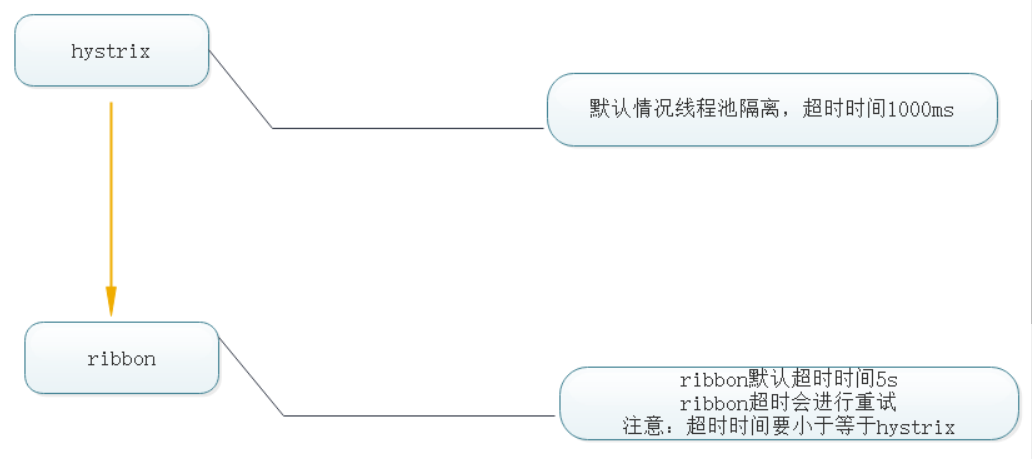

## 网关的2层超时调优

```

#设置最大容错超时时间

hystrix.command.default.execution.isolation.thread.timeoutInMilliseconds: 90000

#设置最大超时时间

ribbon:

eager-load:

enabled: true

ServerListRefreshInterval: 10 #刷新服务列表源的间隔时间

httpclient:

enabled: false

okhttp:

enabled: true

ReadTimeout: 90000

ConnectTimeout: 90000

OkToRetryOnAllOperations: true

MaxAutoRetries: 1

MaxAutoRetriesNextServer: 1

```

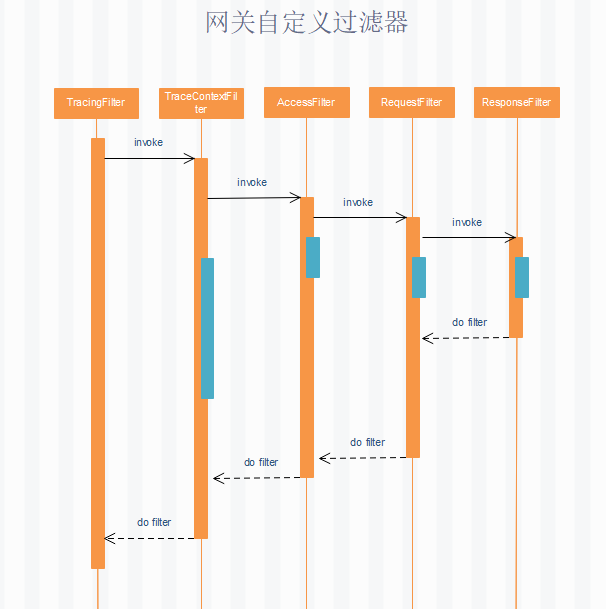

## 网关自定义过滤器

* brave.servlet.TracingFilter :生成traceId

* com.open.capacity.common.filter.TraceContextFilter:传递traceId

* com.open.capacity.client.filter.AccessFilter:传递token

* com.open.capacity.client.filter.RequestFilter::传递traceId

* com.open.capacity.client.filter.ResponseFilter:响应头增加traceId

## api-gateway 构建资源服务器

```

<!-- 资源服务器 -->

<dependency>

<groupId>com.open.capacity</groupId>

<artifactId>security-core</artifactId>

<version>${core.version}</version>

</dependency>

```

[security-core源码分析](https://www.kancloud.cn/owenwangwen/open-capacity-platform/1048267)

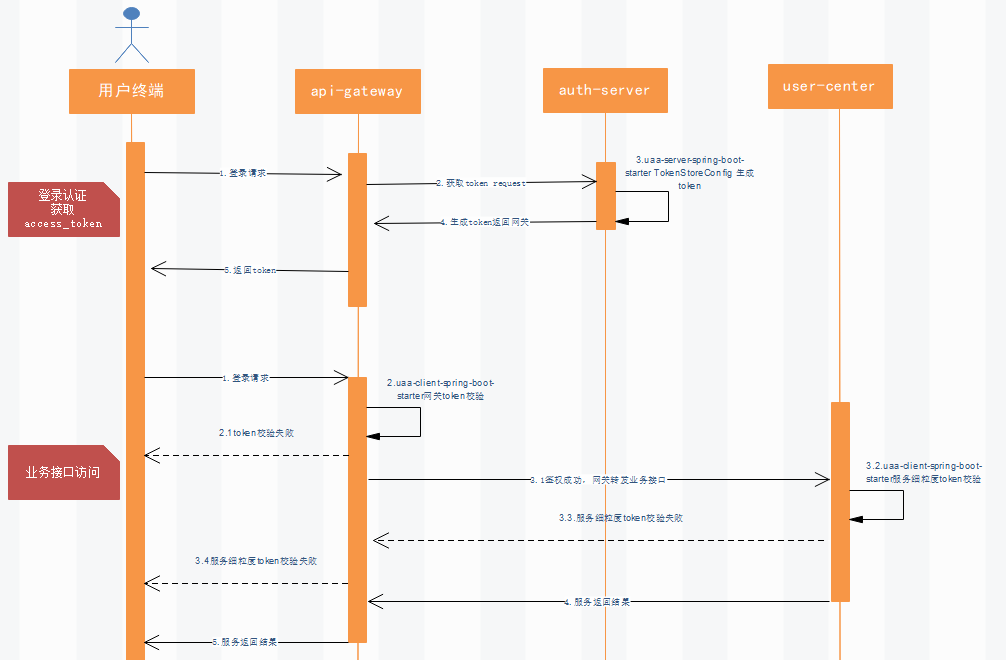

## 资源服务器认证处理流程图

## 网关白名单

```

security:

oauth2:

ignored: /test163/** , /api-auth/** , /doc.html ,/test111 ,/api-user/users-anon/login, /api-user/users/save, /user-center/users-anon/login,/document.html,**/v2/api-docs,/oauth/** ,/login.html ,/user/login,/**/**.css ,/**/**.js ,/getVersion

token:

store:

type: redis

```

## 认证核心代码

```

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

if (authentication == null) {

throw new InvalidTokenException("Invalid token (token not found)");

}

String token = (String) authentication.getPrincipal();

OAuth2Authentication auth = tokenServices.loadAuthentication(token);

if (auth == null) {

throw new InvalidTokenException("Invalid token: " + token);

}

Collection<String> resourceIds = auth.getOAuth2Request().getResourceIds();

if (resourceId != null && resourceIds != null && !resourceIds.isEmpty() && !resourceIds.contains(resourceId)) {

throw new OAuth2AccessDeniedException("Invalid token does not contain resource id (" + resourceId + ")");

}

checkClientDetails(auth);

if (authentication.getDetails() instanceof OAuth2AuthenticationDetails) {

OAuth2AuthenticationDetails details = (OAuth2AuthenticationDetails) authentication.getDetails();

// Guard against a cached copy of the same details

if (!details.equals(auth.getDetails())) {

// Preserve the authentication details from the one loaded by token services

details.setDecodedDetails(auth.getDetails());

}

}

auth.setDetails(authentication.getDetails());

auth.setAuthenticated(true);

return auth;

```

### 授权流程

#### 启用授权

```

@Bean

public OAuth2WebSecurityExpressionHandler oAuth2WebSecurityExpressionHandler(ApplicationContext applicationContext) {

OAuth2WebSecurityExpressionHandler expressionHandler = new OAuth2WebSecurityExpressionHandler();

expressionHandler.setApplicationContext(applicationContext);

return expressionHandler;

}

```

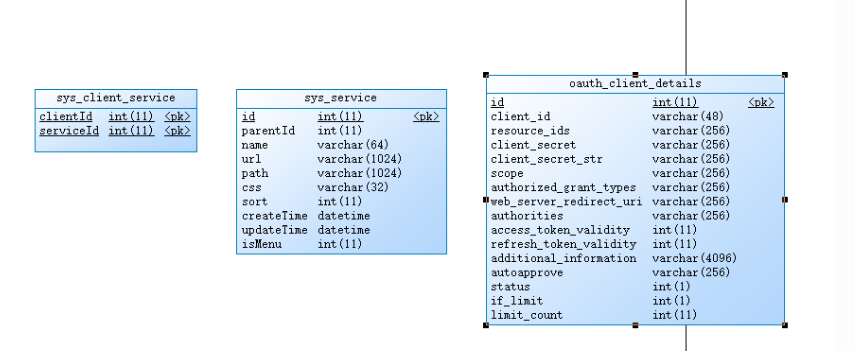

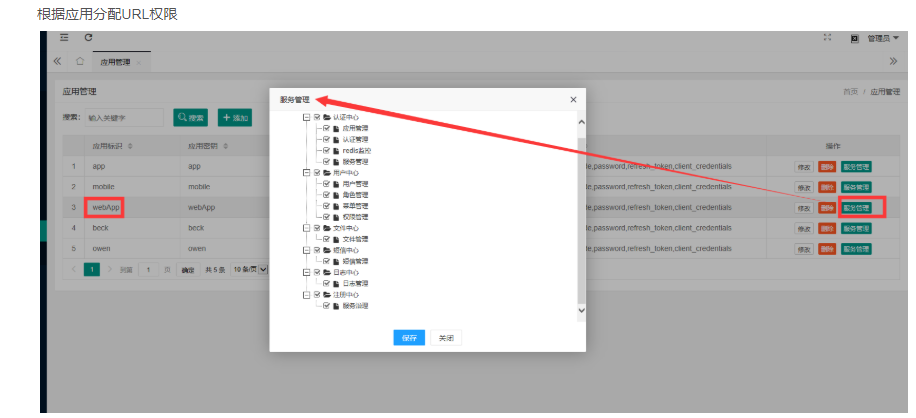

# 网关api权限设计

相同用户,不同应用的权限隔离

客户端模式 :

客户端A 申请的token ,可以访问/api-user/menu/current ,

客户端B 申请的token,不让访问/api-user/menu/current

密码模式:

客户端模式 :

客户端A admin用户 申请的token ,可以访问/api-user/menu/current ,

客户端B admin用户 申请的token,不让访问/api-user/menu/current

参考issue:[https://gitee.com/owenwangwen/open-capacity-platform/issues/IRG23]()

网关是否开启基于应用隔离,代码注释了,只是基于token的合法性校验,按建议开启是否启用api接口服务权限

OpenAuthorizeConfigManager

> 游乐场买了通票,有些地方可以随便玩,有些地方另外

> 单独校验买票

> config.anyRequest().authenticated() ;

> //这种通票,token校验正确访问

> config.anyRequest().access("@rbacService.hasPermission(request, authentication)"); //这种另外

> 单独校验,适用于网关对api权限校验

```

~~~

/**

* @author 作者 owen E-mail: 624191343@qq.com

* @version 创建时间:2018年2月1日 下午9:50:27

* 类说明

*/

@Component

public class OpenAuthorizeConfigManager implements AuthorizeConfigManager {

@Autowired

private List<AuthorizeConfigProvider> authorizeConfigProviders;

@Autowired(required=false)

private RbacService rbacService ;

/* (non-Javadoc)

* @see com.imooc.security.core.authorize.AuthorizeConfigManager#config(org.springframework.security.config.annotation.web.configurers.ExpressionUrlAuthorizationConfigurer.ExpressionInterceptUrlRegistry)

*/

@Override

public void config(ExpressionUrlAuthorizationConfigurer<HttpSecurity>.ExpressionInterceptUrlRegistry config) {

//设置访问

for (AuthorizeConfigProvider authorizeConfigProvider : authorizeConfigProviders) {

authorizeConfigProvider.config(config) ;

}

//token正确登录

config.anyRequest().authenticated() ;

if(rbacService!=null){

// 放开则全部可以不需要认证访问

config

.anyRequest()

.access("@rbacService.hasPermission(request, authentication)");

}

}

}

~~~

```

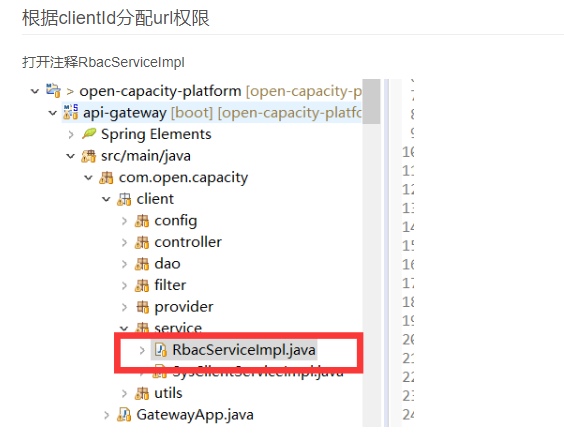

通过clientID隔离服务权限

```

~~~

//package com.open.capacity.client.service;

///**

// *

// */

//

//import java.util.Iterator;

//import java.util.List;

//import java.util.Map;

//

//import javax.annotation.Resource;

//import javax.servlet.http.HttpServletRequest;

//

//import org.springframework.security.core.Authentication;

//import org.springframework.security.core.context.SecurityContextHolder;

//import org.springframework.security.oauth2.provider.OAuth2Authentication;

//import org.springframework.stereotype.Service;

//import org.springframework.util.AntPathMatcher;

//

//import com.open.capacity.client.dao.SysClientDao;

//import com.open.capacity.client.dao.SysServiceDao;

//import com.open.capacity.client.oauth2.service.RbacService;

//

///**

// * API 级别权限认证

// *

// * @author 作者 owen E-mail: 624191343@qq.com

// * @version 创建时间:2017年12月4日 下午5:32:29

// * 类说明

// */

//

//@Service("rbacService")

//public class RbacServiceImpl implements RbacService {

//

// @Resource

// private SysServiceDao sysServiceDao;

//

// @Resource

// private SysClientDao sysClientDao;

//

// private AntPathMatcher antPathMatcher = new AntPathMatcher();

//

// /**

// * @param request HttpServletRequest

// * @param authentication 认证信息

// * @return 是否有权限

// */

// @Override

// public boolean hasPermission(HttpServletRequest request, Authentication authentication) {

//

// Authentication user = SecurityContextHolder.getContext()

// .getAuthentication();

//

// //TODO 目前都是true

// boolean hasPermission = false;

//

// if (user != null) {

//

// if (user instanceof OAuth2Authentication) {

//

// OAuth2Authentication athentication = (OAuth2Authentication) user;

//

// String clientId = athentication.getOAuth2Request().getClientId();

//

// Map map = sysClientDao.getClient(clientId);

//

// if (map == null) {

// return false;

// } else {

// List<Map> list = sysServiceDao.listByClientId(Long.valueOf(String.valueOf(map.get("id"))));

// ;

//

// for (Iterator<Map> it = list.iterator(); it.hasNext(); ) {

// Map temp = it.next();

//

// if (antPathMatcher.match( String.valueOf(temp.get("path")),request.getRequestURI())) {

// return true;

// }

// }

// return false;

// }

//

//

// }

//

// }

//

//

//

//

//

//

// return hasPermission;

// }

//

//}

~~~

```

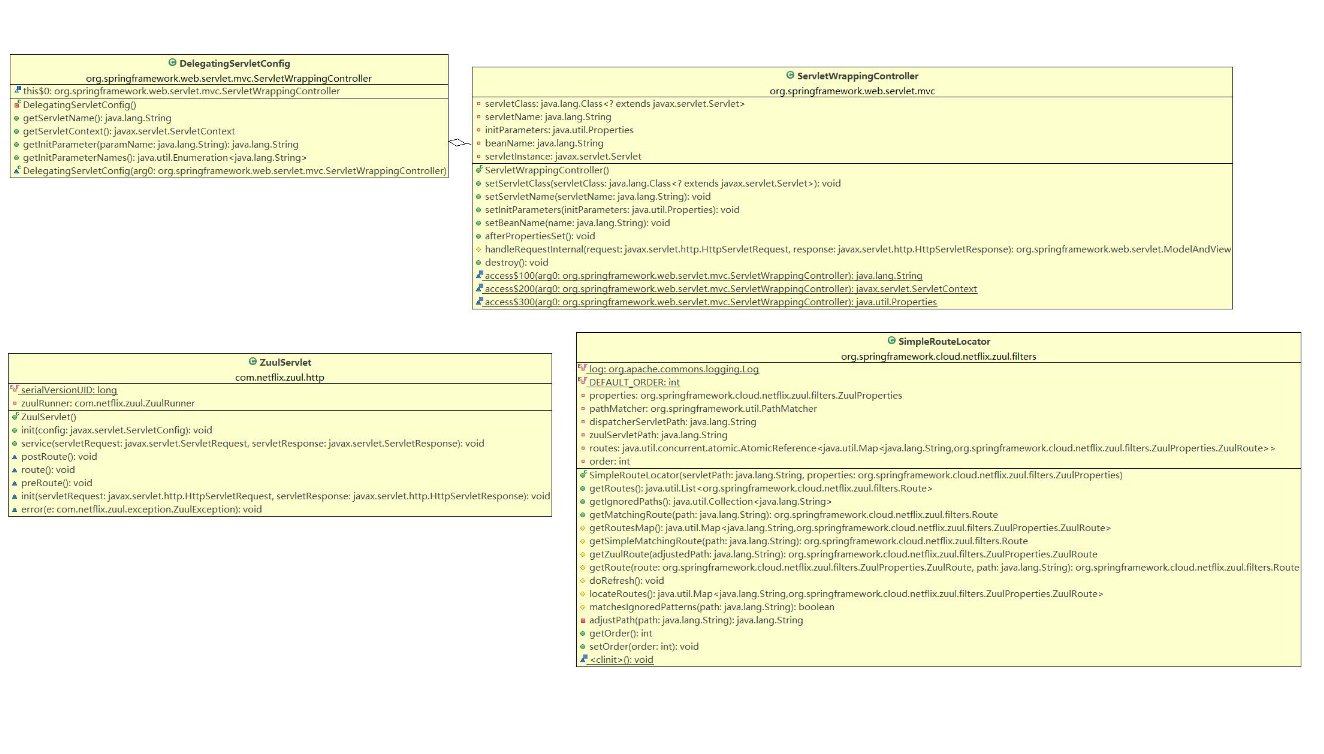

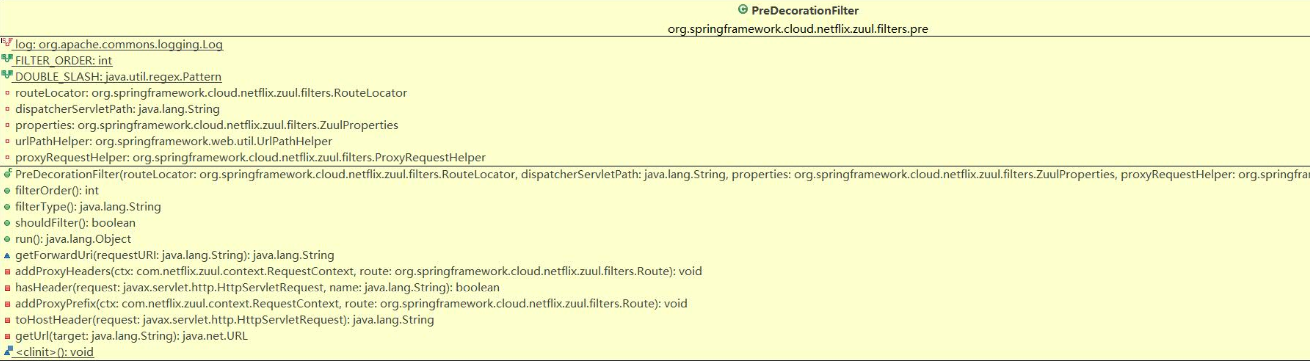

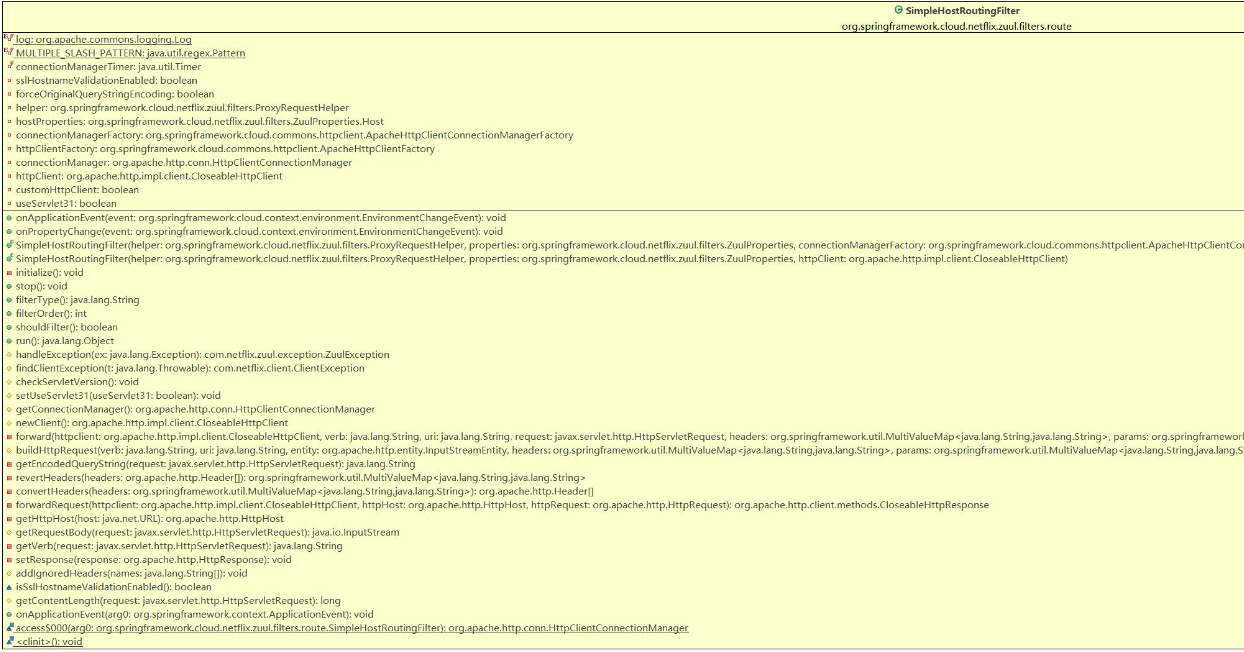

# 源码分析

## zuul内部代码

参考:https://www.jianshu.com/p/295e51bc1518

## zuul基于eureka的服务发现路由

org.springframework.cloud.netflix.zuul.filters.discovery.DiscoveryClientRouteLocator

## 生产软负载NGINX构建ZUUL集群

## pom核心依赖

- 前言

- 1.项目说明

- 2.项目更新日志

- 3.文档更新日志

- 01.快速开始

- 01.maven构建项目

- 02.环境安装

- 03.STS项目导入

- 03.IDEA项目导入

- 04.数据初始化

- 05.项目启动

- 06.付费文档说明

- 02.总体流程

- 1.oauth接口

- 2.架构设计图

- 3.微服务介绍

- 4.功能介绍

- 5.梳理流程

- 03.模块详解

- 01.老版本1.0.1分支模块讲解

- 01.db-core模块

- 02.api-commons模块

- 03.log-core模块

- 04.security-core模块

- 05.swagger-core模块

- 06.eureka-server模块

- 07.auth-server模块

- 08.auth-sso模块解析

- 09.user-center模块

- 10.api-gateway模块

- 11.file-center模块

- 12.log-center模块

- 13.batch-center模块

- 14.back-center模块

- 02.spring-boot-starter-web那点事

- 03.自定义db-spring-boot-starter

- 04.自定义log-spring-boot-starter

- 05.自定义redis-spring-boot-starter

- 06.自定义common-spring-boot-starter

- 07.自定义swagger-spring-boot-starter

- 08.自定义uaa-server-spring-boot-starter

- 09.自定义uaa-client-spring-boot-starter

- 10.自定义ribbon-spring-boot-starter

- 11.springboot启动原理

- 12.eureka-server模块

- 13.auth-server模块

- 14.user-center模块

- 15.api-gateway模块

- 16.file-center模块

- 17.log-center模块

- 18.back-center模块

- 19.auth-sso模块

- 20.admin-server模块

- 21.zipkin-center模块

- 22.job-center模块

- 23.batch-center

- 04.全新网关

- 01.基于spring cloud gateway的new-api-gateway

- 02.spring cloud gateway整合Spring Security Oauth

- 03.基于spring cloud gateway的redis动态路由

- 04.spring cloud gateway聚合swagger文档

- 05.技术详解

- 01.互联网系统设计原则

- 02.系统幂等性设计与实践

- 03.Oauth最简向导开发指南

- 04.oauth jdbc持久化策略

- 05.JWT token方式启用

- 06.token有效期的处理

- 07.@PreAuthorize注解分析

- 08.获取当前用户信息

- 09.认证授权白名单配置

- 10.OCP权限设计

- 11.服务安全流程

- 12.认证授权详解

- 13.验证码技术

- 14.短信验证码登录

- 15.动态数据源配置

- 16.分页插件使用

- 17.缓存击穿

- 18.分布式主键生成策略

- 19.分布式定时任务

- 20.分布式锁

- 21.网关多维度限流

- 22.跨域处理

- 23.容错限流

- 24.应用访问次数控制

- 25.统一业务异常处理

- 26.日志埋点

- 27.GPRC内部通信

- 28.服务间调用

- 29.ribbon负载均衡

- 30.微服务分布式跟踪

- 31.异步与线程传递变量

- 32.死信队列延时消息

- 33.单元测试用例

- 34.Greenwich.RELEASE升级

- 35.混沌工程质量保证

- 06.开发初探

- 1.开发技巧

- 2.crud例子

- 3.新建服务

- 4.区分前后台用户

- 07.分表分库

- 08.分布式事务

- 1.Seata介绍

- 2.Seata部署

- 09.shell部署

- 01.eureka-server

- 02.user-center

- 03.auth-server

- 04.api-gateway

- 05.file-center

- 06.log-center

- 07.back-center

- 08.编写shell脚本

- 09.集群shell部署

- 10.集群shell启动

- 11.部署阿里云问题

- 10.网关安全

- 1.openresty https保障服务安全

- 2.openresty WAF应用防火墙

- 3.openresty 高可用

- 11.docker配置

- 01.docker安装

- 02.Docker 开启远程API

- 03.采用docker方式打包到服务器

- 04.docker创建mysql

- 05.docker网络原理

- 06.docker实战

- 6.01.安装docker

- 6.02.管理镜像基本命令

- 6.03.容器管理

- 6.04容器数据持久化

- 6.05网络模式

- 6.06.Dockerfile

- 6.07.harbor部署

- 6.08.使用自定义镜像

- 12.统一监控中心

- 01.spring boot admin监控

- 02.Arthas诊断利器

- 03.nginx监控(filebeat+es+grafana)

- 04.Prometheus监控

- 05.redis监控(redis+prometheus+grafana)

- 06.mysql监控(mysqld_exporter+prometheus+grafana)

- 07.elasticsearch监控(elasticsearch-exporter+prometheus+grafana)

- 08.linux监控(node_exporter+prometheus+grafana)

- 09.micoservice监控

- 10.nacos监控

- 11.druid数据源监控

- 12.prometheus.yml

- 13.grafana告警

- 14.Alertmanager告警

- 15.监控微信告警

- 16.关于接口监控告警

- 17.prometheus-HA架构

- 18.总结

- 13.统一日志中心

- 01.统一日志中心建设意义

- 02.通过ELK收集mysql慢查询日志

- 03.通过elk收集微服务模块日志

- 04.通过elk收集nginx日志

- 05.统一日志中心性能优化

- 06.kibana安装部署

- 07.日志清理方案

- 08.日志性能测试指标

- 09.总结

- 14.数据查询平台

- 01.数据查询平台架构

- 02.mysql配置bin-log

- 03.单节点canal-server

- 04.canal-ha部署

- 05.canal-kafka部署

- 06.实时增量数据同步mysql

- 07.canal监控

- 08.clickhouse运维常见脚本

- 15.APM监控

- 1.Elastic APM

- 2.Skywalking

- 01.docker部署es

- 02.部署skywalking-server

- 03.部署skywalking-agent

- 16.压力测试

- 1.ocp.jmx

- 2.test.bat

- 3.压测脚本

- 4.压力报告

- 5.报告分析

- 6.压测平台

- 7.并发测试

- 8.wrk工具

- 9.nmon

- 10.jmh测试

- 17.SQL优化

- 1.oracle篇

- 01.基线测试

- 02.调优前奏

- 03.线上瓶颈定位

- 04.执行计划解读

- 05.高级SQL语句

- 06.SQL tuning

- 07.数据恢复

- 08.深入10053事件

- 09.深入10046事件

- 2.mysql篇

- 01.innodb存储引擎

- 02.BTree索引

- 03.执行计划

- 04.查询优化案例分析

- 05.为什么会走错索引

- 06.表连接优化问题

- 07.Connection连接参数

- 08.Centos7系统参数调优

- 09.mysql监控

- 10.高级SQL语句

- 11.常用维护脚本

- 12.percona-toolkit

- 18.redis高可用方案

- 1.免密登录

- 2.安装部署

- 3.配置文件

- 4.启动脚本

- 19.消息中间件搭建

- 19-01.rabbitmq集群搭建

- 01.rabbitmq01

- 02.rabbitmq02

- 03.rabbitmq03

- 04.镜像队列

- 05.haproxy搭建

- 06.keepalived

- 19-02.rocketmq搭建

- 19-03.kafka集群

- 20.mysql高可用方案

- 1.环境

- 2.mysql部署

- 3.Xtrabackup部署

- 4.Galera部署

- 5.galera for mysql 集群

- 6.haproxy+keepalived部署

- 21.es集群部署

- 22.生产实施优化

- 1.linux优化

- 2.jvm优化

- 3.feign优化

- 4.zuul性能优化

- 23.线上问题诊断

- 01.CPU性能评估工具

- 02.内存性能评估工具

- 03.IO性能评估工具

- 04.网络问题工具

- 05.综合诊断评估工具

- 06.案例诊断01

- 07.案例诊断02

- 08.案例诊断03

- 09.案例诊断04

- 10.远程debug

- 24.fiddler抓包实战

- 01.fiddler介绍

- 02.web端抓包

- 03.app抓包

- 25.疑难解答交流

- 01.有了auth/token获取token了为啥还要配置security的登录配置

- 02.权限数据存放在redis吗,代码在哪里啊

- 03.其他微服务和认证中心的关系

- 04.改包问题

- 05.use RequestContextListener or RequestContextFilter to expose the current request

- 06./oauth/token对应代码在哪里

- 07.验证码出不来

- 08./user/login

- 09.oauth无法自定义权限表达式

- 10.sleuth引发线程数过高问题

- 11.elk中使用7x版本问题

- 12.RedisCommandTimeoutException问题

- 13./oauth/token CPU过高

- 14.feign与权限标识符问题

- 15.动态路由RedisCommandInterruptedException: Command interrupted

- 26.学习资料

- 海量学习资料等你来拿

- 27.持续集成

- 01.git安装

- 02.代码仓库gitlab

- 03.代码仓库gogs

- 04.jdk&&maven

- 05.nexus安装

- 06.sonarqube

- 07.jenkins

- 28.Rancher部署

- 1.rancher-agent部署

- 2.rancher-server部署

- 3.ocp后端部署

- 4.演示前端部署

- 5.elk部署

- 6.docker私服搭建

- 7.rancher-server私服

- 8.rancher-agent docker私服

- 29.K8S部署OCP

- 01.准备OCP的构建环境和部署环境

- 02.部署顺序

- 03.在K8S上部署eureka-server

- 04.在K8S上部署mysql

- 05.在K8S上部署redis

- 06.在K8S上部署auth-server

- 07.在K8S上部署user-center

- 08.在K8S上部署api-gateway

- 09.在K8S上部署back-center

- 30.Spring Cloud Alibaba

- 01.统一的依赖管理

- 02.nacos-server

- 03.生产可用的Nacos集群

- 04.nacos配置中心

- 05.common.yaml

- 06.user-center

- 07.auth-server

- 08.api-gateway

- 09.log-center

- 10.file-center

- 11.back-center

- 12.sentinel-dashboard

- 12.01.sentinel流控规则

- 12.02.sentinel熔断降级规则

- 12.03.sentinel热点规则

- 12.04.sentinel系统规则

- 12.05.sentinel规则持久化

- 12.06.sentinel总结

- 13.sentinel整合openfeign

- 14.sentinel整合网关

- 1.sentinel整合zuul

- 2.sentinel整合scg

- 15.Dubbo与Nacos共存

- 31.Java源码剖析

- 01.基础数据类型和String

- 02.Arrays工具类

- 03.ArrayList源码分析

- 32.面试专题汇总

- 01.JVM专题汇总

- 02.多线程专题汇总

- 03.Spring专题汇总

- 04.springboot专题汇总

- 05.springcloud面试汇总

- 文档问题跟踪处理