[TOC]

## **前言**

近年来,随着用户和互联网企业安全意识的提高和 HTTPS 成本的下降,HTTPS 已经越来越普及。很多互联网巨头也在力推 HTTPS,比如谷歌的 Chrome 浏览器在访问 HTTP 网站时会在地址栏显示不安全的提醒,微信要求所有的小程序必须使用 HTTPS 传输协议,苹果也要求所有在 App Store 上架的应用必须采用 HTTPS ,国内外的大部分主流网站也都已迁移至 HTTPS,可见 HTTPS 全面取代 HTTP 只是时间问题。

<br />

## **1、HTTP 的最大弊端——不安全**

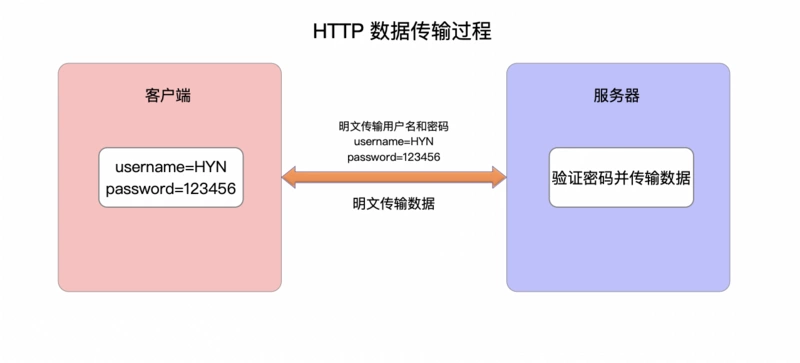

HTTP 之所以被 HTTPS 取代,最大的原因就是不安全,至于为什么不安全,看了下面这张图就一目了然了。

:-: 图1. HTTP数据传输过程

由图可见,HTTP 在传输数据的过程中,所有的数据都是明文传输,自然没有安全性可言,特别是一些敏感数据,比如用户密码和信用卡信息等,一旦被第三方获取,后果不堪设想。这里可能有人会说,我在前端页面对敏感数据进行加密不就行了,比如 MD5 加盐加密。这么想就太简单了。首先 MD5 并不是加密算法,其全称是 Message Digest Algorithm MD5,意为信息摘要算法,是一种不可逆的哈希算法,也就是说经过前端 MD5 处理过的数据在服务器端是无法复原的。这里以密码举例,前端把用户密码通过 MD5 进行处理,并把得到的哈希值发送给服务器,服务器由于无法复原密码,就会直接用这个哈希值处理用户请求。所以第三方在获取这个哈希值后,可以绕过前端登录页面直接访问服务器,造成安全问题。另外,MD5 算法本身的安全性也存在缺陷,这里就不展开谈了。

<br />

总之 MD5,SHA-1 之类的哈希算法并不能让 HTTP 变得更安全。要想让 HTTP 更安全,只能使用真正的加密算法,因为加密算法可以用密钥加密或还原数据,只要确保密钥不被第三方获取,那就能确保数据传输的安全了。而这正是 HTTPS 的解决方案,那下面就来了解一下加密算法吧。

<br />

## **2、加密算法**

HTTPS 解决数据传输安全问题的方案就是使用加密算法,具体来说是混合加密算法,也就是对称加密和非对称加密的混合使用,这里有必要先了解一下这两种加密算法的区别和优缺点。

<br />

### **2.1 对称加密**

对称加密,顾名思义就是加密和解密都是使用同一个密钥,常见的对称加密算法有 DES、3DES 和 AES 等,其优缺点如下:

* 优点:算法公开、计算量小、加密速度快、加密效率高,适合加密比较大的数据。

* 缺点:

1. 交易双方需要使用相同的密钥,也就无法避免密钥的传输,而密钥在传输过程中无法保证不被截获,因此对称加密的安全性得不到保证。

2. 每对用户每次使用对称加密算法时,都需要使用其他人不知道的惟一密钥,这会使得发收信双方所拥有的钥匙数量急剧增长,[密钥管理](http://baike.baidu.com/view/297229.htm)成为双方的负担。对称加密算法在分布式网络系统上使用较为困难,主要是因为密钥管理困难,使用成本较高。

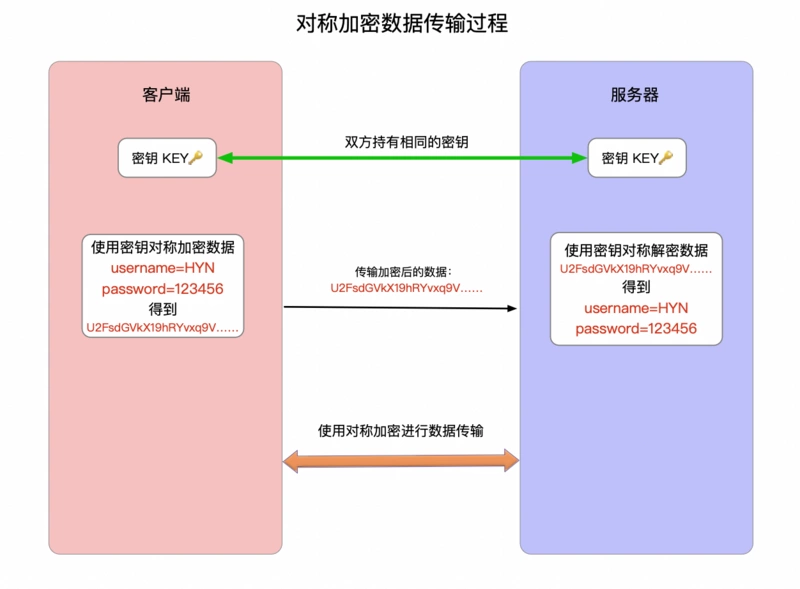

本文不对具体的加密算法做详细介绍,有兴趣的同学可以参考[对称加密算法详解](https://www.cnblogs.com/Terry-Wu/p/10314315.html),如果直接将对称加密算法用在 HTTP 中,会是下面的效果:

:-: 图2. 对称加密数据传输过程

<br />

从图中可以看出,被加密的数据在传输过程中是无规则的乱码,即便被第三方截获,在没有密钥的情况下也无法解密数据,也就保证了数据的安全。但是有一个致命的问题,那就是既然双方要使用相同的密钥,那就必然要在传输数据之前先由一方把密钥传给另一方,那么在此过程中密钥就很有可能被截获,这样一来加密的数据也会被轻松解密。那如何确保密钥在传输过程中的安全呢?这就要用到非对称加密了。

<br />

### **2.2 非对称加密**

非对称加密,顾名思义,就是加密和解密需要使用两个不同的密钥:公钥(public key)和私钥(private key)。公钥与私钥是一对,如果用公钥对数据进行加密,只有用对应的私钥才能解密;如果用私钥对数据进行加密,那么只有用对应的公钥才能解密。非对称加密算法实现机密信息交换的基本过程是:甲方生成一对密钥并将其中的一把作为公钥对外公开;得到该公钥的乙方使用公钥对机密信息进行加密后再发送给甲方;甲方再用自己保存的私钥对加密后的信息进行解密。如果对公钥和私钥不太理解,可以想象成一把钥匙和一个锁头,只是全世界只有你一个人有这把钥匙,你可以把锁头给别人,别人可以用这个锁把重要的东西锁起来,然后发给你,因为只有你一个人有这把钥匙,所以只有你才能看到被这把锁锁起来的东西。常用的非对称加密算法是 RSA 算法,想详细了解的同学点这里:[RSA 算法详解一](http://www.ruanyifeng.com/blog/2013/06/rsa_algorithm_part_one.html)、[RSA 算法详解二](http://www.ruanyifeng.com/blog/2013/07/rsa_algorithm_part_two.html),其优缺点如下:

* 优点:算法公开,加密和解密使用不同的钥匙,私钥不需要通过网络进行传输,安全性很高。

* 缺点:计算量比较大,加密和解密速度相比对称加密慢很多。

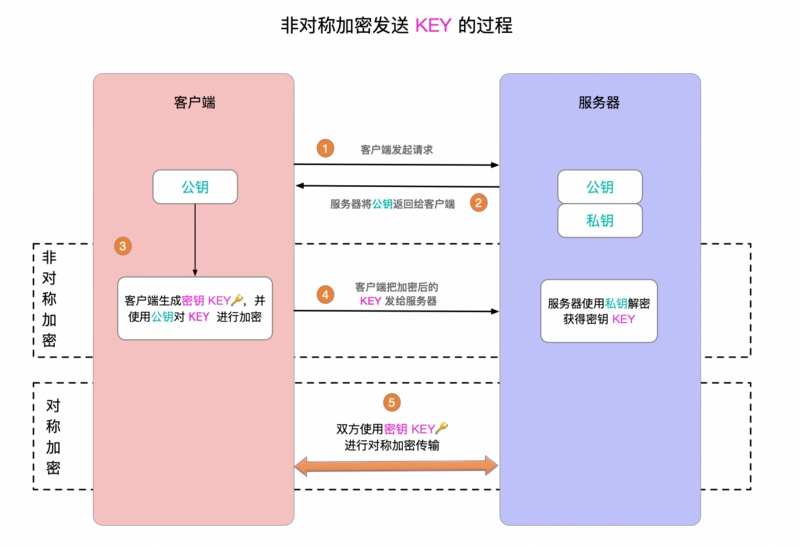

由于非对称加密的强安全性,可以用它完美解决对称加密的密钥泄露问题,效果图如下:

:-: 图3. 客户端通过非对称加密把密钥 KEY 发送给服务器

<br />

在上述过程中,客户端在拿到服务器的公钥后,会生成一个随机码 (用 KEY 表示,这个 KEY 就是后续双方用于对称加密的密钥),然后客户端使用公钥把 KEY 加密后再发送给服务器,服务器使用私钥将其解密,这样双方就有了同一个密钥 KEY,然后双方再使用 KEY 进行对称加密交互数据。在非对称加密传输 KEY 的过程中,即便第三方获取了公钥和加密后的 KEY,在没有私钥的情况下也无法破解 KEY (私钥存在服务器,泄露风险极小),也就保证了接下来对称加密的数据安全。而上面这个流程图正是 HTTPS 的雏形,HTTPS 正好综合了这两种加密算法的优点,不仅保证了通信安全,还保证了数据传输效率。

<br />

## **3、HTTPS 原理详解**

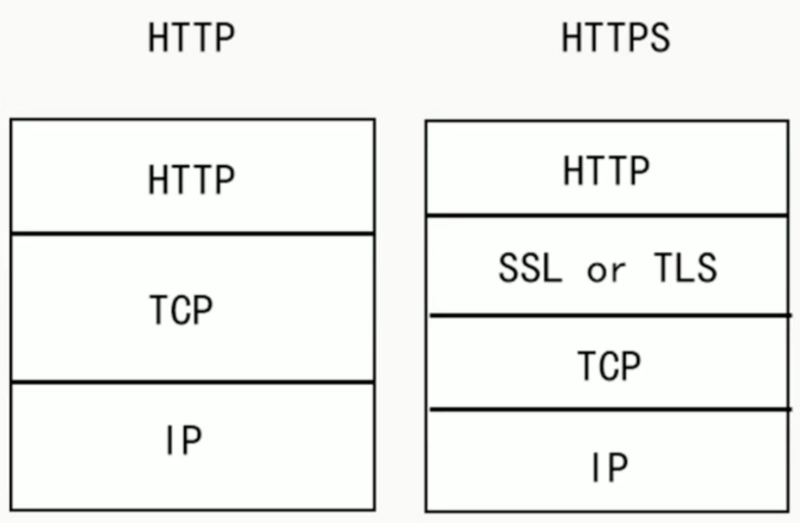

HTTPS 并非独立的通信协议,而是对 HTTP 的扩展,保证了通信安全,二者关系如下:

:-: 图4. HTTP和HTTPS的关系

<br />

也就是说 HTTPS = HTTP + SSL / TLS。

接下来就是最重要的 HTTPS 原理解析了,老规矩先上图。

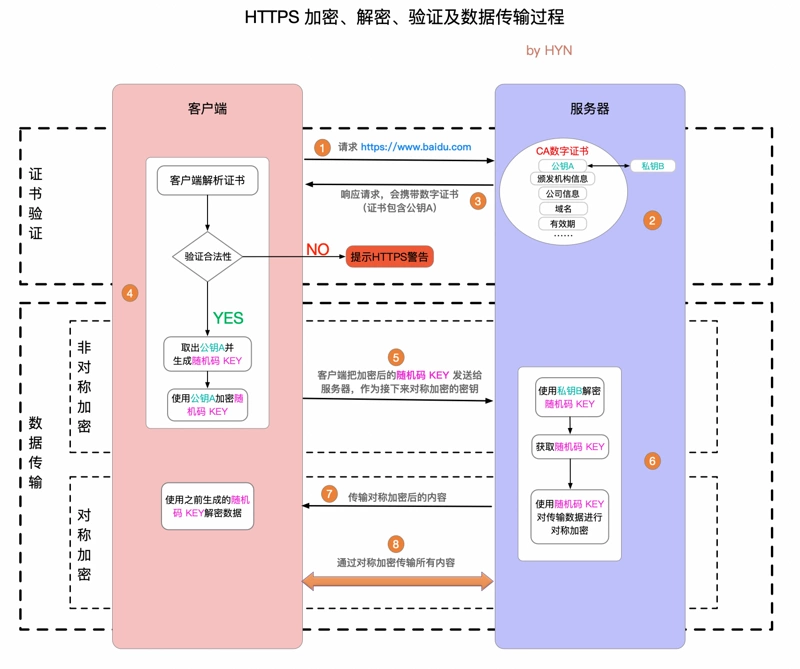

:-: 图5. HTTPS 加密、解密、验证及数据传输过程

<br />

HTTPS 的整个通信过程可以分为两大阶段:证书验证和数据传输阶段,数据传输阶段又可以分为非对称加密和对称加密两个阶段。具体流程按图中的序号讲解。

1. 客户端请求 HTTPS 网址,然后连接到 server 的 443 端口 (HTTPS 默认端口,类似于 HTTP 的80端口)。

2. 采用 HTTPS 协议的服务器必须要有一套数字 CA (Certification Authority)证书,证书是需要申请的,并由专门的数字证书认证机构(CA)通过非常严格的审核之后颁发的电子证书 (当然了是要钱的,安全级别越高价格越贵)。颁发证书的同时会产生一个私钥和公钥。私钥由服务端自己保存,不可泄漏。公钥则是附带在证书的信息中,可以公开的。证书本身也附带一个证书电子签名,这个签名用来验证证书的完整性和真实性,可以防止证书被篡改。

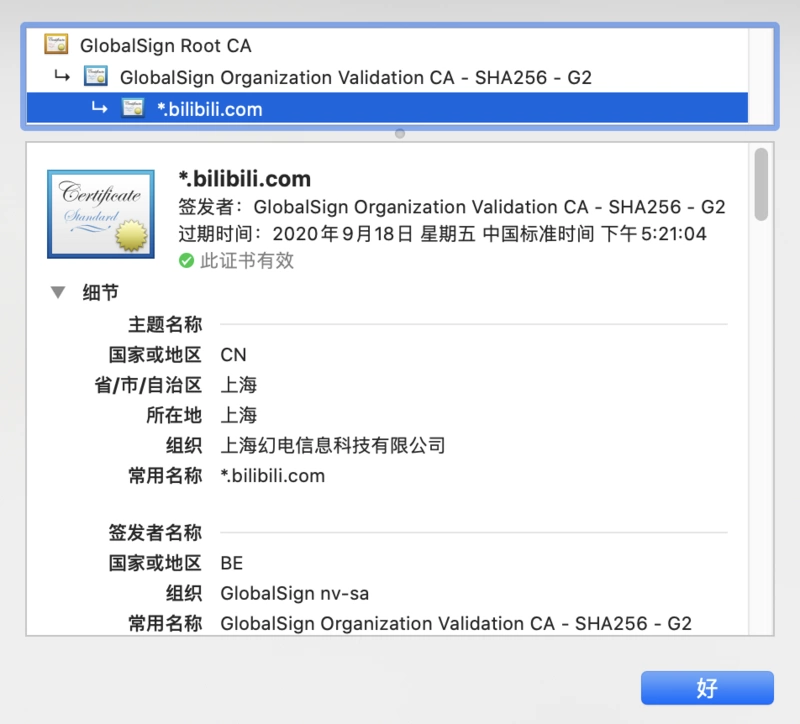

3. 服务器响应客户端请求,将证书传递给客户端,证书包含公钥和大量其他信息,比如证书颁发机构信息,公司信息和证书有效期等。Chrome 浏览器点击地址栏的锁标志再点击证书就可以看到证书详细信息。

:-: 图6. B站 CA 证书

<br />

4. 客户端解析证书并对其进行验证。如果证书不是可信机构颁布,或者证书中的域名与实际域名不一致,或者证书已经过期,就会向访问者显示一个警告,由其选择是否还要继续通信。就像下面这样:

:-: 图7. 浏览器安全警告

<br />

如果证书没有问题,客户端就会从服务器证书中取出服务器的公钥A。然后客户端还会生成一个随机码 KEY,并使用公钥A将其加密。

5. 客户端把加密后的随机码 KEY 发送给服务器,作为后面对称加密的密钥。

6. 服务器在收到随机码 KEY 之后会使用私钥B将其解密。经过以上这些步骤,客户端和服务器终于建立了安全连接,完美解决了对称加密的密钥泄露问题,接下来就可以用对称加密愉快地进行通信了。

7. 服务器使用密钥 (随机码 KEY)对数据进行对称加密并发送给客户端,客户端使用相同的密钥 (随机码 KEY)解密数据。

8. 双方使用对称加密愉快地传输所有数据。

<br />

## **4、总结**

再来总结一下 HTTPS 和 HTTP 的区别以及 HTTPS 的缺点吧:

**HTTPS 和 HTTP 的区别:**

* 最最重要的区别就是安全性,HTTP 明文传输,不对数据进行加密安全性较差。HTTPS (HTTP + SSL / TLS)的数据传输过程是加密的,安全性较好。

* 使用 HTTPS 协议需要申请 CA 证书,一般免费证书较少,因而需要一定费用。证书颁发机构如:Symantec、Comodo、DigiCert 和 GlobalSign 等。

* HTTP 页面响应速度比 HTTPS 快,这个很好理解,由于加了一层安全层,建立连接的过程更复杂,也要交换更多的数据,难免影响速度。

* 由于 HTTPS 是建构在 SSL / TLS 之上的 HTTP 协议,所以,要比 HTTP 更耗费服务器资源。

* HTTPS 和 HTTP 使用的是完全不同的连接方式,用的端口也不一样,前者是 443,后者是 80。

**HTTPS 的缺点:**

* 在相同网络环境中,HTTPS 相比 HTTP 无论是响应时间还是耗电量都有大幅度上升。

* HTTPS 的安全是有范围的,在黑客攻击、服务器劫持等情况下几乎起不到作用。

* 在现有的证书机制下,[中间人攻击](https://en.wikipedia.org/wiki/Man-in-the-middle_attack)依然有可能发生。

* HTTPS 需要更多的服务器资源,也会导致成本的升高。

- Linux

- Linux 文件权限概念

- 重点总结

- Linux 文件与目录管理

- 2.1 文件与目录管理

- 2.2 文件内容查阅

- 文件与文件系统的压缩,打包与备份

- 3.1 Linux 系统常见的压缩指令

- 3.2 打包指令: tar

- vi/vim 程序编辑器

- 4.1 vi 的使用

- 4.2 vim编辑器删除一行或者多行内容

- 进程管理

- 5.1 常用命令使用技巧

- 5.2 进程管理

- 系统服务 (daemons)

- 6.1 通过 systemctl 管理服务

- Linux 系统目录结构

- Linux yum命令

- linux系统查看、修改、更新系统时间(自动同步网络时间)

- top linux下的任务管理器

- Linux基本配置

- CentOS7开启防火墙

- CentOS 使用yum安装 pip

- strace 命令

- Linux下设置固定IP地址

- 查看Linux磁盘及内存占用情况

- Mysql

- 关系数据库概述

- 数据库技术

- 数据库基础语句

- 查询语句(--重点--)

- 约束

- 嵌套查询(子查询)

- 表emp

- MySQL数据库练习

- 01.MySQL数据库练习数据

- 02.MySQL数据库练习题目

- 03.MySQL数据库练习-答案

- Mysql远程连接数据库

- Python

- python基础

- Python3中字符串、列表、数组的转换方法

- python字符串

- python安装、pip基本用法、变量、输入输出、流程控制、循环

- 运算符及优先级、数据类型及常用操作、深浅拷贝

- 虚拟环境(virtualenv)

- 网络编程

- TCP/IP简介

- TCP编程

- UDP编程

- 进程和线程

- 访问数据库

- 使用SQLite

- 使用MySQL

- Web开发

- HTML简介

- Python之日志处理(logging模块)

- 函数式编程

- 高阶函数

- python报错解决

- 启动Python时报“ImportError: No module named site”错误

- python实例

- 01- 用python解决数学题

- 02- 冒泡排序

- 03- 邮件发送(smtplib)

- Django

- 01 Web应用

- Django3.2 教程

- Django简介

- Django环境安装

- 第一个Django应用

- Part 1:请求与响应

- Part 2:模型与后台

- Part 3:视图和模板

- Part 4:表单和类视图

- Part 5:测试

- Part 6:静态文件

- Part 7:自定义admin

- 第一章:模型层

- 实战一:基于Django3.2可重用登录与注册系统

- 1. 搭建项目环境

- 2. 设计数据模型

- 3. admin后台

- 4. url路由和视图

- 5. 前端页面设计

- 6. 登录视图

- 7. Django表单

- 8. 图片验证码

- 9. session会话

- 10. 注册视图

- 实战二:Django3.2之CMDB资产管理系统

- 1.项目需求分析

- 2.模型设计

- 3.数据收集客户端

- 4.收集Windows数据

- 5.Linux下收集数据

- 6.新资产待审批区

- 7.审批新资产

- django 快速搭建blog

- imooc-Django全栈项目开发实战

- redis

- 1.1 Redis简介

- 1.2 安装

- 1.3 配置

- 1.4 服务端和客户端命令

- 1.5 Redis命令

- 1.5.1 Redis命令

- 1.5.2 键(Key)

- 1.5.3 字符串(string)

- 1.5.4 哈希(Hash)

- 1.5.5 列表(list)

- 1.5.6 集合(set)

- 1.5.7 有序集合(sorted set)

- Windows

- Win10安装Ubuntu子系统

- win10远程桌面身份验证错误,要求的函数不受支持

- hm软件测试

- 02 linux基本命令

- Linux终端命令格式

- Linux基本命令(一)

- Linux基本命令(二)

- 02 数据库

- 数据库简介

- 基本概念

- Navicat使用

- SQL语言

- 高级

- 03 深入了解软件测试

- day01

- 04 python基础

- 语言基础

- 程序中的变量

- 程序的输出

- 程序中的运算符

- 数据类型基础

- 数据序列

- 数据类型分类

- 字符串

- 列表

- 元组

- 字典

- 列表与元组的区别详解

- 函数

- 案例综合应用

- 列表推导式

- 名片管理系统

- 文件操作

- 面向对象基础(一)

- 面向对象基础(二)

- 异常、模块

- 05 web自动化测试

- Day01

- Day02

- Day03

- Day04

- Day05

- Day06

- Day07

- Day08

- 06 接口自动化测试

- 软件测试面试大全2020

- 第一章 测试理论

- 软件测试面试

- 一、软件基础知识

- 二、网络基础知识

- 三、数据库

- SQL学生表 — 1

- SQL学生表 — 2

- SQL查询 — 3

- SQL经典面试题 — 4

- 四、linux

- a. linux常用命令

- 五、自动化测试

- 自动化测试

- python 笔试题

- selenium面试题

- 如何判断一个页面上元素是否存在?

- 如何提高脚本的稳定性?

- 如何定位动态元素?

- 如何通过子元素定位父元素?

- 如果截取某一个元素的图片,不要截取全部图片

- 平常遇到过哪些问题?如何解决的

- 一个元素明明定位到了,点击无效(也没报错),如果解决?

- selenium中隐藏元素如何定位?(hidden、display: none)

- 六、接口测试

- 接口测试常规面试题

- 接口自动化面试题

- json和字典dict的区别?

- 测试的数据你放在哪?

- 什么是数据驱动,如何参数化?

- 下个接口请求参数依赖上个接口的返回数据

- 依赖于登录的接口如何处理?

- 依赖第三方的接口如何处理

- 不可逆的操作,如何处理,比如删除一个订单这种接口如何测试

- 接口产生的垃圾数据如何清理

- 一个订单的几种状态如何全部测到,如:未处理,处理中,处理失败,处理成功

- python如何连接数据库操作?

- 七、App测试

- 什么是activity?

- Activity生命周期?

- Android四大组件

- app测试和web测试有什么区别?

- android和ios测试区别?

- app出现ANR,是什么原因导致的?

- App出现crash原因有哪些?

- app对于不稳定偶然出现anr和crash时候你是怎么处理的?

- app的日志如何抓取?

- logcat查看日志步骤

- 你平常会看日志吗, 一般会出现哪些异常

- 抓包工具

- fiddler

- Wireshark

- 安全/渗透测试

- 安全性测试都包含哪些内容?

- 开放性思维题

- 面试题

- 字节测试面试

- 一、计算机网络

- 二、操作系统

- 三、数据库

- 四、数据结构与算法

- 五、Python

- 六、Linux

- 七、测试用例

- 八、智力/场景题

- 九、开放性问题

- python3_收集100+练习题(面试题)

- python3_100道题目答案

- 接口测试

- 接口测试实例_01

- python+requests接口自动化测试框架实例详解

- 性能测试

- 性能测试流程

- 性能测试面试题

- 如何编写性能测试场景用例

- 性能测试:TPS和QPS的区别

- jmeter

- jmeter安装配置教程

- Jmeter性能测试 入门

- PyCharm

- 快捷工具

- 1-MeterSphere

- 一、安装和升级

- 2- MobaXterm 教程

- 3-fiddler抓包

- 4-Xshell

- Xshell的安装和使用

- Xshell远程连接失败怎么解决

- 5-Vmware

- Vmware提示以独占方式锁定此配置文件失败

- Windows10彻底卸载VMWare虚拟机步骤

- VM ware无法关机,虚拟机繁忙

- VMware虚拟机下载与安装

- 解决VM 与 Device/Credential Guard 不兼容。在禁用 Device/Credential Guard 后,可以运行 VM 的方法

- VMware虚拟机镜像克隆与导入

- 6-WPS

- 1.WPS文档里的批注怎么删除

- 2.wps表格中设置图表的坐标

- 3. wps快速绘制数学交集图

- 7-MongoDB

- Win10安装配置MongoDB

- Navicat 15.x for MongoDB安装破解教程

- Apache

- apache层的账户权限控制,以及apache黑名单白名单过滤功能

- HTTP / HTTPS协议

- HTTP协议详解

- 代理

- 状态码详解

- HTTPS详解

- Selenium3+python3

- (A) selenium

- selenium自动化环境搭建(Windows10)

- 火狐firebug和firepath插件安装方法(最新)

- 元素定位工具和方法

- Selenium3+python3自动化

- 新手学习selenium路线图---学前篇

- 1-操作浏览器基本方法

- 2-八种元素定位方法

- 3-CSS定位语法

- 4-登录案例

- 5-定位一组元素find_elements

- 6-操作元素(键盘和鼠标事件)

- 7-多窗口、句柄(handle)

- 8-iframe

- 9-select下拉框

- 10-alert\confirm\prompt

- 11-JS处理滚动条

- 12-单选框和复选框(radiobox、checkbox)

- 13-js处理日历控件(修改readonly属性)

- 14-js处理内嵌div滚动条

- 15-table定位

- 16-js处理多窗口

- 17-文件上传(send_keys)

- 18-获取百度输入联想词

- 19-处理浏览器弹窗

- 20-获取元素属性

- 21-判断元素存在

- 22-爬页面源码(page_source)

- 23-显式等待(WebDriverWait)

- 24-关于面试的题

- 25-cookie相关操作

- 26-判断元素(expected_conditions)

- 27-判断title(title_is)

- 28-元素定位参数化(find_element)

- 29-18种定位方法(find_elements)

- 30- js解决click失效问题

- 31- 判断弹出框存在(alert_is_present)

- 32- 登录方法(参数化)

- 33- 判断文本(text_to_be_present_in_element)

- 34- unittest简介

- 35- unittest执行顺序

- 36- unittest之装饰器(@classmethod)

- 37- unittest之断言(assert)

- 38- 捕获异常(NoSuchElementException)

- 39- 读取Excel数据(xlrd)

- 40- 数据驱动(ddt)

- 41- 异常后截图(screenshot)

- 42- jenkins持续集成环境搭建

- 43- Pycharm上python和unittest两种运行方式

- 44- 定位的坑:class属性有空格

- 45- 只截某个元素的图

- 46- unittest多线程执行用例

- 47- unittest多线程生成报告(BeautifulReport)

- 48- 多线程启动多个不同浏览器

- (B) python3+selenium3实现web UI功能自动化测试框架

- (C) selenium3常见报错处理

- 书籍

- (D)Selenium3自动化测试实战--基于Python语

- 第4章 WebDriver API

- 4.1 从定位元素开始

- 4.2 控制浏览器

- 4.3 WebDriver 中的常用方法

- 4.4 鼠标操作

- 4.5 键盘操作

- 4.6 获得验证信息

- 4.7 设置元素等待

- 4.8 定位一组元素

- 4.9 多表单切换

- 4.10 多窗口切换

- 4.11 警告框处理

- 4.12 下拉框处理

- 4.13 上传文件

- 4.14 下载文件

- 4.15 操作cookie

- 4.16 调用JavaScript

- 4.17 处理HTML5视频播放

- 4.18 滑动解锁

- 4.19 窗口截图

- 第5章 自动化测试模型

- 5.3 模块化与参数化

- 5.4 读取数据文件

- 第6章 unittest单元测试框架

- 6.1 认识unittest