# Webhooks and insecure internal web services

> 原文:[https://docs.gitlab.com/ee/security/webhooks.html](https://docs.gitlab.com/ee/security/webhooks.html)

* [Allowlist for local requests](#allowlist-for-local-requests)

# Webhooks and insecure internal web services[](#webhooks-and-insecure-internal-web-services "Permalink")

**注意:**在 GitLab.com 上[,](../user/gitlab_com/index.html#maximum-number-of-webhooks)每个项目的[最大](../user/gitlab_com/index.html#maximum-number-of-webhooks) Webhooks [数量](../user/gitlab_com/index.html#maximum-number-of-webhooks)是有限的.

如果您在 GitLab 服务器上或其本地网络中运行了非 GitLab Web 服务,则可能容易受到 Webhooks 的利用.

使用[Webhooks](../user/project/integrations/webhooks.html) ,您以及您的项目维护者和所有者可以设置 URL,以便在项目中发生特定更改时触发该 URL. 通常,这些请求将发送到专门为此目的设置的外部 Web 服务,该服务以某种适当的方式处理该请求及其附加数据.

但是,当 Webhook 设置的 URL 不是指向外部服务而是指向内部服务时,事情变得很麻烦,当触发 Webhook 和发送 POST 请求时,这可能会做完全不希望的事情.

Webhook 请求由 GitLab 服务器本身发出,并且每个钩子使用一个(可选)秘密令牌进行授权(而不是用户或特定于仓库的令牌). 结果,它们可能比托管 Webhook 的服务器(可能包括 GitLab 服务器或 API 本身,例如`http://localhost:123` )上运行的所有对象具有更广泛的访问权限. 根据所调用的 Webhook,这也可能导致对该 Webhook 服务器的本地网络(例如, `http://192.168.1.12:345` : `http://192.168.1.12:345` : `http://192.168.1.12:345` )内的其他服务器的网络访问,即使这些服务受到其他保护并且无法从外界访问.

如果 Web 服务不需要身份验证,则可以通过使 GitLab 服务器向诸如`http://localhost:123/some-resource/delete`类的端点发出 POST 请求,来使用 Webhooks 触发破坏性命令.

为了防止发生这种类型的攻击,从 GitLab 10.6 开始,默认情况下将禁止对当前 GitLab 实例服务器地址和/或专用网络中的所有 Webhook 请求. 这意味着,所有的请求作出`127.0.0.1` , `::1`和`0.0.0.0` ,以及 IPv4 的`10.0.0.0/8` , `172.16.0.0/12` , `192.168.0.0/16`和 IPv6 站点本地( `ffc0::/10` )地址将不被允许.

通过在**管理区域>设置** ( `/admin/application_settings/network` )内*"出站请求"*部分中启用选项*"允许从 Web 挂钩和服务到本地网络的请求",*可以覆盖此行为:

[](img/outbound_requests_section_v12_2.png)

**注意:由于** *系统挂钩*是由管理员设置的,因此默认情况下启用它们来向本地网络发出请求. 但是,可以通过禁用" **允许从系统挂钩向本地网络发送请求"**选项来关闭此功能.

## Allowlist for local requests[](#allowlist-for-local-requests "Permalink")

[Introduced](https://gitlab.com/gitlab-org/gitlab-foss/-/issues/44496) in GitLab 12.2

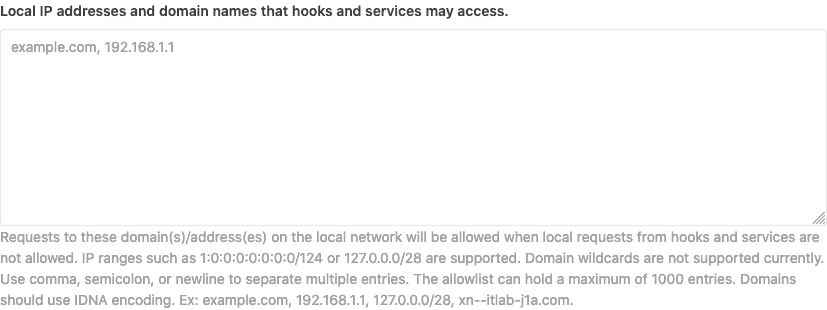

通过将某些域和 IP 地址添加到允许*列表中,*即使不允许本地请求,也可以允许某些域和 IP 地址可供*系统挂钩*和*Web* *挂钩*访问. 导航到**管理区域>设置>网络** ( `/admin/application_settings/network` )并展开**出站请求** :

[](img/allowlist_v13_0.png)

允许的条目可以用分号,逗号或空格(包括换行符)分隔,并且可以采用不同的格式,例如主机名,IP 地址和/或 IP 范围. 支持 IPv6\. 包含 Unicode 字符的主机名应使用 IDNA 编码.

允许列表最多可容纳 1000 个条目. 每个条目最多可以包含 255 个字符.

您可以通过在允许列表条目中指定特定端口来允许它. 例如`127.0.0.1:8080`将仅允许连接到`127.0.0.1`上的端口 8080\. 如果未提及任何端口,则允许该 IP /域上的所有端口. IP 范围将允许该范围内所有 IP 上的所有端口.

Example:

```

example.com;gitlab.example.com

127.0.0.1,1:0:0:0:0:0:0:1

127.0.0.0/8 1:0:0:0:0:0:0:0/124

[1:0:0:0:0:0:0:1]:8080

127.0.0.1:8080

example.com:8080

```

**注意:**当前不支持通配符( `*.example.com` ).

- GitLab Docs

- Installation

- Requirements

- GitLab cloud native Helm Chart

- Install GitLab with Docker

- Installation from source

- Install GitLab on Microsoft Azure

- Installing GitLab on Google Cloud Platform

- Installing GitLab on Amazon Web Services (AWS)

- Analytics

- Code Review Analytics

- Productivity Analytics

- Value Stream Analytics

- Kubernetes clusters

- Adding and removing Kubernetes clusters

- Adding EKS clusters

- Adding GKE clusters

- Group-level Kubernetes clusters

- Instance-level Kubernetes clusters

- Canary Deployments

- Cluster Environments

- Deploy Boards

- GitLab Managed Apps

- Crossplane configuration

- Cluster management project (alpha)

- Kubernetes Logs

- Runbooks

- Serverless

- Deploying AWS Lambda function using GitLab CI/CD

- Securing your deployed applications

- Groups

- Contribution Analytics

- Custom group-level project templates

- Epics

- Manage epics

- Group Import/Export

- Insights

- Issues Analytics

- Iterations

- Public access

- SAML SSO for GitLab.com groups

- SCIM provisioning using SAML SSO for GitLab.com groups

- Subgroups

- Roadmap

- Projects

- GitLab Secure

- Security Configuration

- Container Scanning

- Dependency Scanning

- Dependency List

- Static Application Security Testing (SAST)

- Secret Detection

- Dynamic Application Security Testing (DAST)

- GitLab Security Dashboard

- Offline environments

- Standalone Vulnerability pages

- Security scanner integration

- Badges

- Bulk editing issues and merge requests at the project level

- Code Owners

- Compliance

- License Compliance

- Compliance Dashboard

- Create a project

- Description templates

- Deploy Keys

- Deploy Tokens

- File finder

- Project integrations

- Integrations

- Atlassian Bamboo CI Service

- Bugzilla Service

- Custom Issue Tracker service

- Discord Notifications service

- Enabling emails on push

- GitHub project integration

- Hangouts Chat service

- Atlassian HipChat

- Irker IRC Gateway

- GitLab Jira integration

- Mattermost Notifications Service

- Mattermost slash commands

- Microsoft Teams service

- Mock CI Service

- Prometheus integration

- Redmine Service

- Slack Notifications Service

- Slack slash commands

- GitLab Slack application

- Webhooks

- YouTrack Service

- Insights

- Issues

- Crosslinking Issues

- Design Management

- Confidential issues

- Due dates

- Issue Boards

- Issue Data and Actions

- Labels

- Managing issues

- Milestones

- Multiple Assignees for Issues

- Related issues

- Service Desk

- Sorting and ordering issue lists

- Issue weight

- Associate a Zoom meeting with an issue

- Merge requests

- Allow collaboration on merge requests across forks

- Merge Request Approvals

- Browser Performance Testing

- How to create a merge request

- Cherry-pick changes

- Code Quality

- Load Performance Testing

- Merge Request dependencies

- Fast-forward merge requests

- Merge when pipeline succeeds

- Merge request conflict resolution

- Reverting changes

- Reviewing and managing merge requests

- Squash and merge

- Merge requests versions

- Draft merge requests

- Members of a project

- Migrating projects to a GitLab instance

- Import your project from Bitbucket Cloud to GitLab

- Import your project from Bitbucket Server to GitLab

- Migrating from ClearCase

- Migrating from CVS

- Import your project from FogBugz to GitLab

- Gemnasium

- Import your project from GitHub to GitLab

- Project importing from GitLab.com to your private GitLab instance

- Import your project from Gitea to GitLab

- Import your Jira project issues to GitLab

- Migrating from Perforce Helix

- Import Phabricator tasks into a GitLab project

- Import multiple repositories by uploading a manifest file

- Import project from repo by URL

- Migrating from SVN to GitLab

- Migrating from TFVC to Git

- Push Options

- Releases

- Repository

- Branches

- Git Attributes

- File Locking

- Git file blame

- Git file history

- Repository mirroring

- Protected branches

- Protected tags

- Push Rules

- Reduce repository size

- Signing commits with GPG

- Syntax Highlighting

- GitLab Web Editor

- Web IDE

- Requirements Management

- Project settings

- Project import/export

- Project access tokens (Alpha)

- Share Projects with other Groups

- Snippets

- Static Site Editor

- Wiki

- Project operations

- Monitor metrics for your CI/CD environment

- Set up alerts for Prometheus metrics

- Embedding metric charts within GitLab-flavored Markdown

- Embedding Grafana charts

- Using the Metrics Dashboard

- Dashboard YAML properties

- Metrics dashboard settings

- Panel types for dashboards

- Using Variables

- Templating variables for metrics dashboards

- Prometheus Metrics library

- Monitoring AWS Resources

- Monitoring HAProxy

- Monitoring Kubernetes

- Monitoring NGINX

- Monitoring NGINX Ingress Controller

- Monitoring NGINX Ingress Controller with VTS metrics

- Alert Management

- Error Tracking

- Tracing

- Incident Management

- GitLab Status Page

- Feature Flags

- GitLab CI/CD

- GitLab CI/CD pipeline configuration reference

- GitLab CI/CD include examples

- Introduction to CI/CD with GitLab

- Getting started with GitLab CI/CD

- How to enable or disable GitLab CI/CD

- Using SSH keys with GitLab CI/CD

- Migrating from CircleCI

- Migrating from Jenkins

- Auto DevOps

- Getting started with Auto DevOps

- Requirements for Auto DevOps

- Customizing Auto DevOps

- Stages of Auto DevOps

- Upgrading PostgreSQL for Auto DevOps

- Cache dependencies in GitLab CI/CD

- GitLab ChatOps

- Cloud deployment

- Docker integration

- Building Docker images with GitLab CI/CD

- Using Docker images

- Building images with kaniko and GitLab CI/CD

- GitLab CI/CD environment variables

- Predefined environment variables reference

- Where variables can be used

- Deprecated GitLab CI/CD variables

- Environments and deployments

- Protected Environments

- GitLab CI/CD Examples

- Test a Clojure application with GitLab CI/CD

- Using Dpl as deployment tool

- Testing a Phoenix application with GitLab CI/CD

- End-to-end testing with GitLab CI/CD and WebdriverIO

- DevOps and Game Dev with GitLab CI/CD

- Deploy a Spring Boot application to Cloud Foundry with GitLab CI/CD

- How to deploy Maven projects to Artifactory with GitLab CI/CD

- Testing PHP projects

- Running Composer and NPM scripts with deployment via SCP in GitLab CI/CD

- Test and deploy Laravel applications with GitLab CI/CD and Envoy

- Test and deploy a Python application with GitLab CI/CD

- Test and deploy a Ruby application with GitLab CI/CD

- Test and deploy a Scala application to Heroku

- GitLab CI/CD for external repositories

- Using GitLab CI/CD with a Bitbucket Cloud repository

- Using GitLab CI/CD with a GitHub repository

- GitLab Pages

- GitLab Pages

- GitLab Pages domain names, URLs, and baseurls

- Create a GitLab Pages website from scratch

- Custom domains and SSL/TLS Certificates

- GitLab Pages integration with Let's Encrypt

- GitLab Pages Access Control

- Exploring GitLab Pages

- Incremental Rollouts with GitLab CI/CD

- Interactive Web Terminals

- Optimizing GitLab for large repositories

- Metrics Reports

- CI/CD pipelines

- Pipeline Architecture

- Directed Acyclic Graph

- Multi-project pipelines

- Parent-child pipelines

- Pipelines for Merge Requests

- Pipelines for Merged Results

- Merge Trains

- Job artifacts

- Pipeline schedules

- Pipeline settings

- Triggering pipelines through the API

- Review Apps

- Configuring GitLab Runners

- GitLab CI services examples

- Using MySQL

- Using PostgreSQL

- Using Redis

- Troubleshooting CI/CD

- GitLab Package Registry

- GitLab Container Registry

- Dependency Proxy

- GitLab Composer Repository

- GitLab Conan Repository

- GitLab Maven Repository

- GitLab NPM Registry

- GitLab NuGet Repository

- GitLab PyPi Repository

- API Docs

- API resources

- .gitignore API

- GitLab CI YMLs API

- Group and project access requests API

- Appearance API

- Applications API

- Audit Events API

- Avatar API

- Award Emoji API

- Project badges API

- Group badges API

- Branches API

- Broadcast Messages API

- Project clusters API

- Group clusters API

- Instance clusters API

- Commits API

- Container Registry API

- Custom Attributes API

- Dashboard annotations API

- Dependencies API

- Deploy Keys API

- Deployments API

- Discussions API

- Dockerfiles API

- Environments API

- Epics API

- Events

- Feature Flags API

- Feature flag user lists API

- Freeze Periods API

- Geo Nodes API

- Group Activity Analytics API

- Groups API

- Import API

- Issue Boards API

- Group Issue Boards API

- Issues API

- Epic Issues API

- Issues Statistics API

- Jobs API

- Keys API

- Labels API

- Group Labels API

- License

- Licenses API

- Issue links API

- Epic Links API

- Managed Licenses API

- Markdown API

- Group and project members API

- Merge request approvals API

- Merge requests API

- Project milestones API

- Group milestones API

- Namespaces API

- Notes API

- Notification settings API

- Packages API

- Pages domains API

- Pipeline schedules API

- Pipeline triggers API

- Pipelines API

- Project Aliases API

- Project import/export API

- Project repository storage moves API

- Project statistics API

- Project templates API

- Projects API

- Protected branches API

- Protected tags API

- Releases API

- Release links API

- Repositories API

- Repository files API

- Repository submodules API

- Resource label events API

- Resource milestone events API

- Resource weight events API

- Runners API

- SCIM API

- Search API

- Services API

- Application settings API

- Sidekiq Metrics API

- Snippets API

- Project snippets

- Application statistics API

- Suggest Changes API

- System hooks API

- Tags API

- Todos API

- Users API

- Project-level Variables API

- Group-level Variables API

- Version API

- Vulnerabilities API

- Vulnerability Findings API

- Wikis API

- GraphQL API

- Getting started with GitLab GraphQL API

- GraphQL API Resources

- API V3 to API V4

- Validate the .gitlab-ci.yml (API)

- User Docs

- Abuse reports

- User account

- Active sessions

- Deleting a User account

- Permissions

- Personal access tokens

- Profile preferences

- Threads

- GitLab and SSH keys

- GitLab integrations

- Git

- GitLab.com settings

- Infrastructure as code with Terraform and GitLab

- GitLab keyboard shortcuts

- GitLab Markdown

- AsciiDoc

- GitLab Notification Emails

- GitLab Quick Actions

- Autocomplete characters

- Reserved project and group names

- Search through GitLab

- Advanced Global Search

- Advanced Syntax Search

- Time Tracking

- GitLab To-Do List

- Administrator Docs

- Reference architectures

- Reference architecture: up to 1,000 users

- Reference architecture: up to 2,000 users

- Reference architecture: up to 3,000 users

- Reference architecture: up to 5,000 users

- Reference architecture: up to 10,000 users

- Reference architecture: up to 25,000 users

- Reference architecture: up to 50,000 users

- Troubleshooting a reference architecture set up

- Working with the bundled Consul service

- Configuring PostgreSQL for scaling

- Configuring GitLab application (Rails)

- Load Balancer for multi-node GitLab

- Configuring a Monitoring node for Scaling and High Availability

- NFS

- Working with the bundled PgBouncer service

- Configuring Redis for scaling

- Configuring Sidekiq

- Admin Area settings

- Continuous Integration and Deployment Admin settings

- Custom instance-level project templates

- Diff limits administration

- Enable and disable GitLab features deployed behind feature flags

- Geo nodes Admin Area

- GitLab Pages administration

- Health Check

- Job logs

- Labels administration

- Log system

- PlantUML & GitLab

- Repository checks

- Repository storage paths

- Repository storage types

- Account and limit settings

- Service templates

- System hooks

- Changing your time zone

- Uploads administration

- Abuse reports

- Activating and deactivating users

- Audit Events

- Blocking and unblocking users

- Broadcast Messages

- Elasticsearch integration

- Gitaly

- Gitaly Cluster

- Gitaly reference

- Monitoring GitLab

- Monitoring GitLab with Prometheus

- Performance Bar

- Usage statistics

- Object Storage

- Performing Operations in GitLab

- Cleaning up stale Redis sessions

- Fast lookup of authorized SSH keys in the database

- Filesystem Performance Benchmarking

- Moving repositories managed by GitLab

- Run multiple Sidekiq processes

- Sidekiq MemoryKiller

- Switching to Puma

- Understanding Unicorn and unicorn-worker-killer

- User lookup via OpenSSH's AuthorizedPrincipalsCommand

- GitLab Package Registry administration

- GitLab Container Registry administration

- Replication (Geo)

- Geo database replication

- Geo with external PostgreSQL instances

- Geo configuration

- Using a Geo Server

- Updating the Geo nodes

- Geo with Object storage

- Docker Registry for a secondary node

- Geo for multiple nodes

- Geo security review (Q&A)

- Location-aware Git remote URL with AWS Route53

- Tuning Geo

- Removing secondary Geo nodes

- Geo data types support

- Geo Frequently Asked Questions

- Geo Troubleshooting

- Geo validation tests

- Disaster Recovery (Geo)

- Disaster recovery for planned failover

- Bring a demoted primary node back online

- Automatic background verification

- Rake tasks

- Back up and restore GitLab

- Clean up

- Namespaces

- Maintenance Rake tasks

- Geo Rake Tasks

- GitHub import

- Import bare repositories

- Integrity check Rake task

- LDAP Rake tasks

- Listing repository directories

- Praefect Rake tasks

- Project import/export administration

- Repository storage Rake tasks

- Generate sample Prometheus data

- Uploads migrate Rake tasks

- Uploads sanitize Rake tasks

- User management

- Webhooks administration

- X.509 signatures

- Server hooks

- Static objects external storage

- Updating GitLab

- GitLab release and maintenance policy

- Security

- Password Storage

- Custom password length limits

- Restrict allowed SSH key technologies and minimum length

- Rate limits

- Webhooks and insecure internal web services

- Information exclusivity

- How to reset your root password

- How to unlock a locked user from the command line

- User File Uploads

- How we manage the TLS protocol CRIME vulnerability

- User email confirmation at sign-up

- Security of running jobs

- Proxying assets

- CI/CD Environment Variables

- Contributor and Development Docs

- Contribute to GitLab

- Community members & roles

- Implement design & UI elements

- Issues workflow

- Merge requests workflow

- Code Review Guidelines

- Style guides

- GitLab Architecture Overview

- CI/CD development documentation

- Database guides

- Database Review Guidelines

- Database Review Guidelines

- Migration Style Guide

- What requires downtime?

- Understanding EXPLAIN plans

- Rake tasks for developers

- Mass inserting Rails models

- GitLab Documentation guidelines

- Documentation Style Guide

- Documentation structure and template

- Documentation process

- Documentation site architecture

- Global navigation

- GitLab Docs monthly release process

- Telemetry Guide

- Usage Ping Guide

- Snowplow Guide

- Experiment Guide

- Feature flags in development of GitLab

- Feature flags process

- Developing with feature flags

- Feature flag controls

- Document features deployed behind feature flags

- Frontend Development Guidelines

- Accessibility & Readability

- Ajax

- Architecture

- Axios

- Design Patterns

- Frontend Development Process

- DropLab

- Emojis

- Filter

- Frontend FAQ

- GraphQL

- Icons and SVG Illustrations

- InputSetter

- Performance

- Principles

- Security

- Tooling

- Vuex

- Vue

- Geo (development)

- Geo self-service framework (alpha)

- Gitaly developers guide

- GitLab development style guides

- API style guide

- Go standards and style guidelines

- GraphQL API style guide

- Guidelines for shell commands in the GitLab codebase

- HTML style guide

- JavaScript style guide

- Migration Style Guide

- Newlines style guide

- Python Development Guidelines

- SCSS style guide

- Shell scripting standards and style guidelines

- Sidekiq debugging

- Sidekiq Style Guide

- SQL Query Guidelines

- Vue.js style guide

- Instrumenting Ruby code

- Testing standards and style guidelines

- Flaky tests

- Frontend testing standards and style guidelines

- GitLab tests in the Continuous Integration (CI) context

- Review Apps

- Smoke Tests

- Testing best practices

- Testing levels

- Testing Rails migrations at GitLab

- Testing Rake tasks

- End-to-end Testing

- Beginner's guide to writing end-to-end tests

- End-to-end testing Best Practices

- Dynamic Element Validation

- Flows in GitLab QA

- Page objects in GitLab QA

- Resource class in GitLab QA

- Style guide for writing end-to-end tests

- Testing with feature flags

- Translate GitLab to your language

- Internationalization for GitLab

- Translating GitLab

- Proofread Translations

- Merging translations from CrowdIn

- Value Stream Analytics development guide

- GitLab subscription

- Activate GitLab EE with a license